线上积分赛第三期

手机

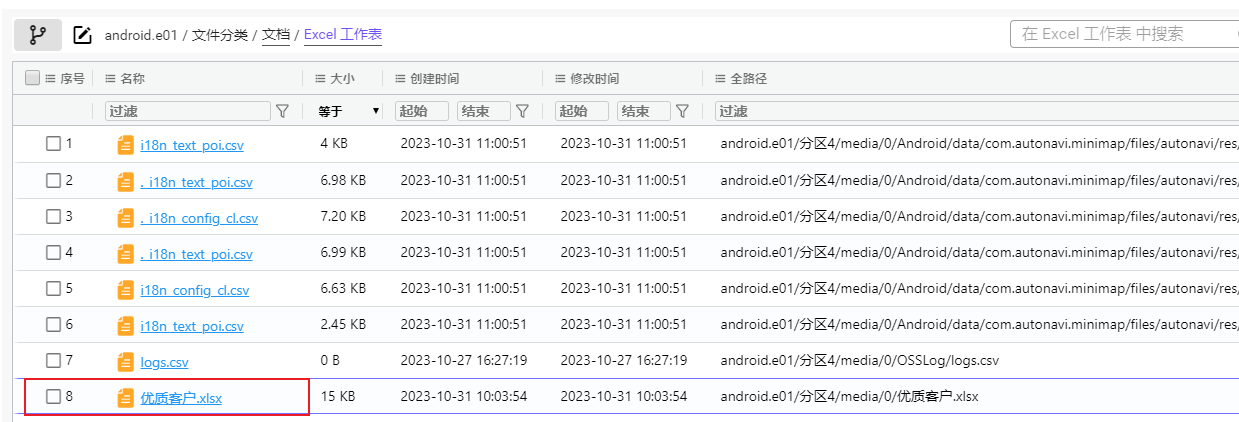

1、手机镜像中MD5值为“2841918ee4fe8878af1a68ca09b82ff1”的excel 表格文件名为?【答题格式:远程.xlsx】

在手机中只有一个excel表格,进行hash值测验

确认是,所以答案为优质客户.xlsx

2、手机镜像中嫌疑人接收的名为“1027”的APK的SHA256值(只写后六位)为?【答题格式:abc123】

在TG中找到

进行hash计算

84b379

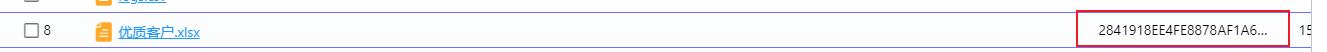

3、手机镜像中名为“1027”的APK运行时提示“软件异常请重新登录”是否与设备安卓系统版本有关?【答题格式:是/否】

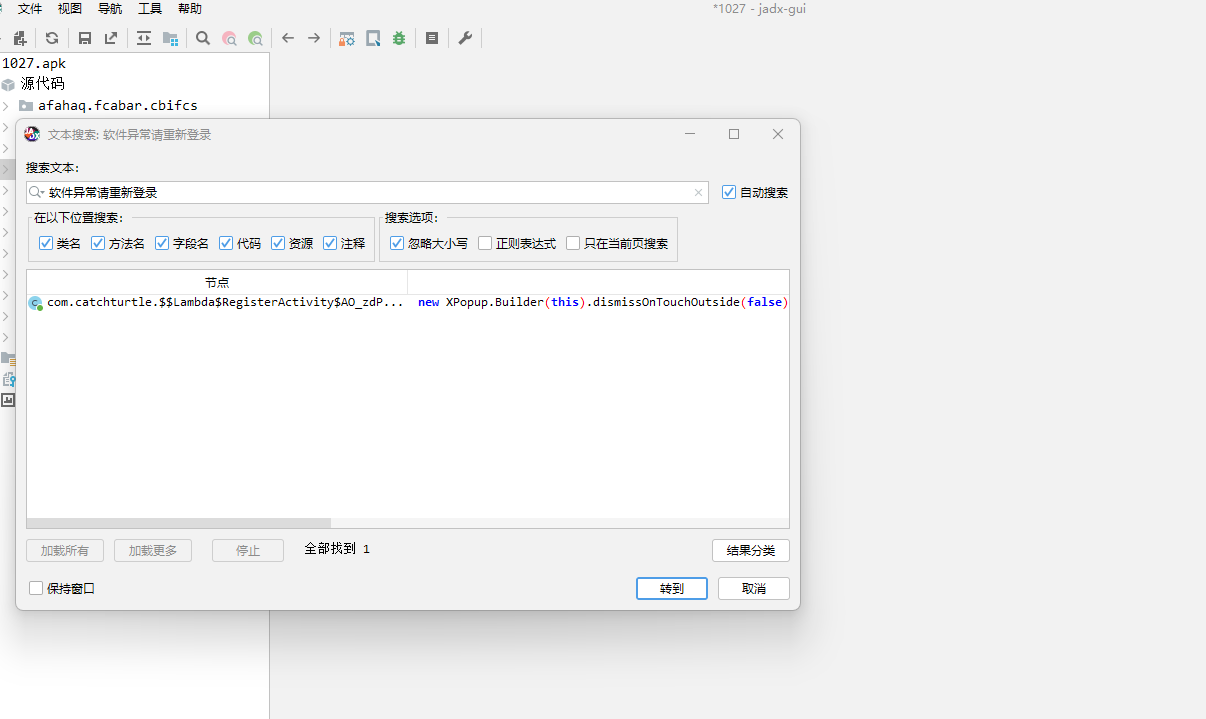

查看源码,搜索关键字软件异常请重新登录

ai分析得到

这段代码是在 Android 中使用 ContentResolver 来查询联系人的电话号码数据。

以下是对代码的逐步分析:

getContentResolver().query(ContactsContract.CommonDataKinds.Phone.CONTENT_URI, null, null, null, "display_name desc limit 0, 300"):

getContentResolver():获取内容解析器,用于访问系统提供的数据。

ContactsContract.CommonDataKinds.Phone.CONTENT_URI:指定要查询的联系人电话号码的内容 URI。

null(多次出现):表示查询条件、投影等参数为空,即不设置特定的筛选条件和要返回的列。

"display_name desc limit 0, 300":指定排序规则为按照 display_name 降序排列,并限制结果集从第 0 个开始,最多返回 300 条记录。

if (query.getCount() == 0):检查查询结果的数量是否为 0 。如果是 0 ,表示没有找到符合条件的联系人电话号码记录。

总的来说,这段代码的目的是尝试从联系人数据中获取电话号码,并根据特定的排序和限制条件进行查询,如果没有查询到任何结果,将执行后续与没有数据相关的逻辑。

所以否

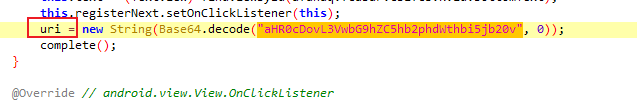

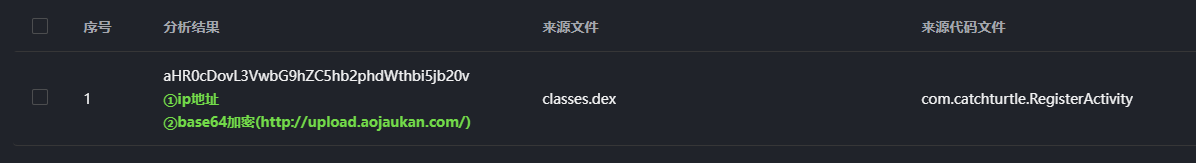

4、手机镜像中名为“1027”的APK将手机数据上传到的服务器地址为?【答题格式:http://www.baidu.com】

进行抓包分析,发现失败,直接找源码,找到关键词

解密后

http://upload.aojaukan.com/

雷电中也有敏感词

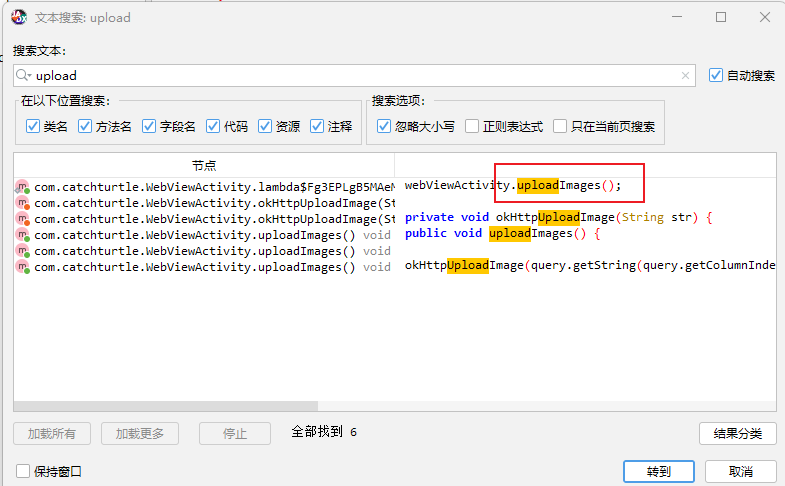

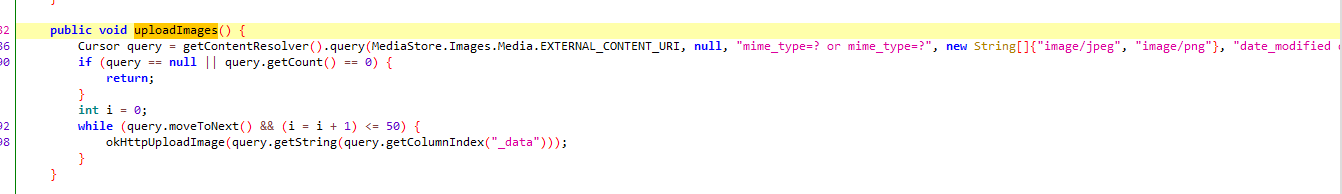

5、手机镜像中名为“1027”的APK会上传手机中最多多少张照片到服务器?【答题格式:123】

找到关键函数用upload`image`来查找

跳转到声明

所以为50张

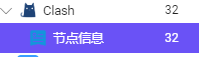

6、手机镜像中VPN应用配置中订阅号地址的域名为?【答题格式:www.baidu.com】

VPN配置文件,火眼查找到clash

在clash包中全局查找sub关键词

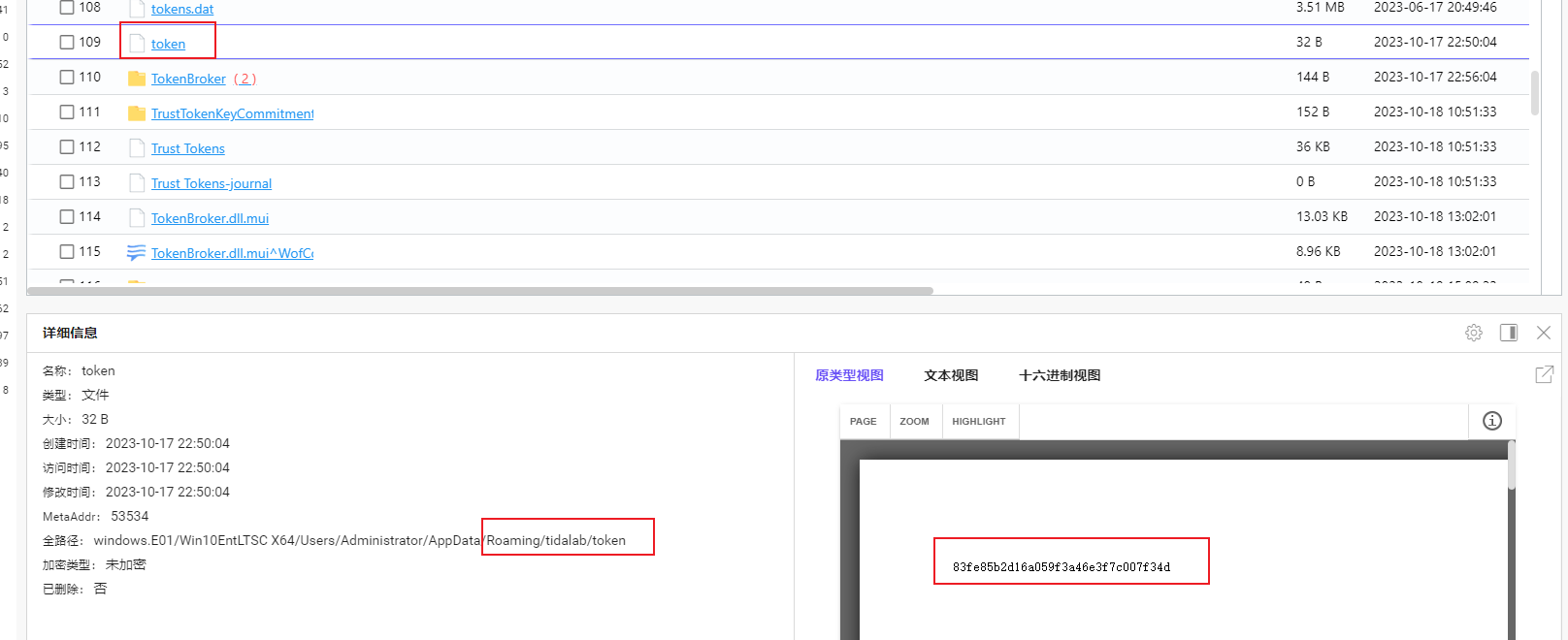

https://sub.wl-sub1.com/api/v1/client/subscribe?token=83fe85b2d16a059f3a46e3f7c007f34d

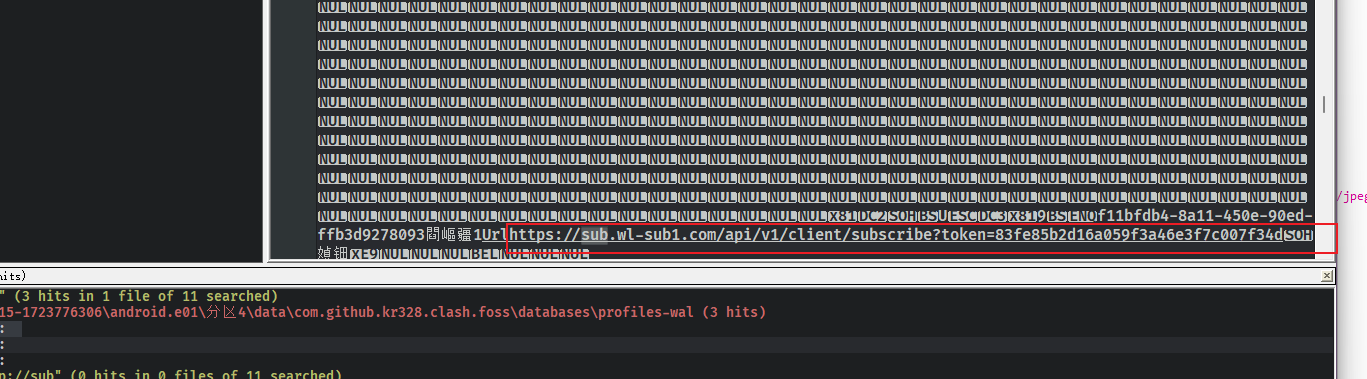

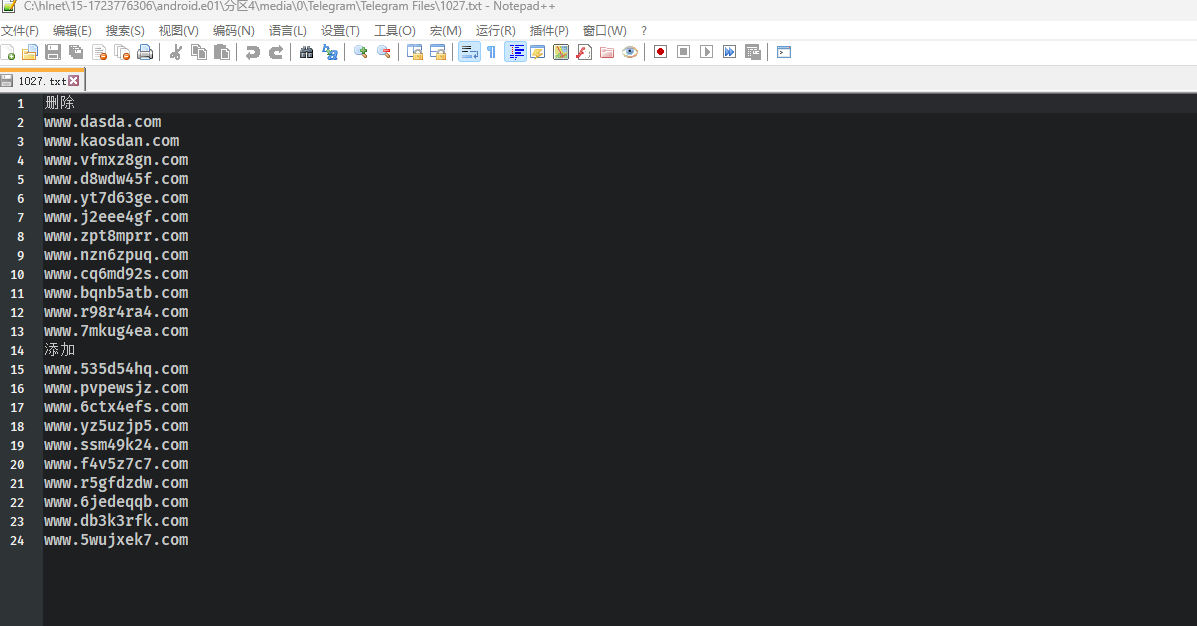

7、手机镜像中嫌疑人要求绑定到新服务器“103.27.11.198”的域名数量为?【答题格式:123】

找到关键文件

10个

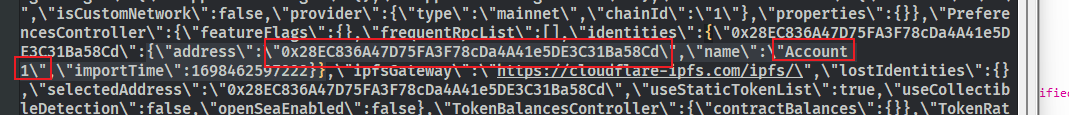

8、手机镜像中MetaMask钱包应用中名为“Account 1”的钱包地址后9位为?【答题格式:ABcd123】

0x28EC836A47D75FA3F78cDa4A41e5DE3C31Ba58Cd

9、查找手机镜像中MetaMask钱包应用相关助记词信息,其中序号为2的单词为?【答题格式:abc】

未解决

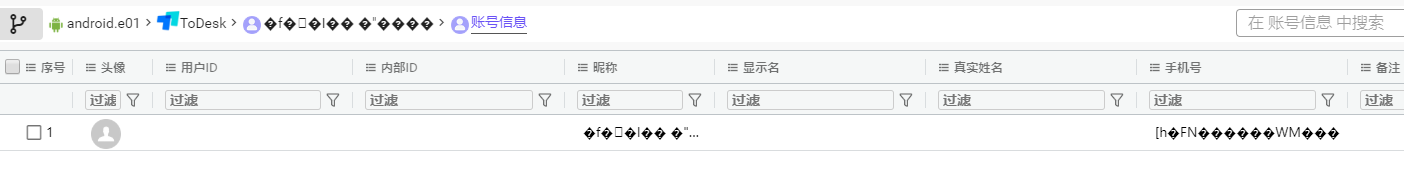

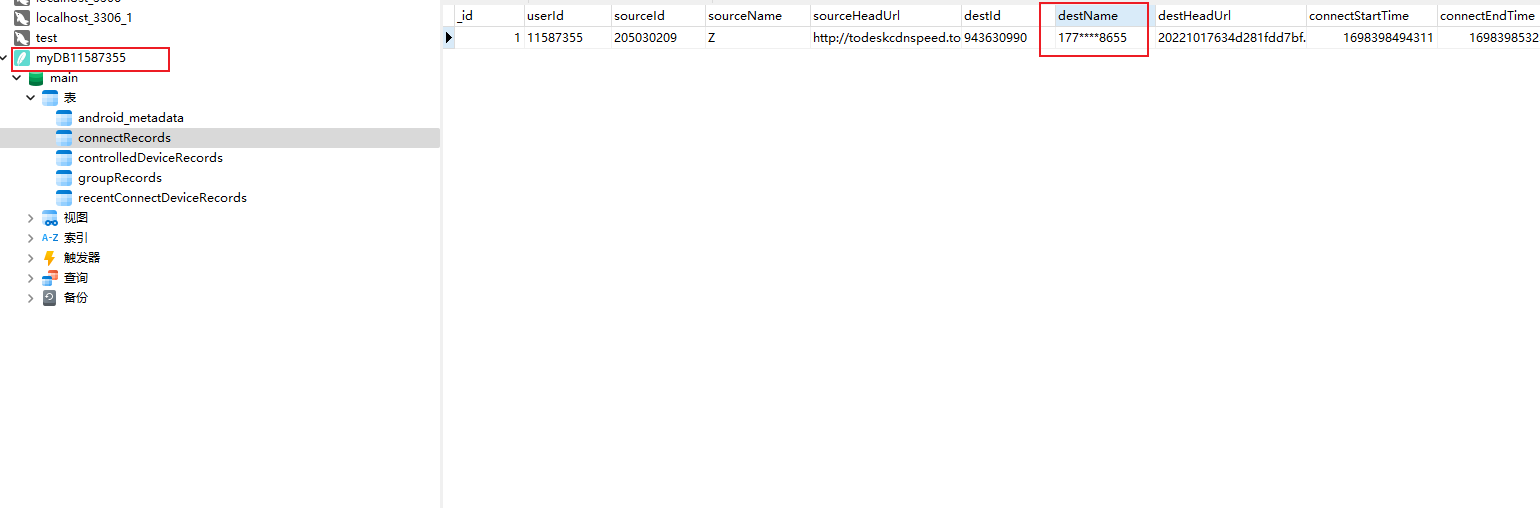

10、手机镜像中ToDesk登录的手机号为?【答题格式:13800000000】

出现乱码问题

找到数据库中有可疑数据

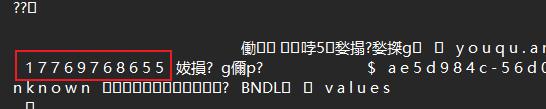

全局搜索177****8655,手搓出,文件手机号用空格隔开,造成干扰

17769768655

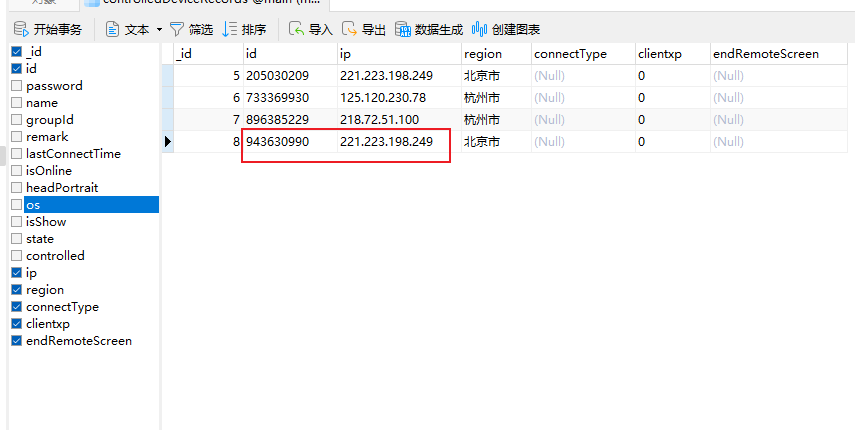

11、结合手机镜像TG聊天记录,对方通过ToDesk远程到嫌疑人手机时,对方客户端的IP地址为?【答题格式:127.0.0.1】

结合上述信息 可以从todesk数据库中找到ip

221.223.198.249

12、结合手机镜像TG聊天记录,嫌疑人观看“用户打开apk报错”相关视频的开始时间(LastWatchTime)为?【答题格式:2009/09/09 20:20:20】

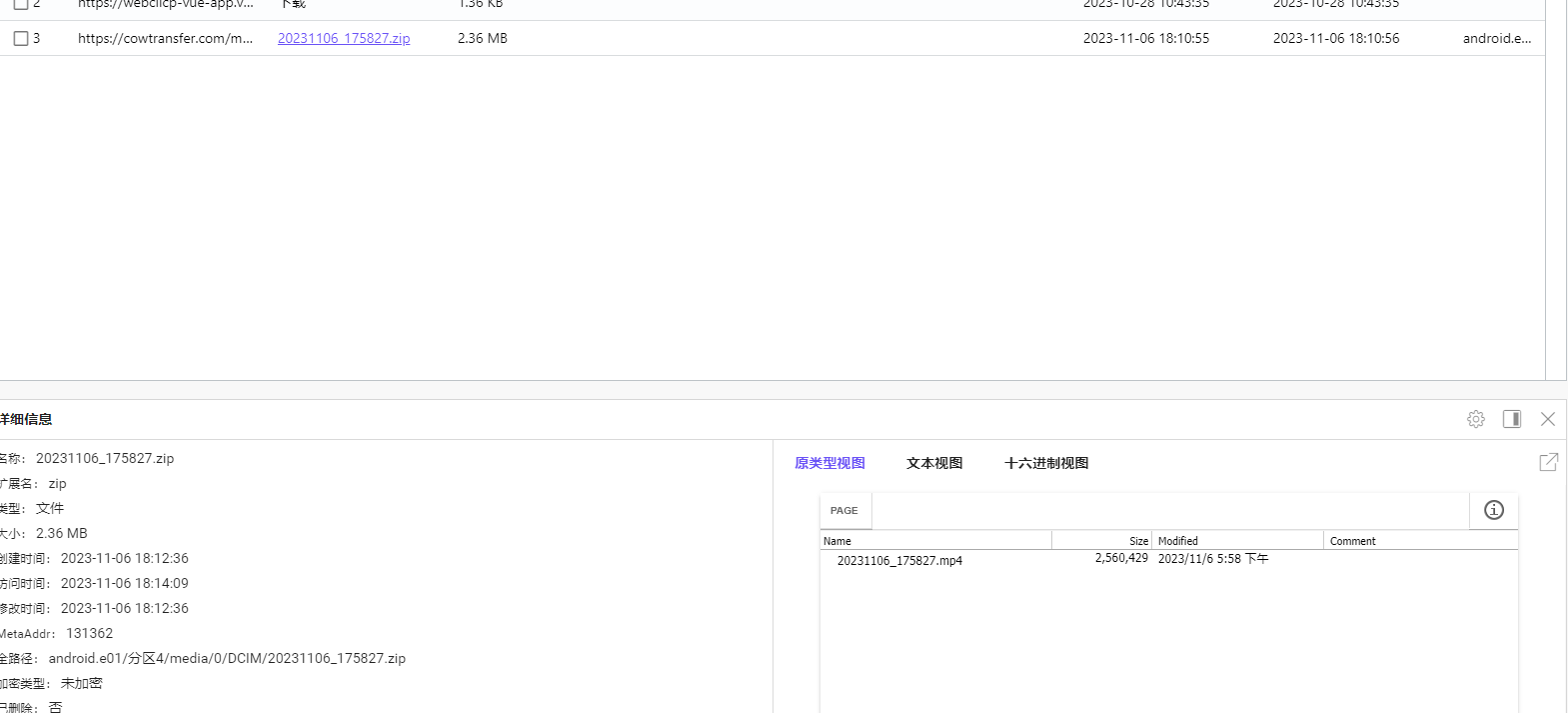

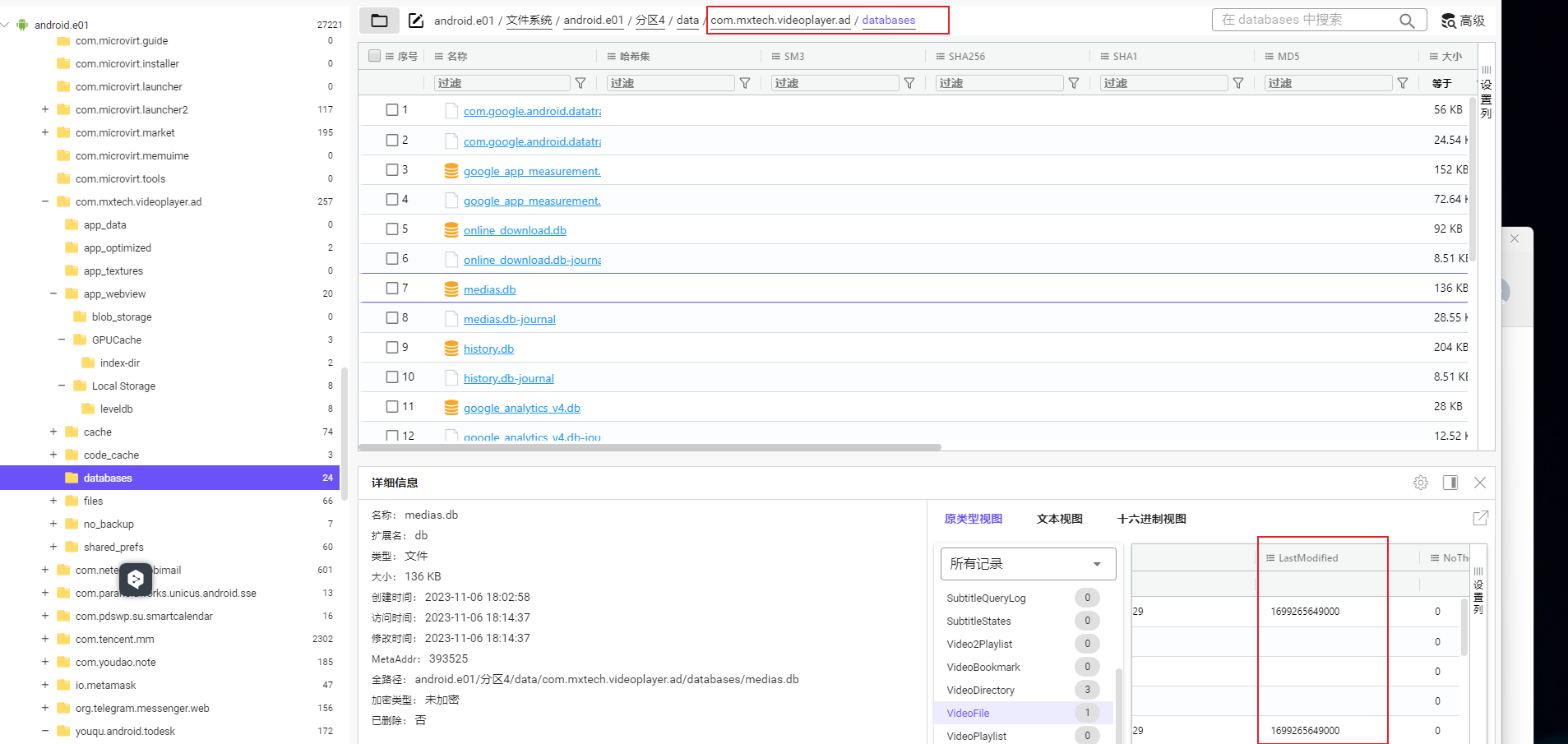

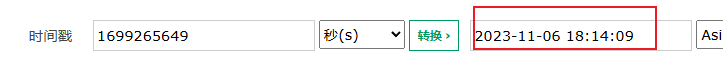

在TG聊天记录中发现关键

于是我们寻找COW在浏览器下载记录中的线索

下载时间就是17:58,但是题目询问观看时间

在手机中有MX播放器,寻找程序包

2023-11-06 18:14:09

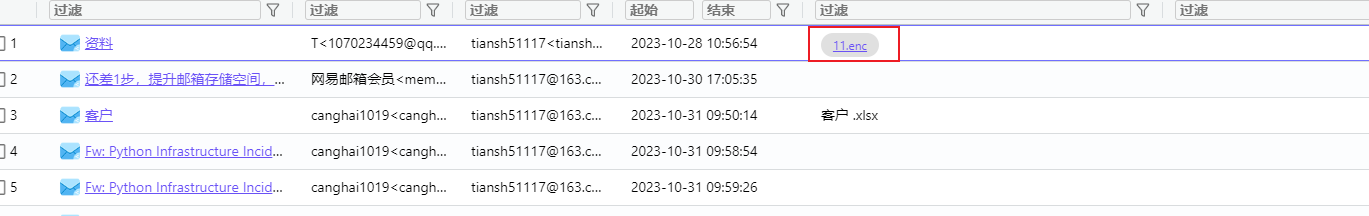

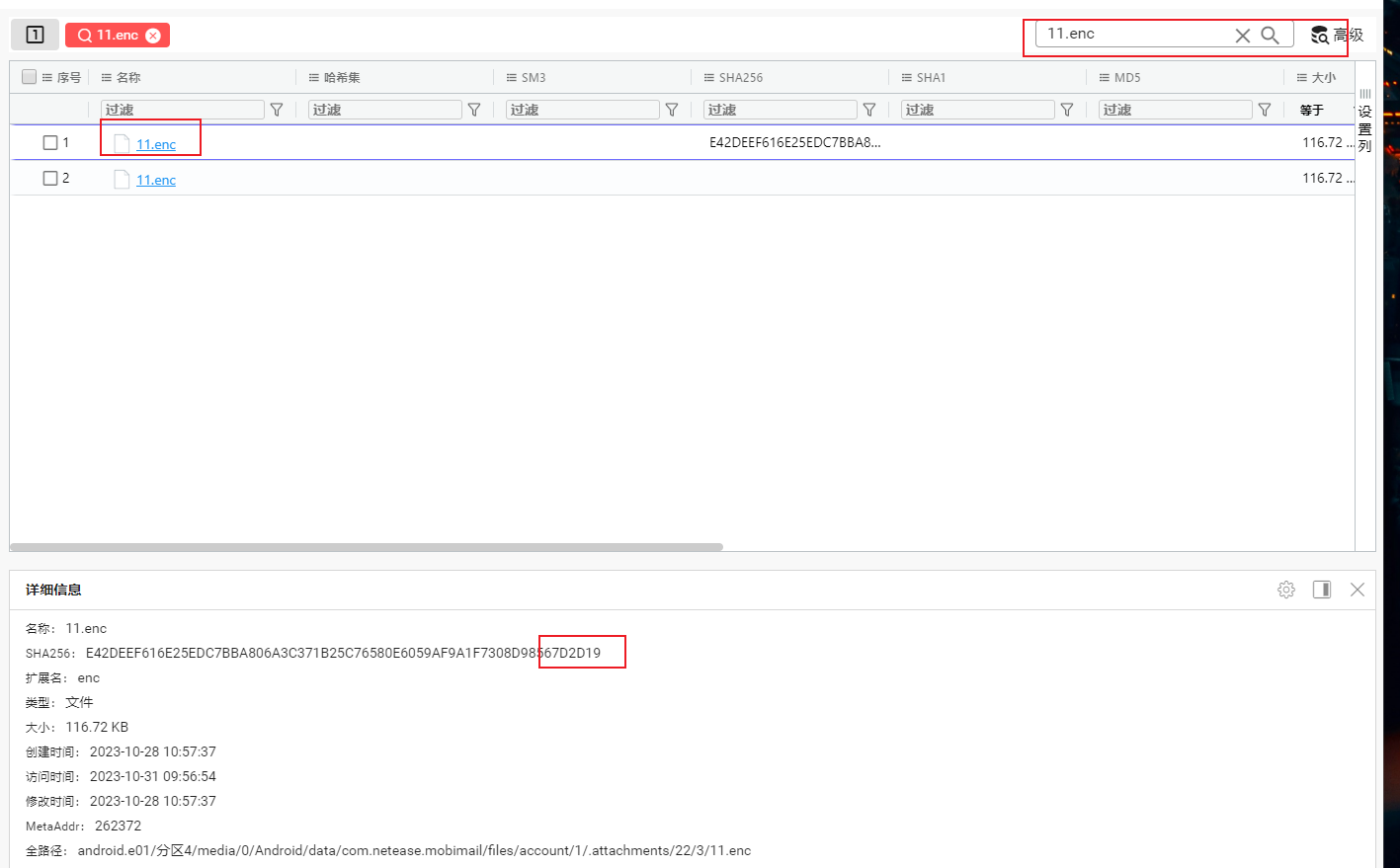

13、手机镜像中邮件主题为“资料”的附件的SHA256值(只写后六位)为?【答题格式:abc123】

在邮箱中找到附件11.enc

在安卓文件中搜寻关键文件

7D2D19

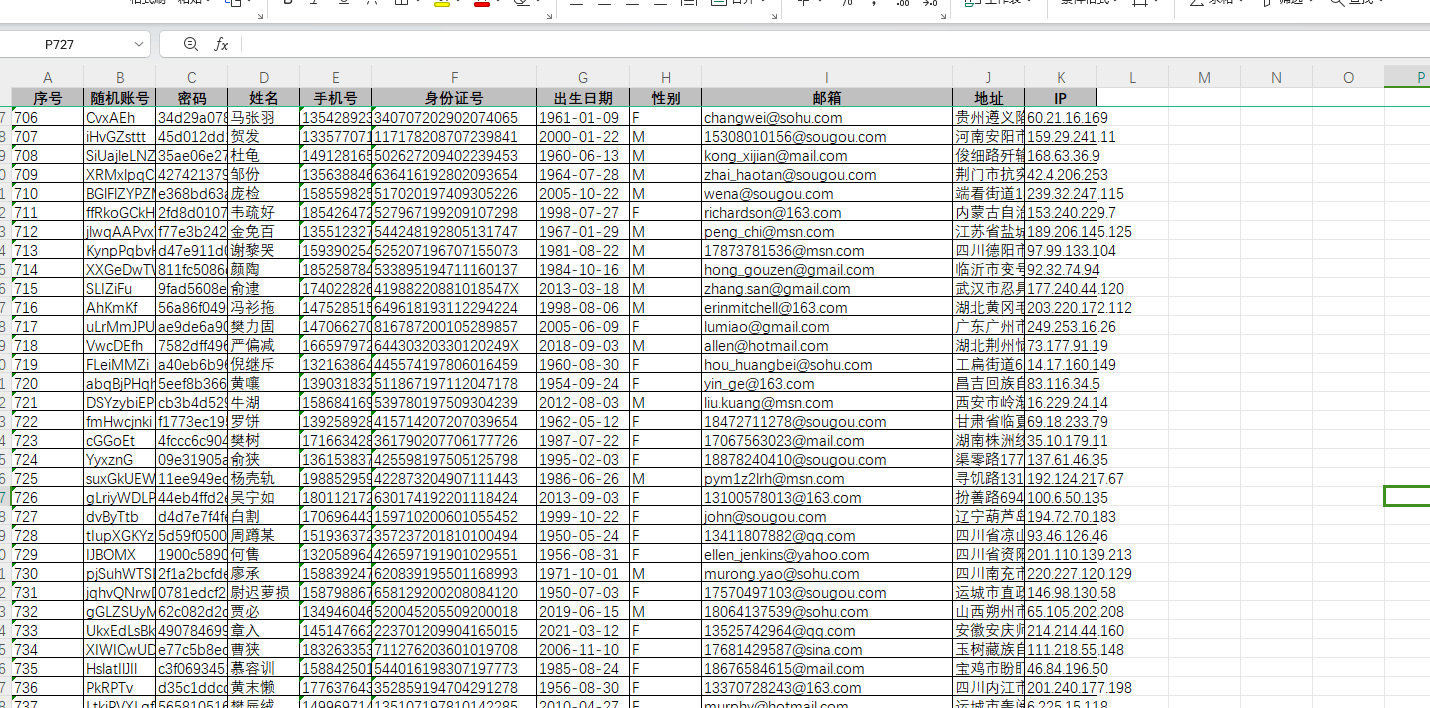

14、手机镜像中邮件主题为“资料”的附件中文档(文档密码5位及以下纯数字)内记录的性别为女的用户数(不去重)为?【答题格式:123】

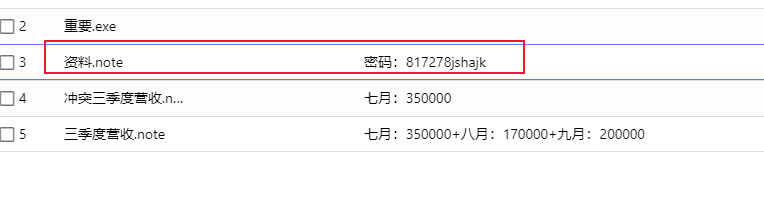

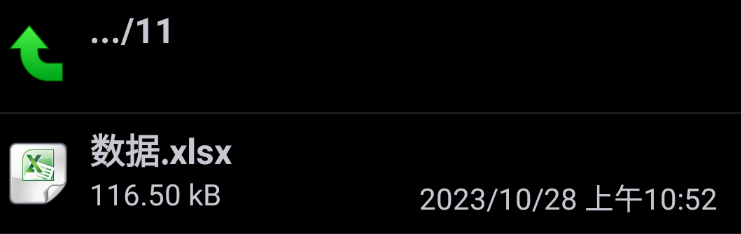

11.enc通过后缀可知是一个加密文件,接下来进行解密

加密的密码通过笔记文件找到

上网查询关键词enc解密`andriod`

下载得到apk

进行解密

成功得到

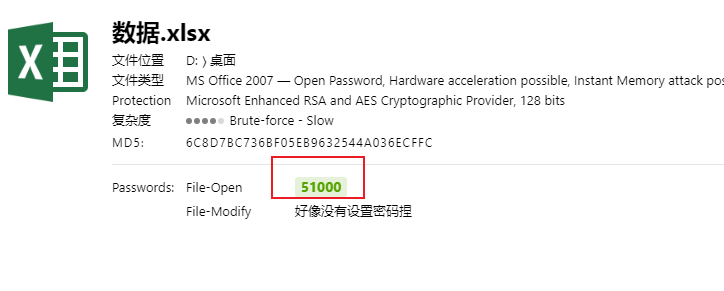

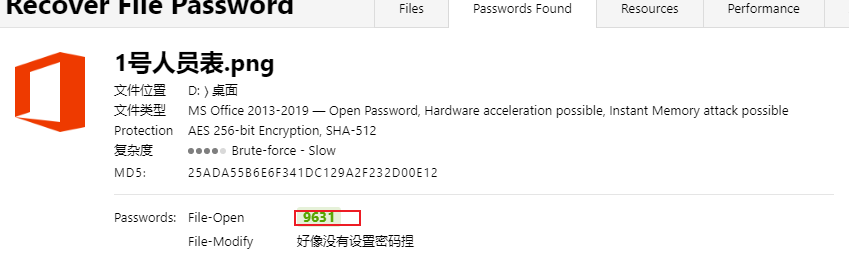

发现还是被加密,根据题目提示为5位及以下纯数字,进行爆破

用passware Kit爆破

成功打开

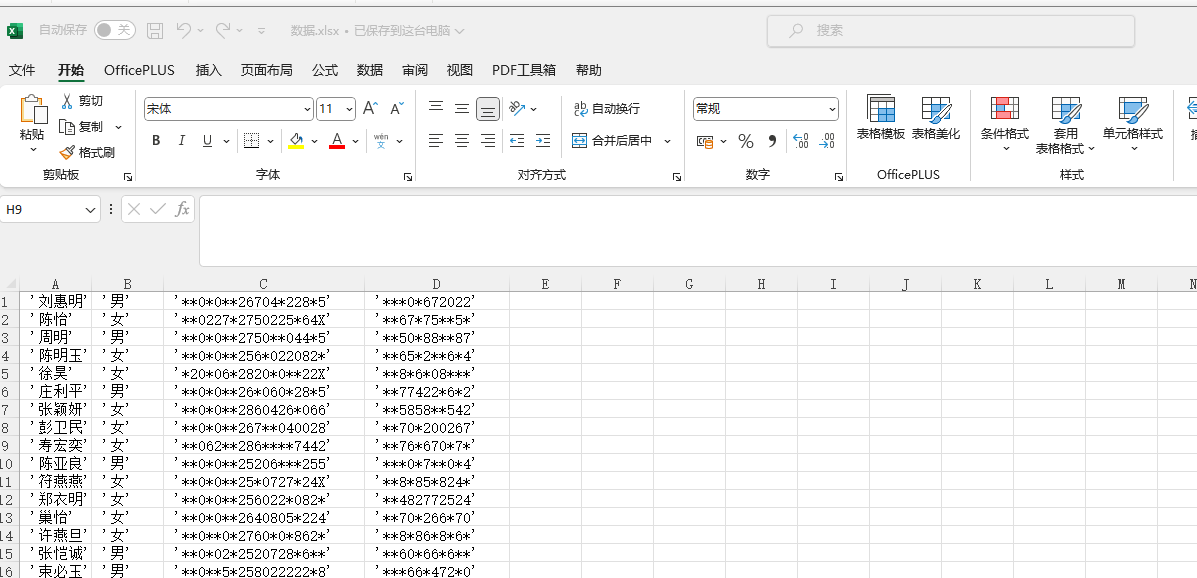

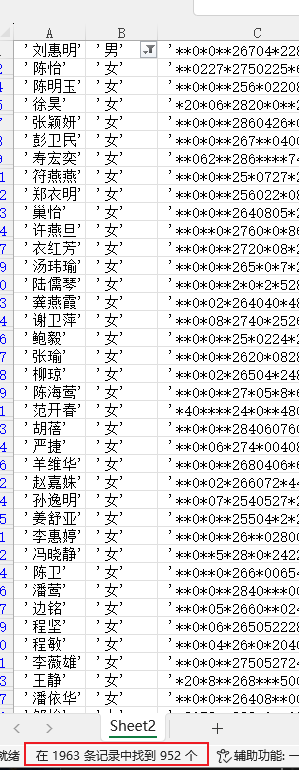

进行性别筛选

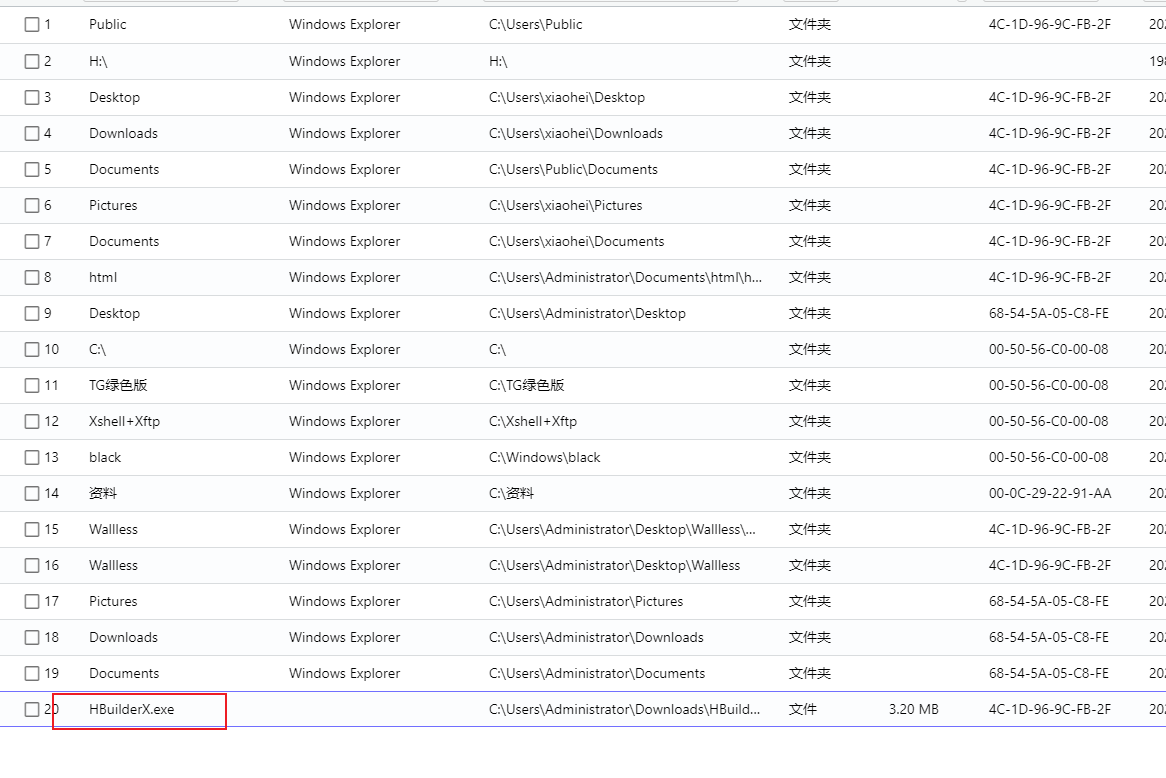

PC取证

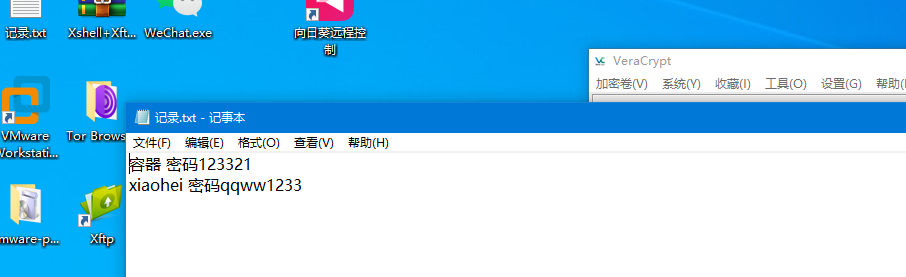

桌面关键文件

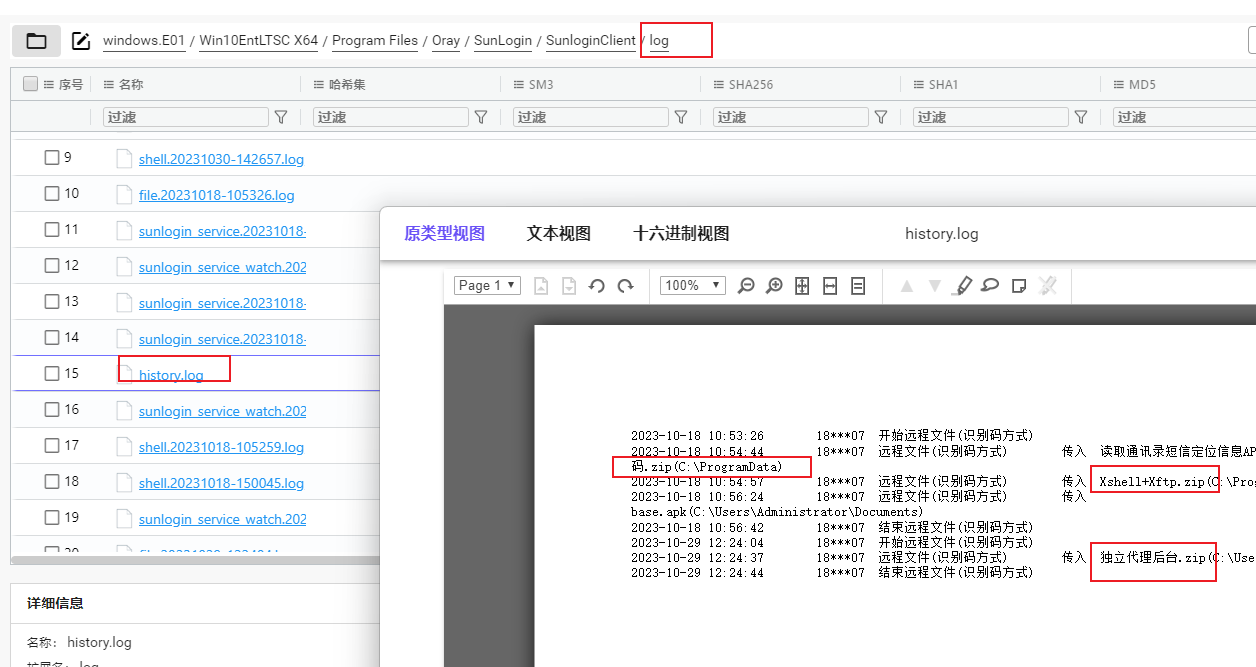

15、计算机镜像中嫌疑人通过向日葵软件接收的压缩文件数量为?【答题格式:123】

在向日葵日志中找到压缩文件数量为3

16、计算机镜像中翻墙软件配置中的订阅号TOKEN值(只写后六位)为?【答题格式:abc123】

感觉这道题很奇怪

找到可疑token

17、分析计算机镜像,嫌疑人记录的已配置的服务器IP数量为?【答题格式:123】

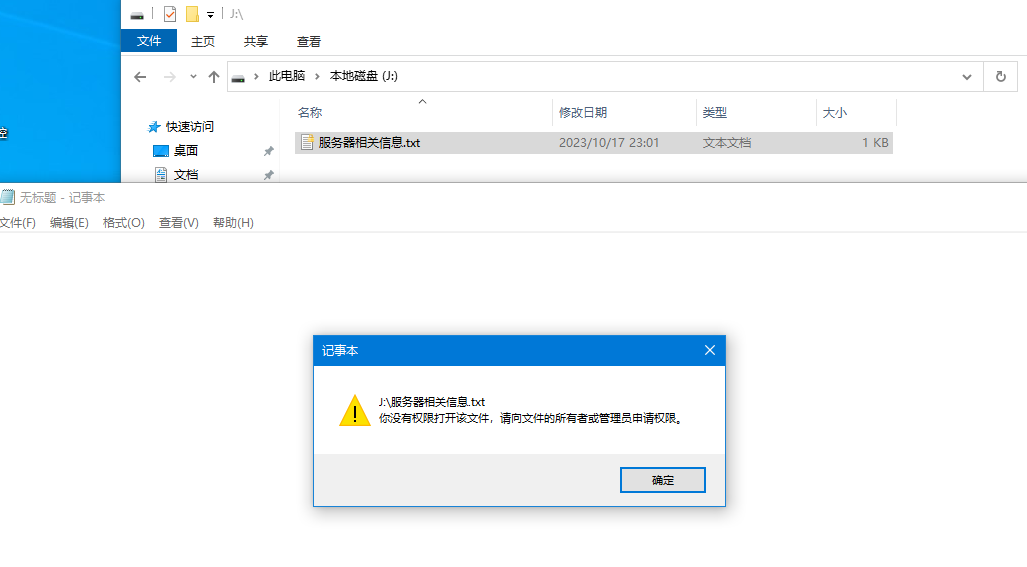

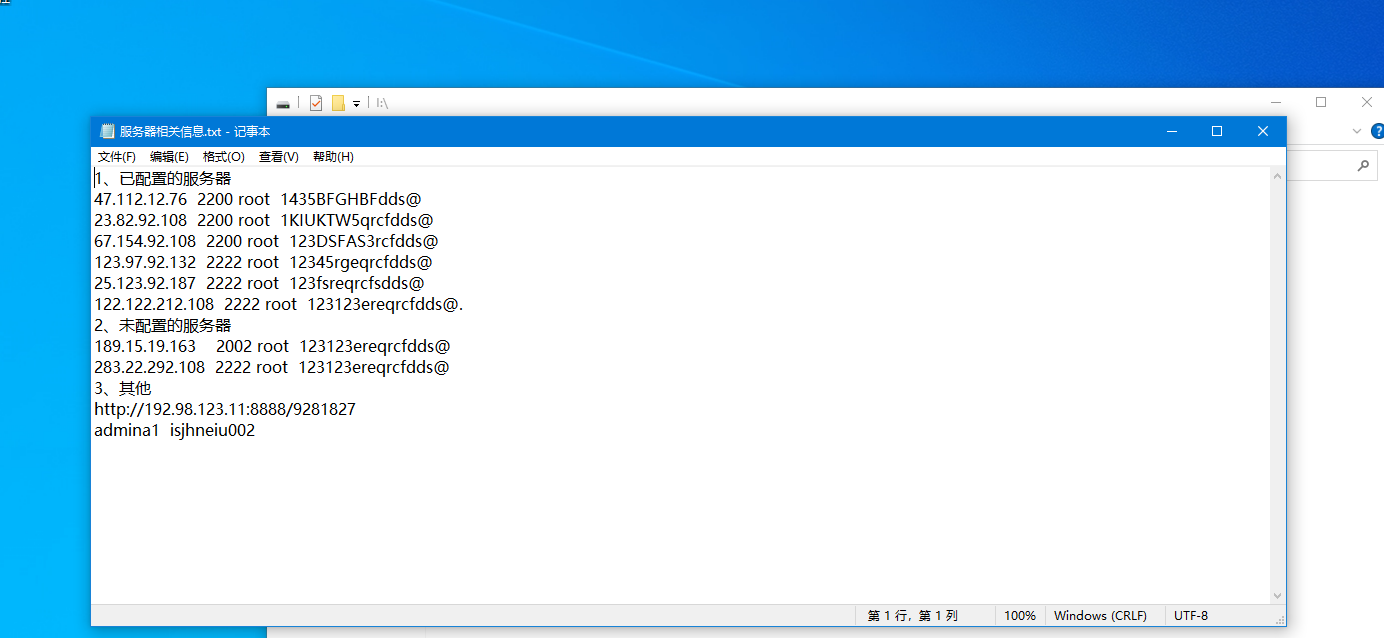

对桌面的勿删文件进行加载,根据桌面关键文件解密

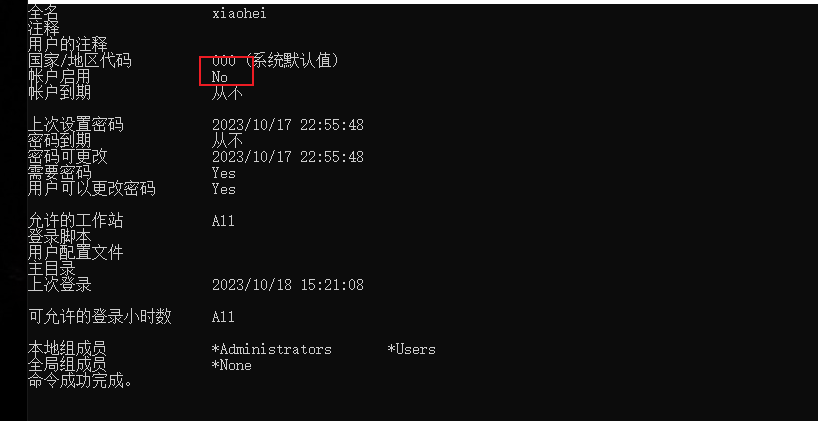

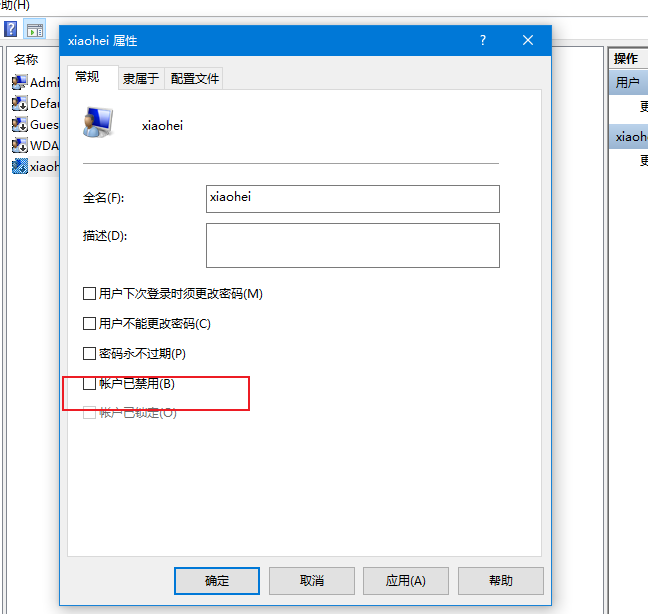

重启切换xiaohei账号,发现账号被禁用

输入命令net user查看用户net user xiaohei查看信息最

进行解锁

成功进入并打开配置IP服务器文件

6个

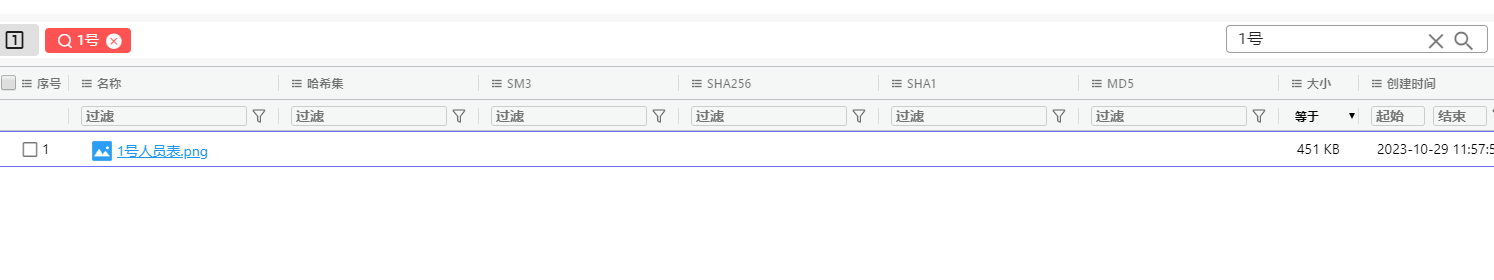

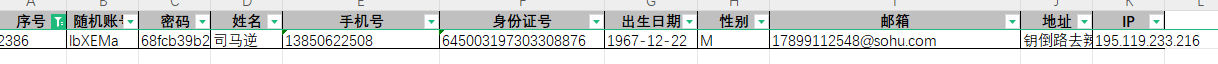

18、windows计算机镜像中1号人员表文件(文档密码5位及以下纯数字)中序号为2386的手机号为?【答题格式:13800000000】

搜索到关键文件

先改为excel文件

导出后进行爆破(与上述爆破一样)

成功爆破

13850622508

19、分析计算机镜像存在APP打包软件其账号为?【答题格式:121312@163.com】

找到关键软件

在pref路径中

账号

1070234459@qq.com

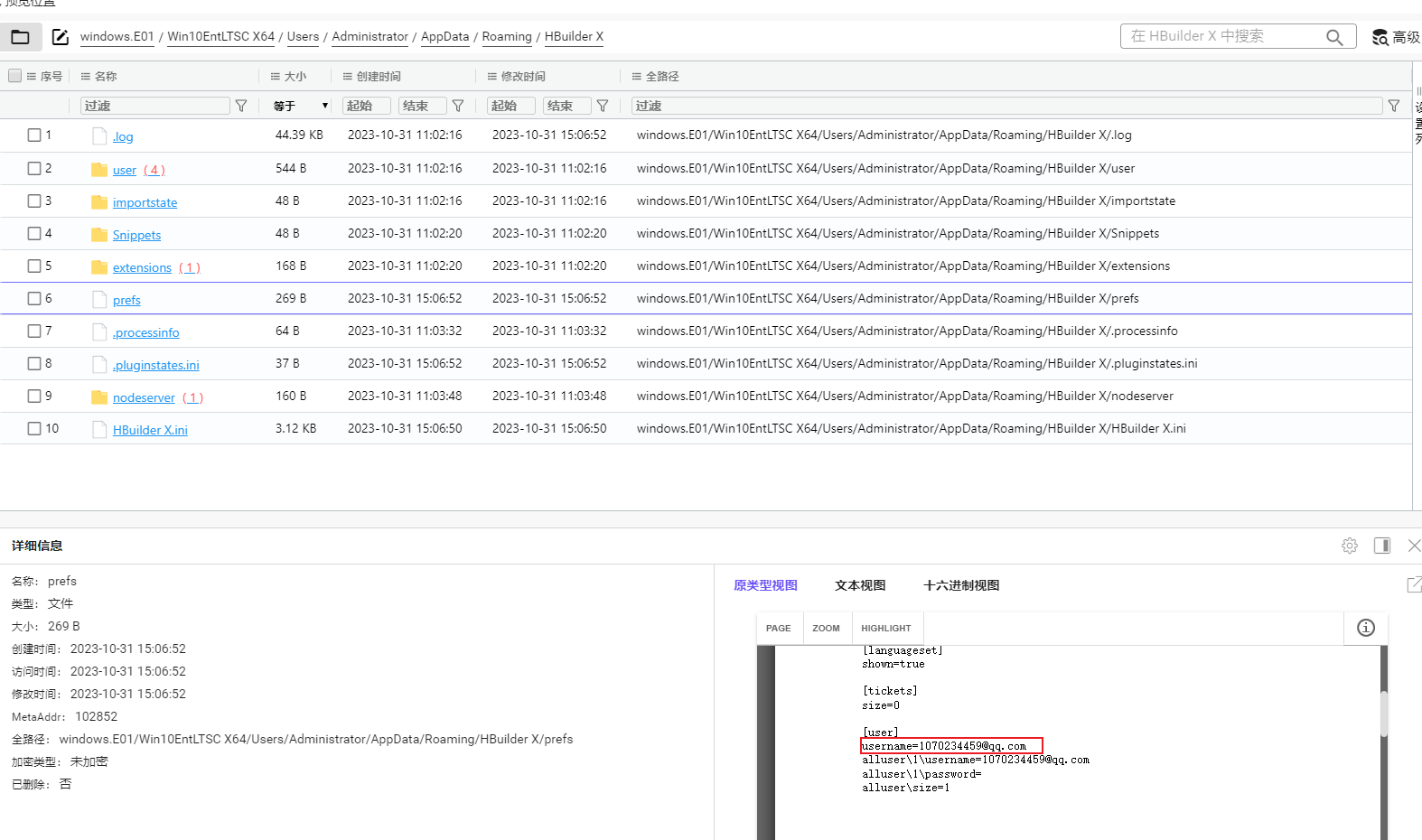

20、分析计算机嫌疑人远程连接过IP为“47.97.18.32”服务器其密钥名称为?【答题格式:33.txt】

key_47.97.18.32_22.pub

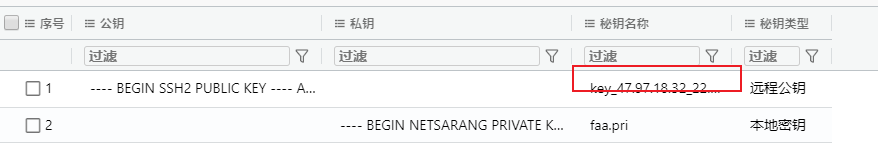

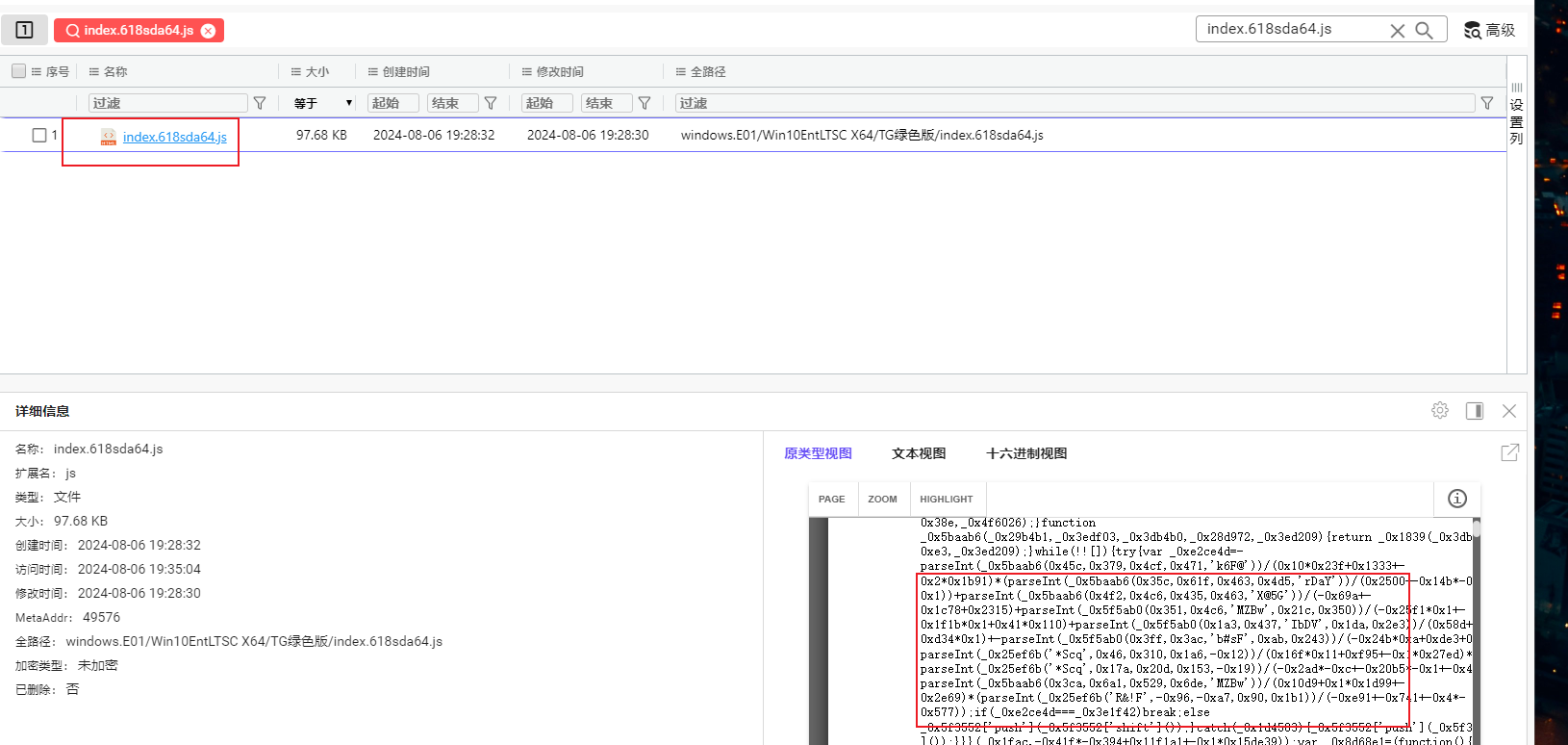

21、解密windows镜像中“index.618sda64.js”文件,其中记录的appid为?【答题格式:UNI8A9A9AA】

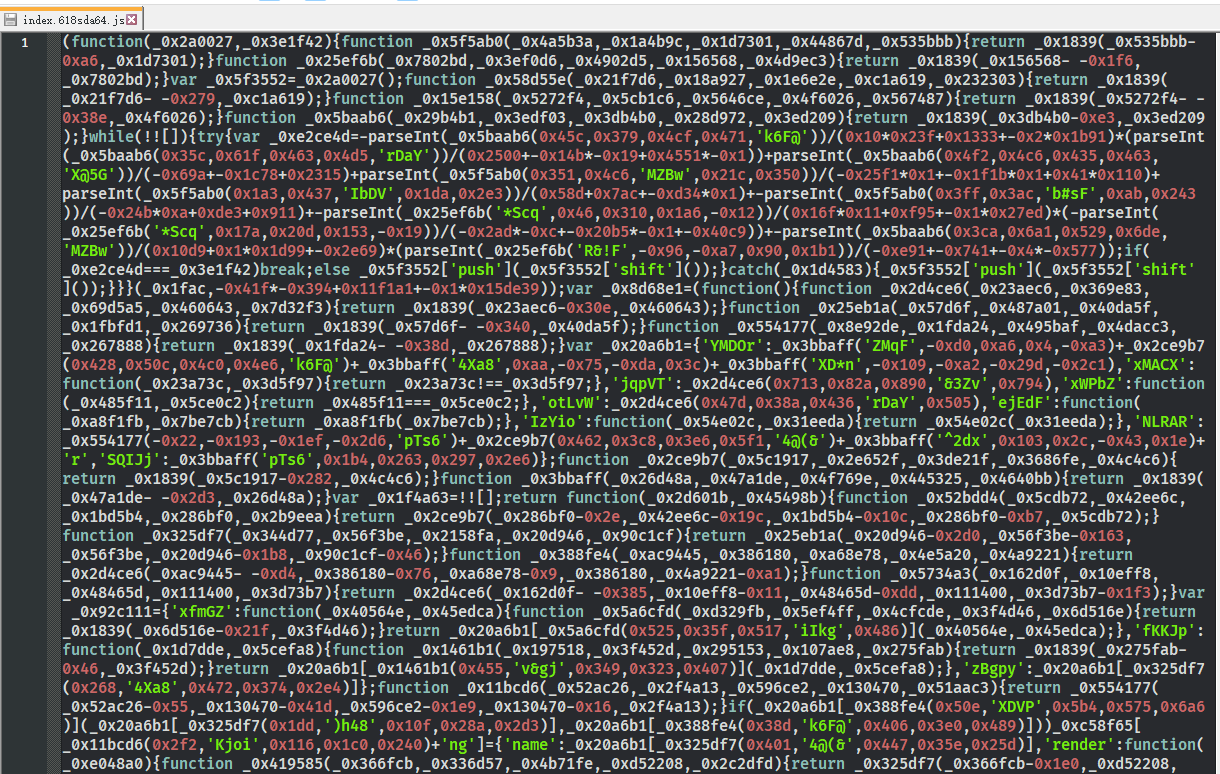

找到关键文件,但是有代码混淆痕迹

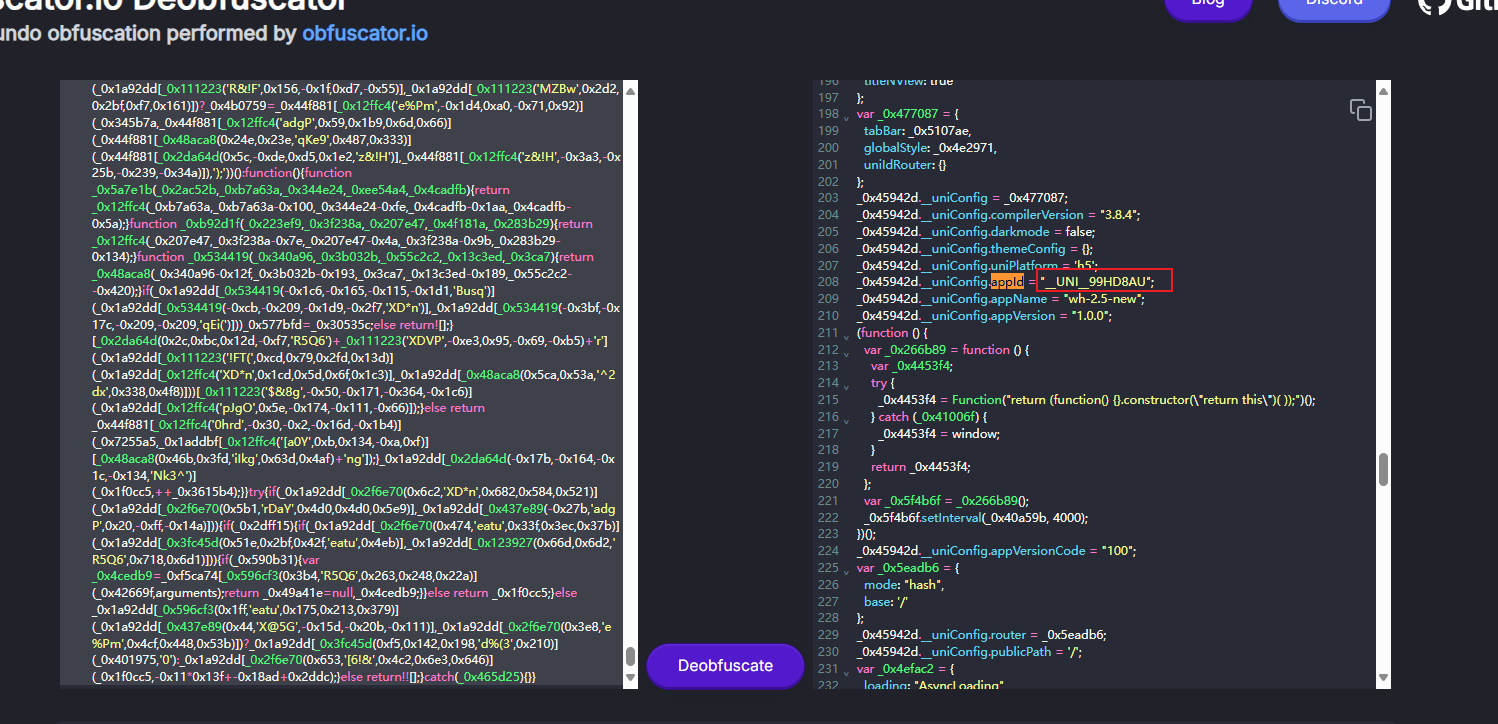

进行js混淆解密

https://obf-io.deobfuscate.io/

__UNI__99HD8AU