手机

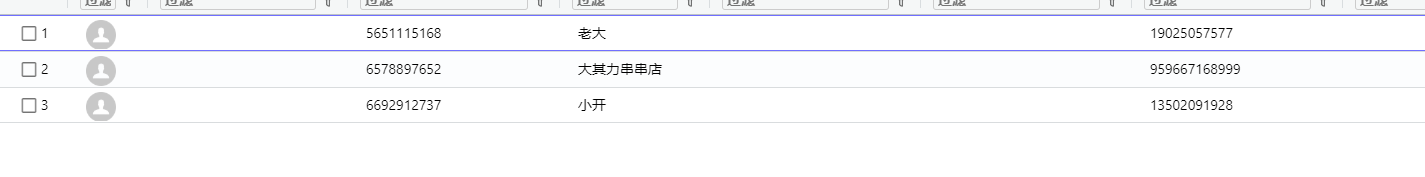

1. 分析嫌疑人手机检材,请确认嫌疑人“老大”的手机号为?(标准格式:15287006500)

火眼直接看TG通讯录,找到手机号19025057577

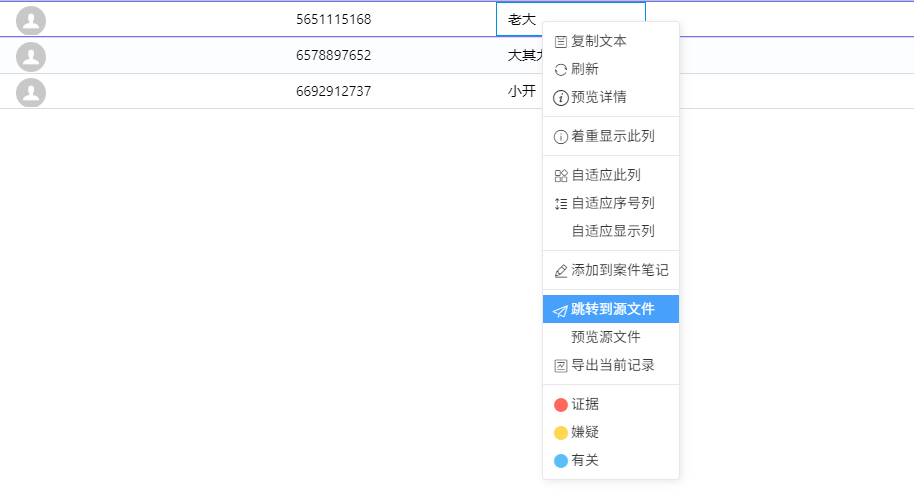

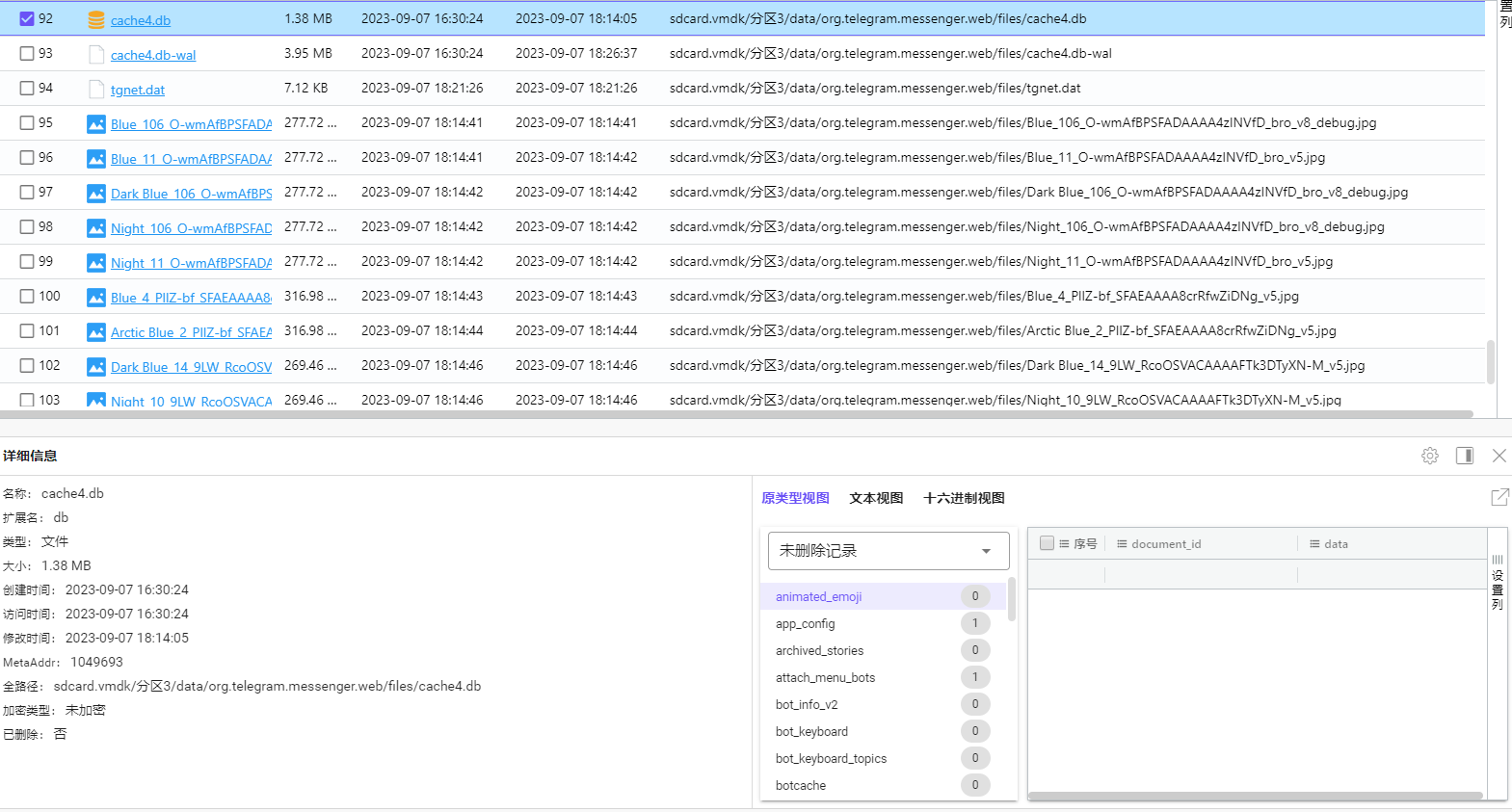

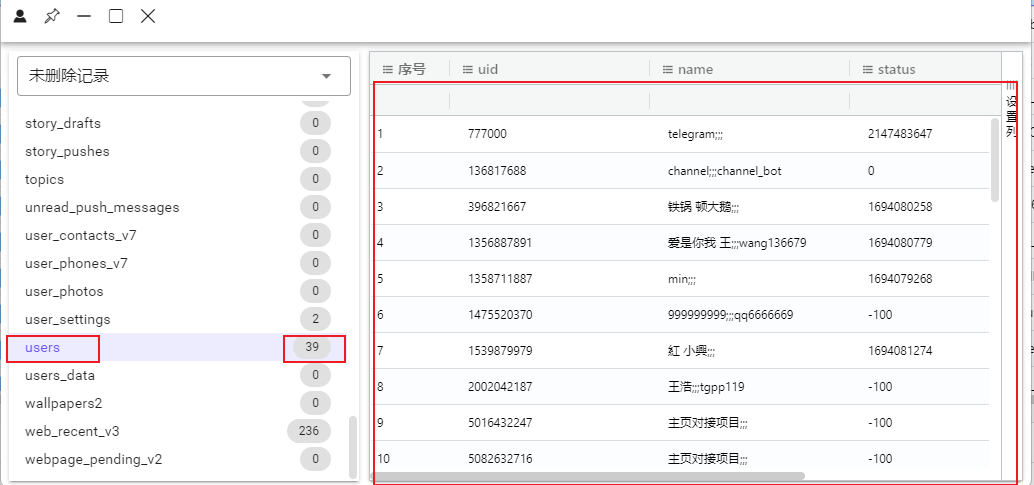

2. 分析嫌疑人手机检材,请确认嫌疑人TG中好友个数为?(标准格式:15)

火眼只显示三个,右击找到好友源文件数据库

找到好友数据表

39个好友

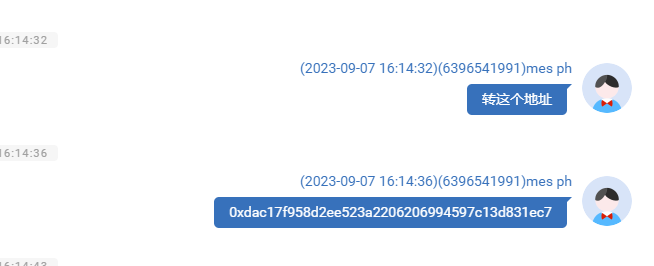

3.分析嫌疑人手机检材,请确认嫌疑人虚拟币收款地址后4位为?(标准格式:4ab4)

查看TG聊天记录,找到嫌疑人虚拟币收款地址

1ec7

4. 分析嫌疑人手机检材,请推测TG好友小开在该犯罪团伙的角色为?(选择题)

在TG聊天记录可以得出

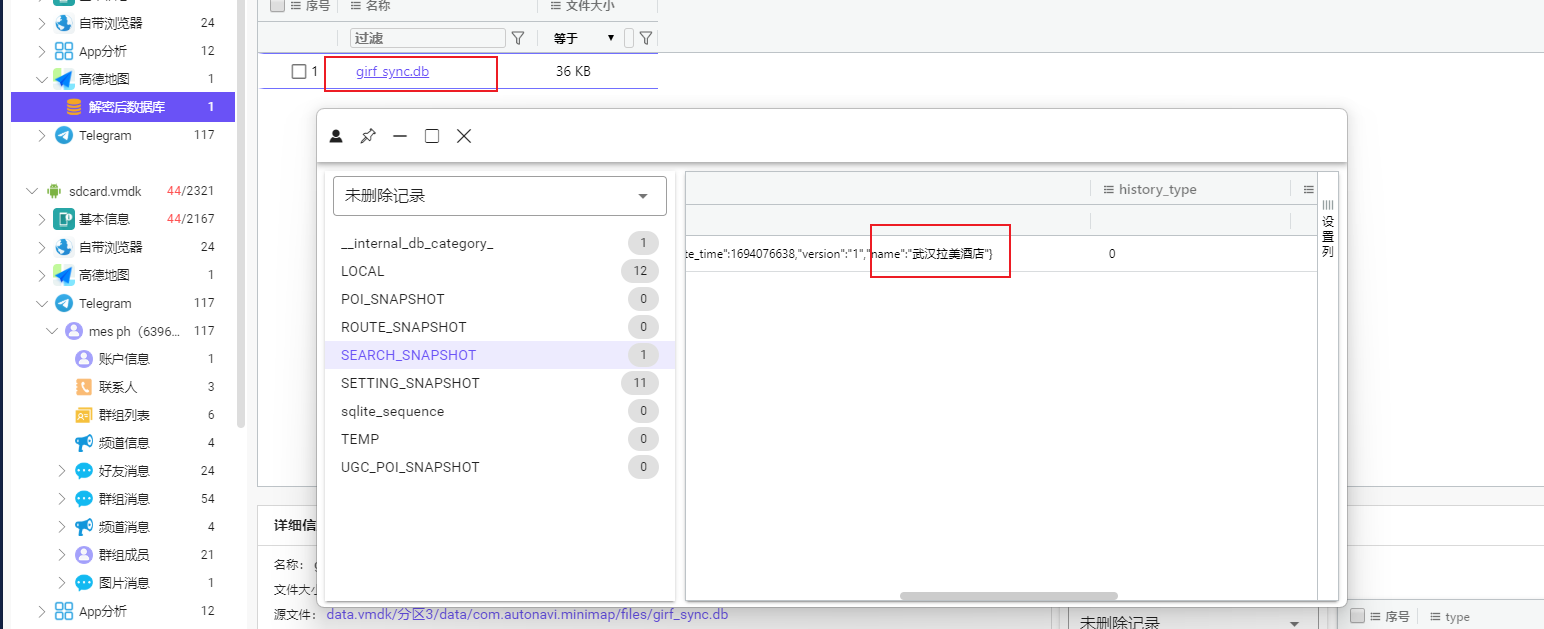

5. 分析嫌疑人手机检材,请确认嫌疑人2023-09-07 16:50:38可能计划到哪里去?(标准格式:江苏饭店)

查看高德数据库

武汉拉美酒店

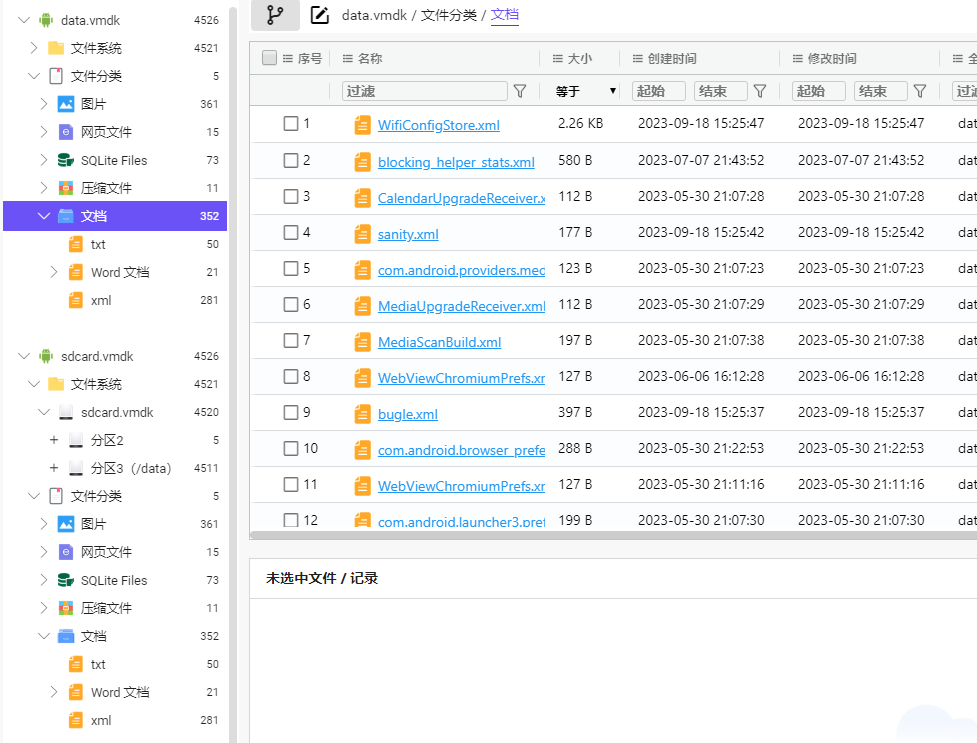

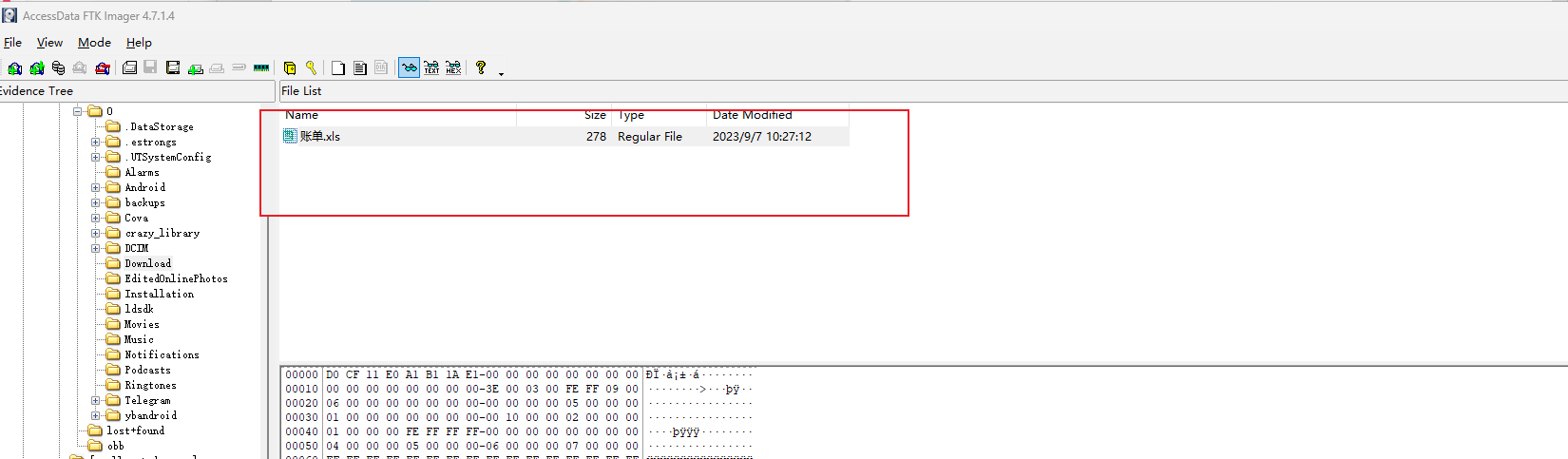

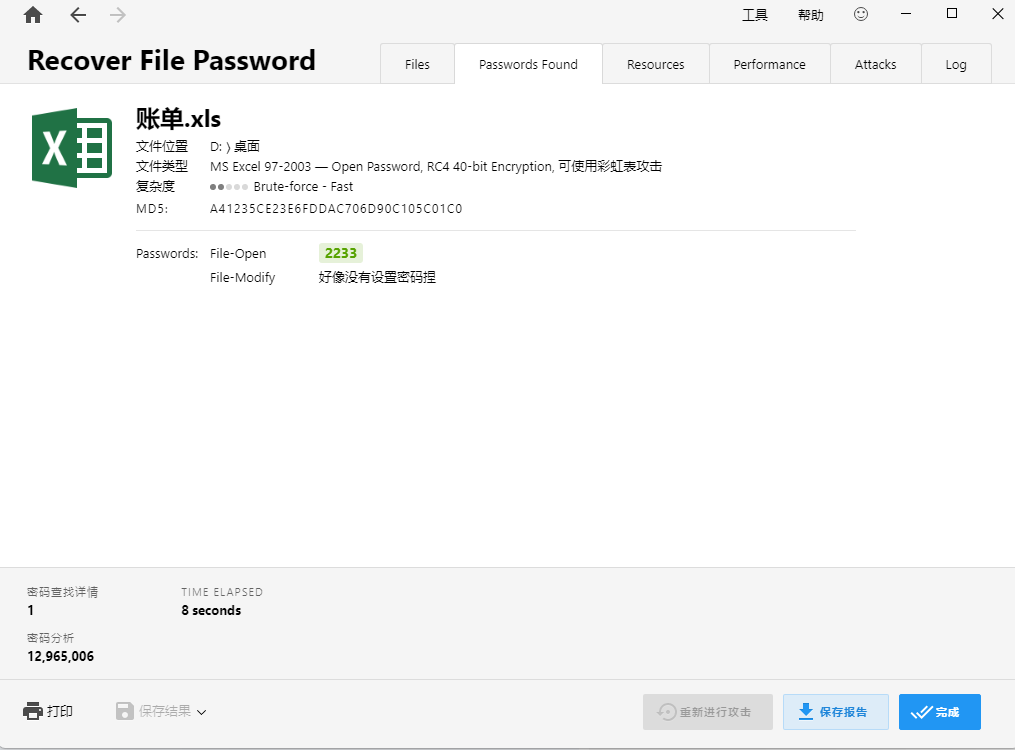

6. 分析嫌疑人手机检材、请确认文件“账单.xls”的四位数字密码为?(标准格式:8821)

在火眼中找不到

用FTK挂载查看到

题目提示四位密码,直接爆破

密码为2233

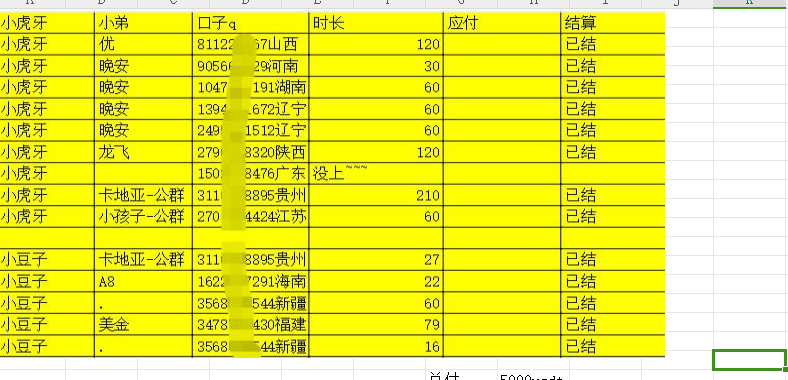

7. 接上题,该表中记录的手机口总付款为?(标准格式:653btc)

5000usdt

跳板机

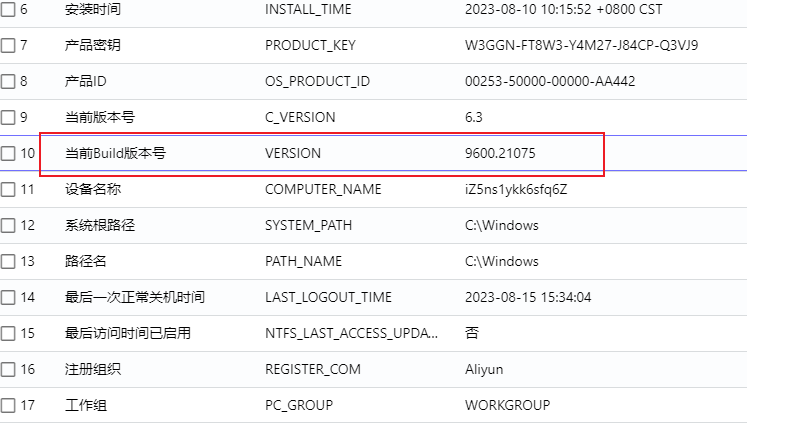

8. 分析跳板机服务器,确认跳板机的build版本为?(标准答案:0000)

火眼直接看到

9600

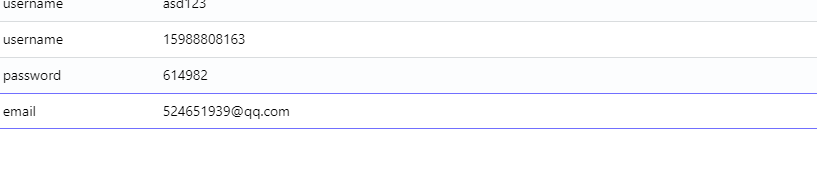

9. 分析跳板机服务器,登录过美洽客服的账号为?(标准格式:123@163.com)

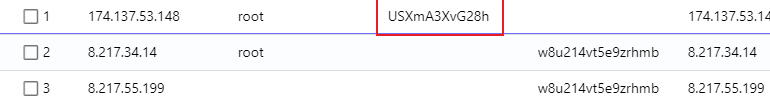

10. 分析跳板机服务器,该跳板机连接的服务器IP为“174.137.53.148”的root账号密码为?(标准格式:abc)

火眼中直接看

USXmA3XvG28h

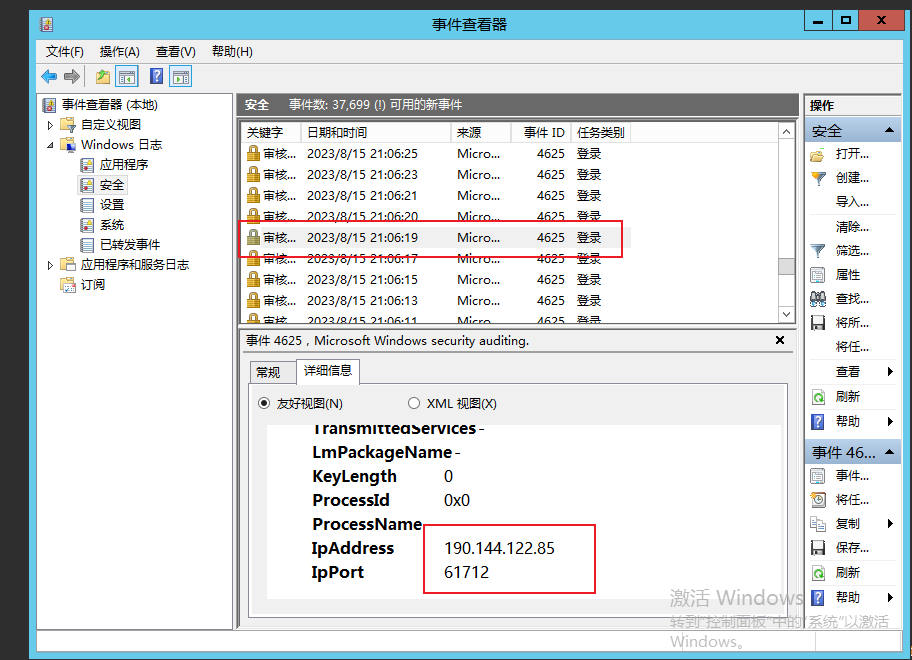

11. 分析跳板机服务器,查询2023年8月15日 21:06:19爆破攻击该服务器的IP和端口为?(标准格式:192.168.1.1:11)

仿真计算机,右击window标,查看事件查看器,

190.144.122.85:61712

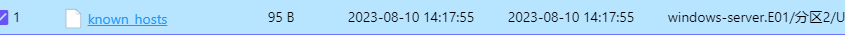

12.跳板机服务器中存在记录远程连接公钥信息的文件,其文件名为?

(标准格式:11.txt)

known_hosts`

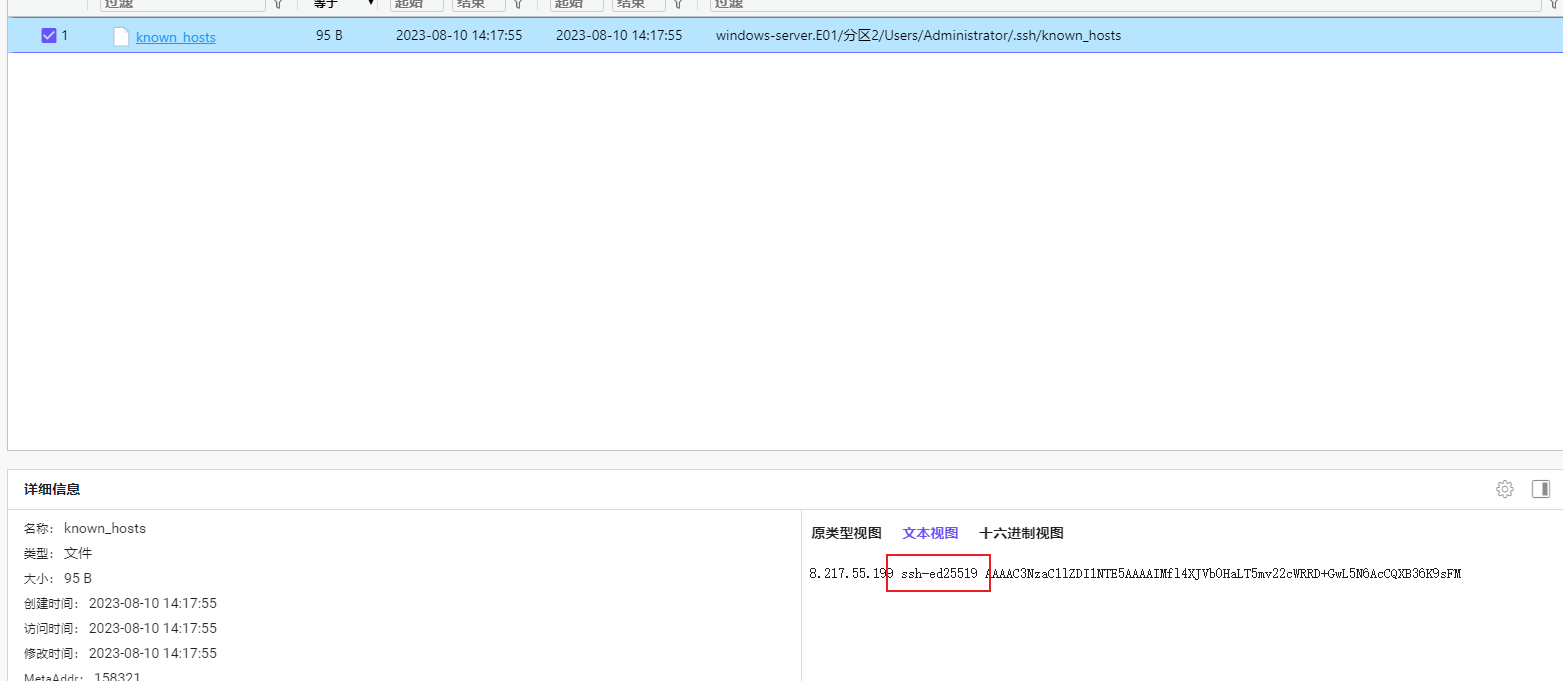

13. 接上题其公钥算法为?(标准格式:ase-34243)

ssh-ed25519

服务器

仿真完服务器,进行ssh连接

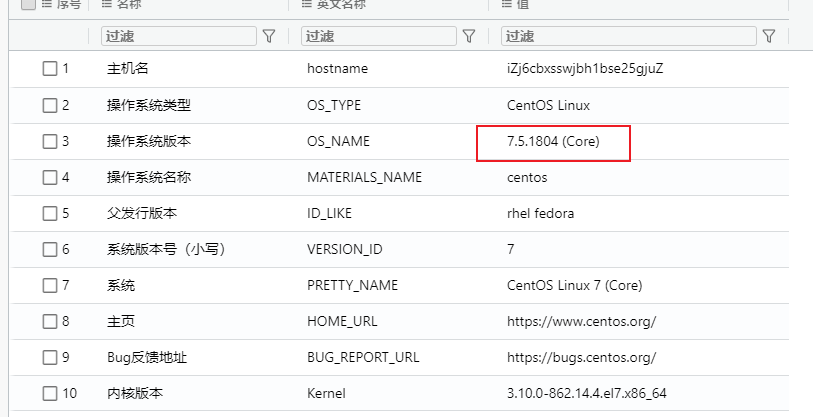

14. 分析业务服务器镜像,获取网站业务服务器的CentOS版本为?(标准格式:7.1.1111)

火眼直接看

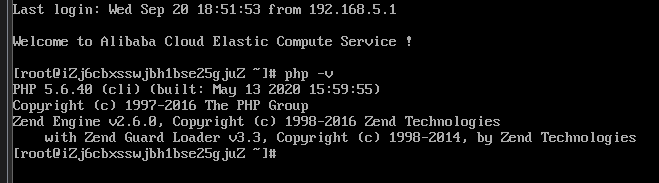

15. 分析业务服务器镜像,确认业务服务器php环境的版本为?(标准格式:1.1.11)

php -v直接查

5.6.40

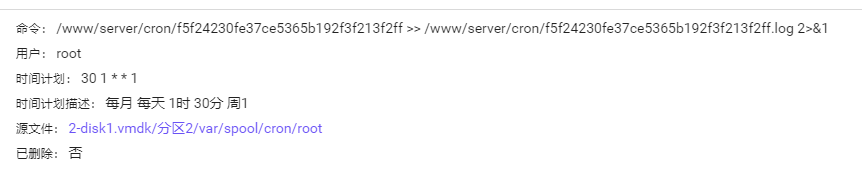

16. 分析业务服务器镜像,查找数据库服务器数中的数据库定时备份为每周的哪一天?(标准格式:星期三)

火眼直接查,每周一

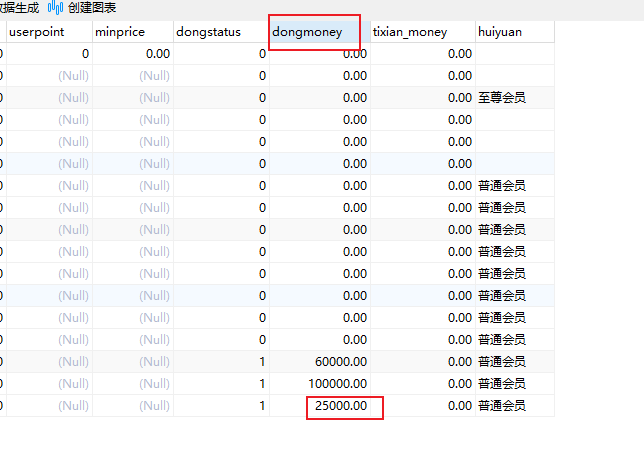

17. 结合数据库备份文件分析,查询用户名“wy778899”被冻结金额为()。(标准格式:1000)

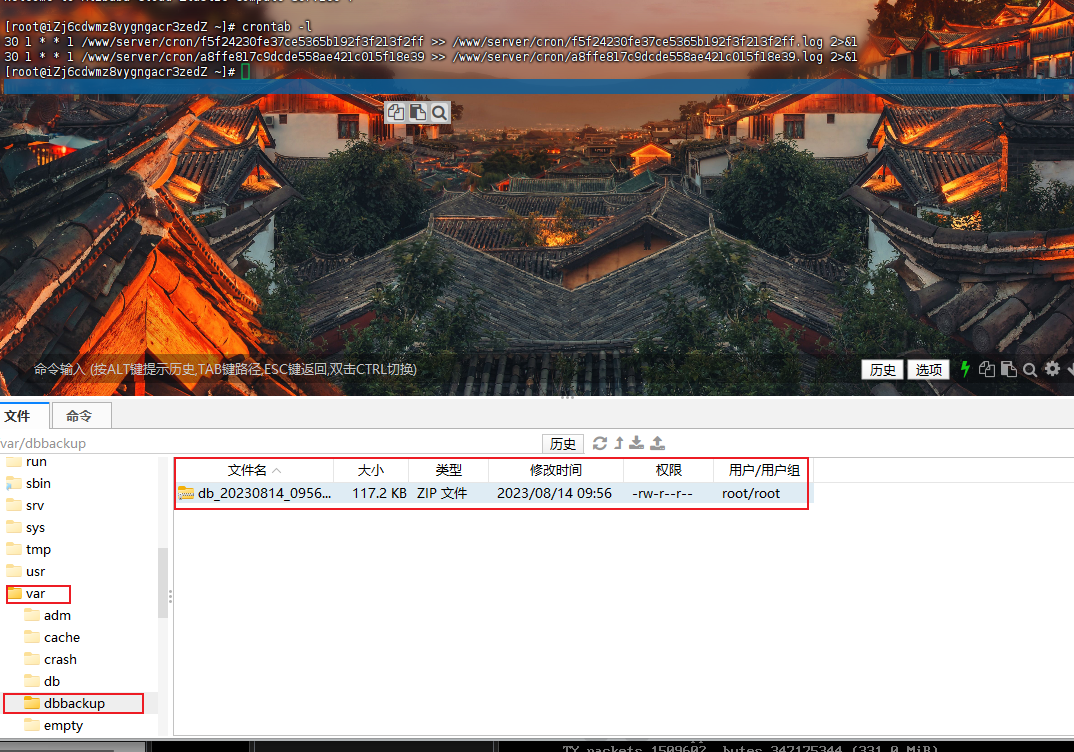

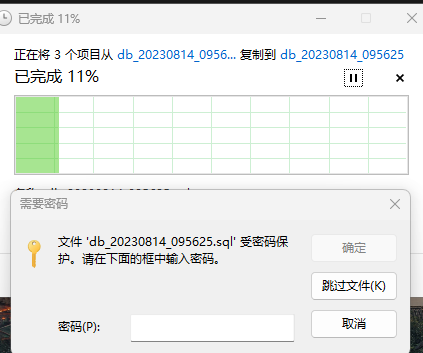

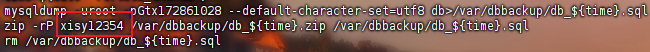

disk2为数据库服务器,找到数据库备份文件

下载,发现受密码保护

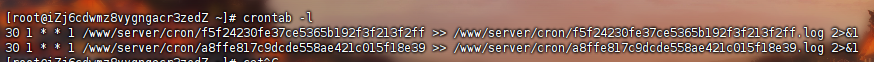

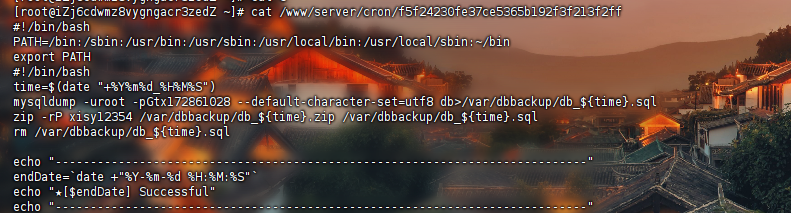

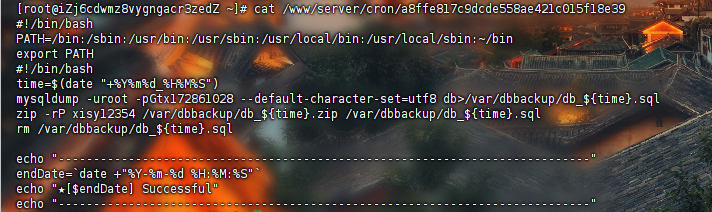

手搓查看定时任务,一个一个cat,得到两个似乎都是数据库备份,

在这里找到了解压密码

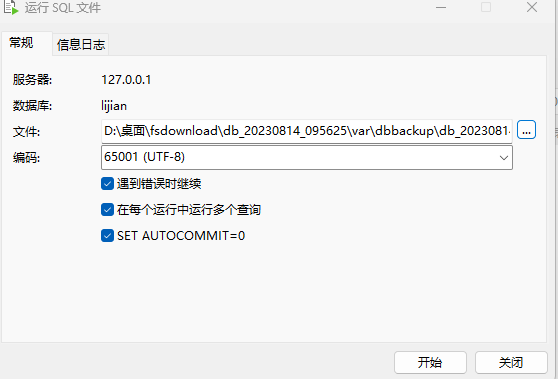

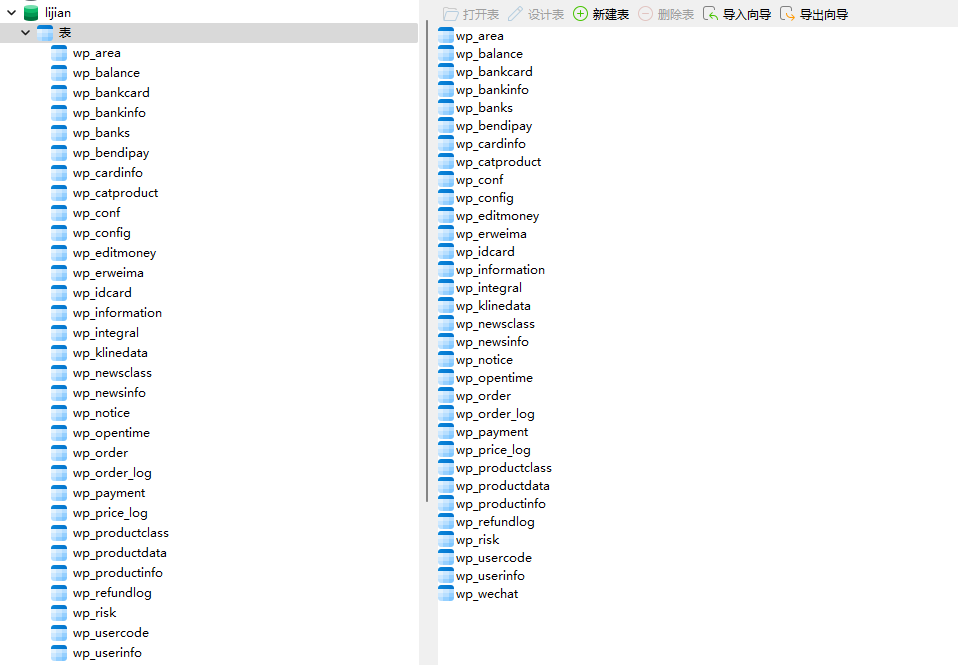

xisy12354成功得到sql文件,在本地运行,导入成功

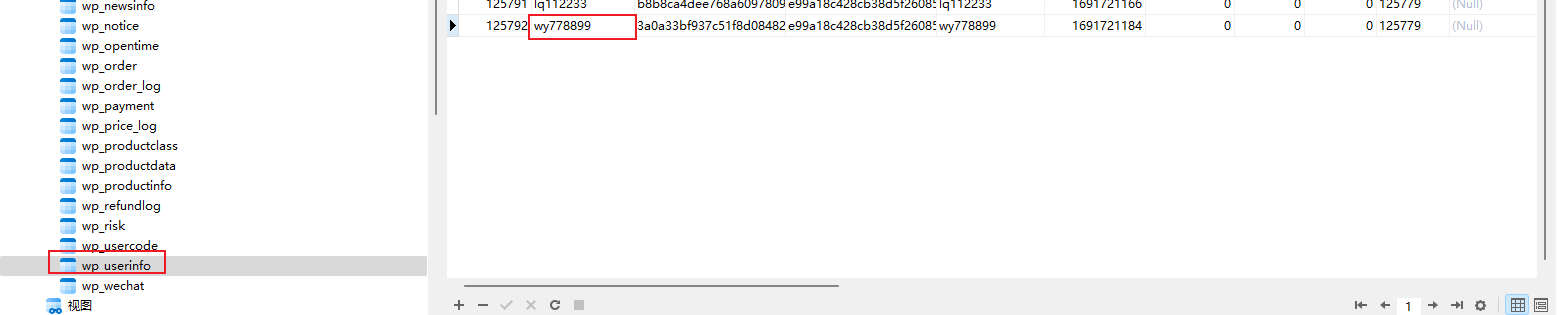

找到用户名“wy778899”,

所以答案是25000

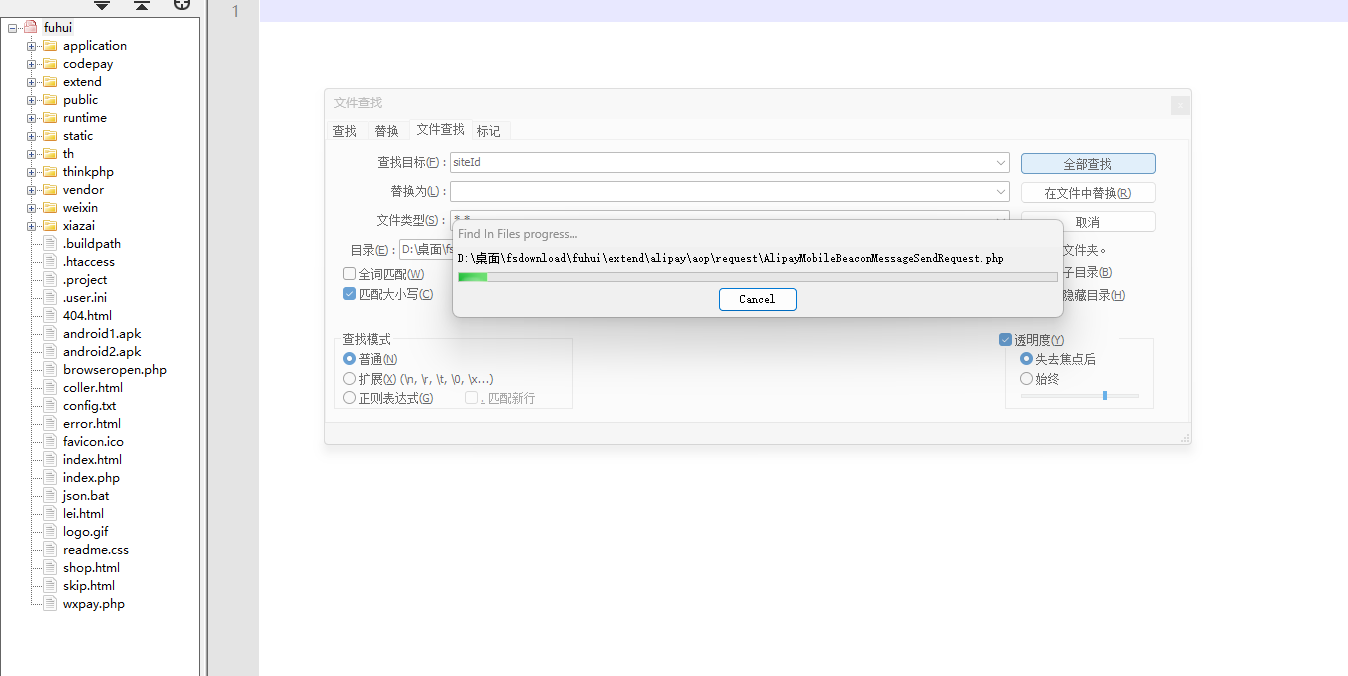

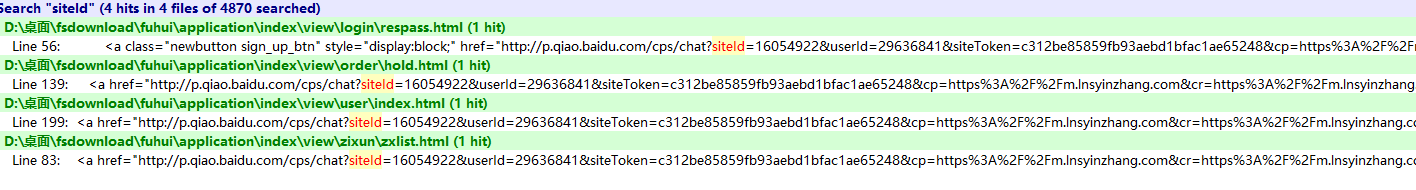

18. 分析业务服务器镜像,已知注册码为125779,查找业务服务器中涉案网站所使用的百度chat的siteId?(标准格式:12345678)

导出网站源码

进行全局搜找

16054922

19. 分析业务服务器镜像,涉案网站源码有可能从哪里获取到?(标准格式:百度)

模板文件在readme中一般会出现,当然也可以全局搜找源码等关键词

刀客

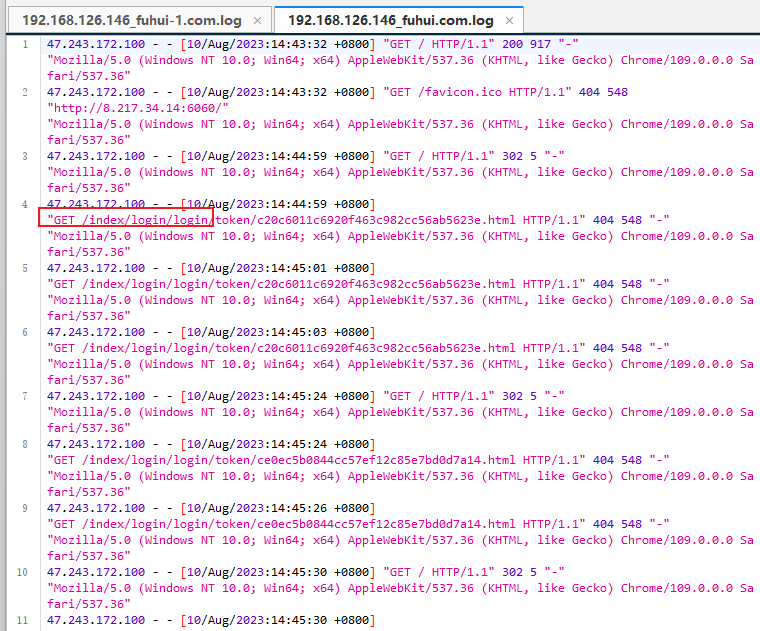

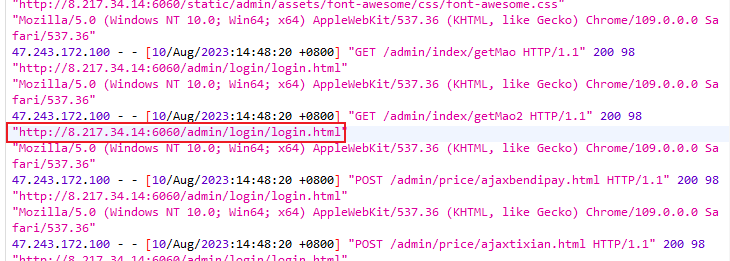

20. 分析涉案服务器镜像,确认涉案网站管理后台的url路径为?(标准格式:/abc/abc/abc.html)

直接去找日志,上图可以看出在登录,我们去往下找

/admin/login/login.html

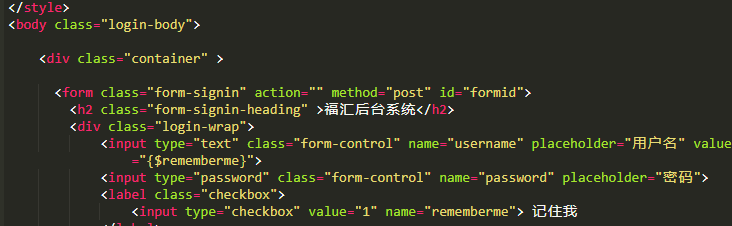

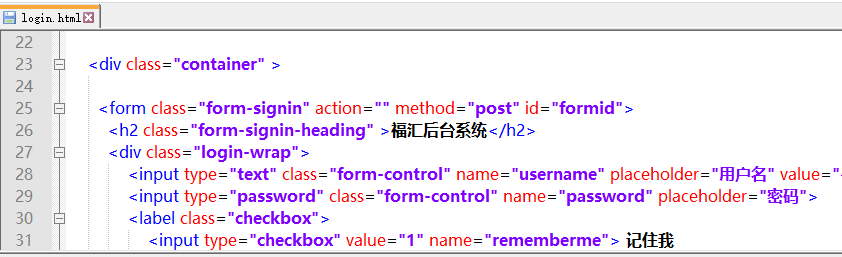

21. 接上题其后台网站标题为?(标准格式:天美后台管理)

这个网站在application中,其中view是外观,control里有代码

福汇后台系统

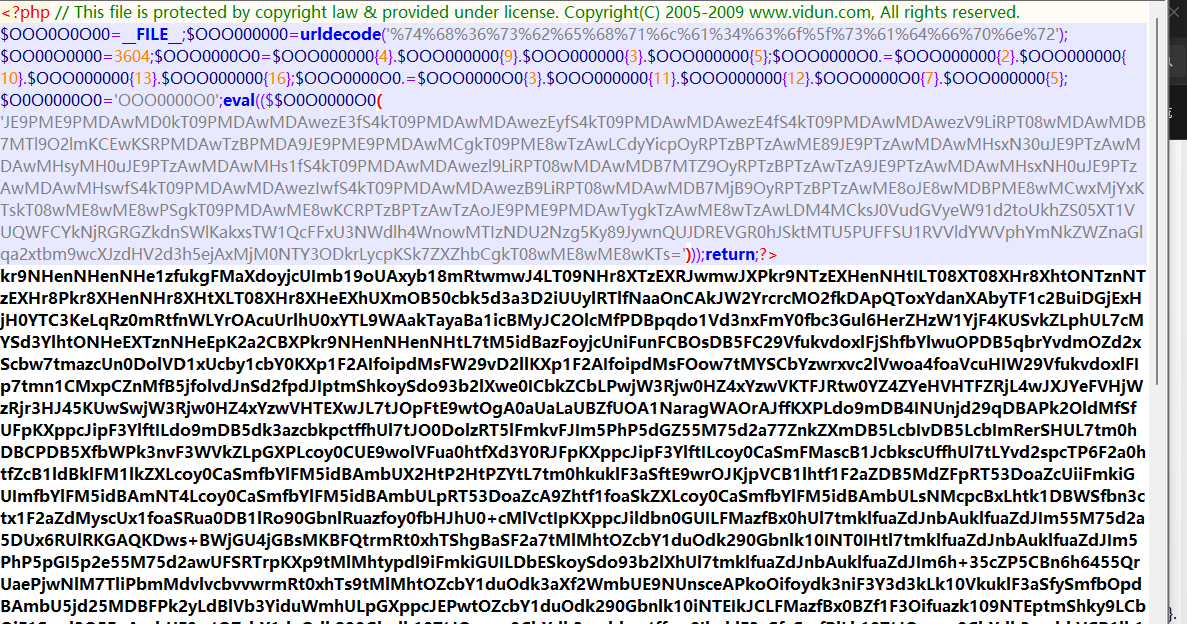

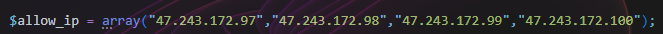

22. 分析后台登录管理员登录模块,后台登录限制的白名单IP区间在47.243.172.x到47.243.172.x,IP区间为?(标准格式:1-5)

去找control中源码

可以发现被加密了

运用php混淆解密

得到解密后

所以答案是97-100

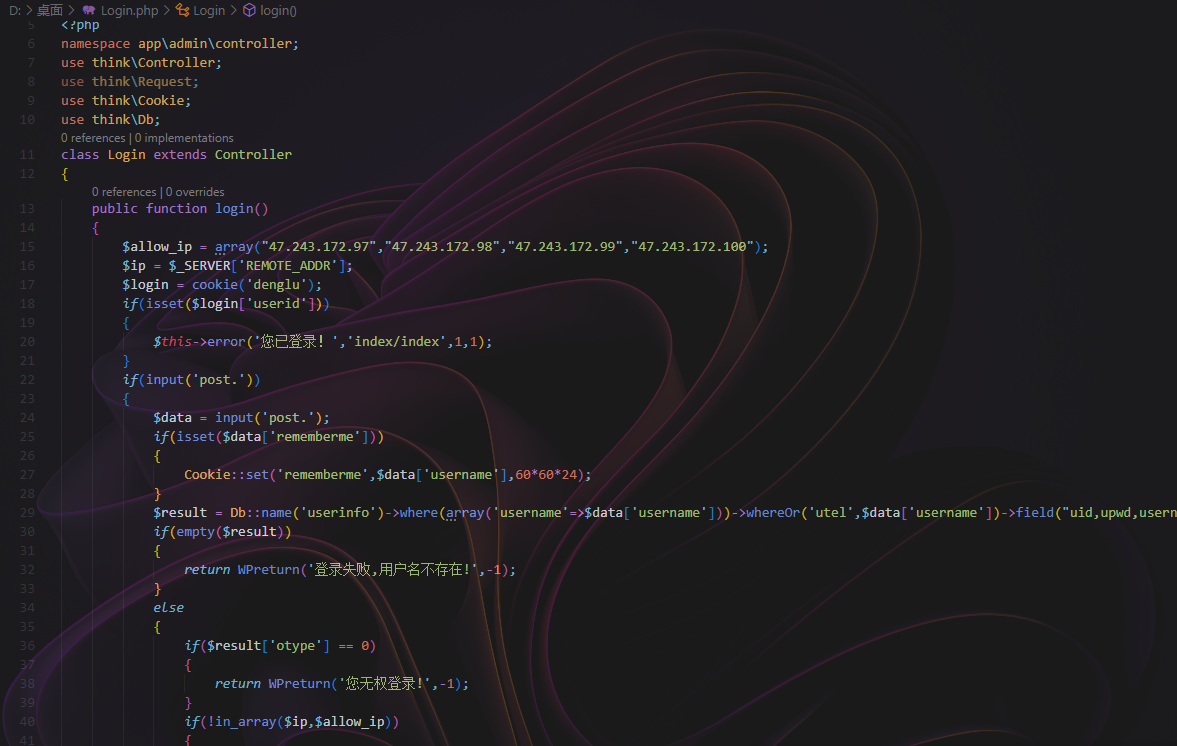

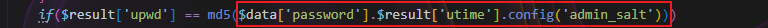

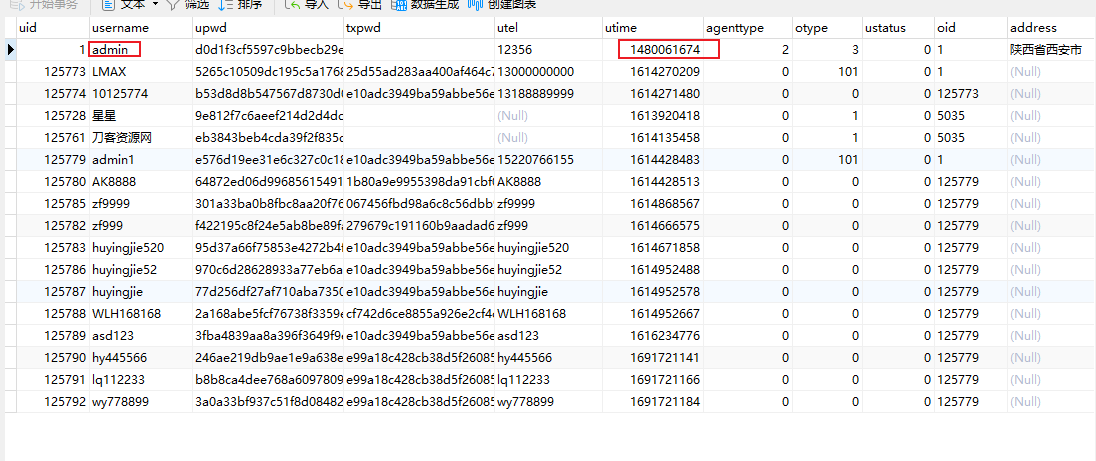

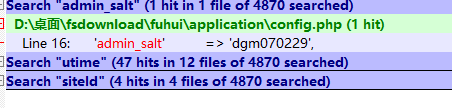

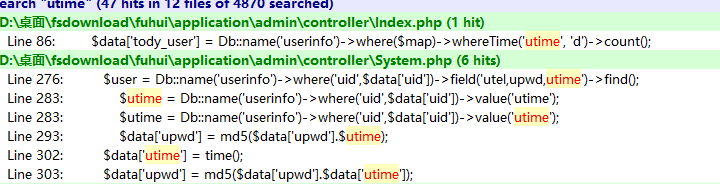

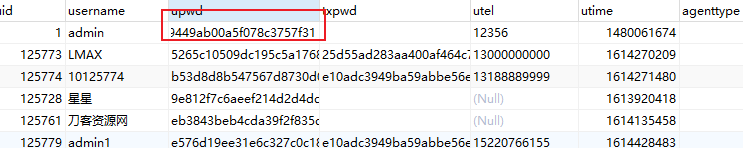

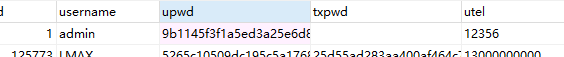

23.分析后台管理员密码加密逻辑,倘若数据库中的”admin”管理员将明文密码设置为“abc123”,则经过md5加密前的密码密文upwd值为?(标准格式:e10adc3949ba59abbe56e057f20f883e)

得出框内值则为答案

全局搜索utime,发现存在数据库中

全局搜索admin_salt,发现

password:abc123utime:1480061674admin_salt:dgm070229

得到答案abc1231480061674dgm070229

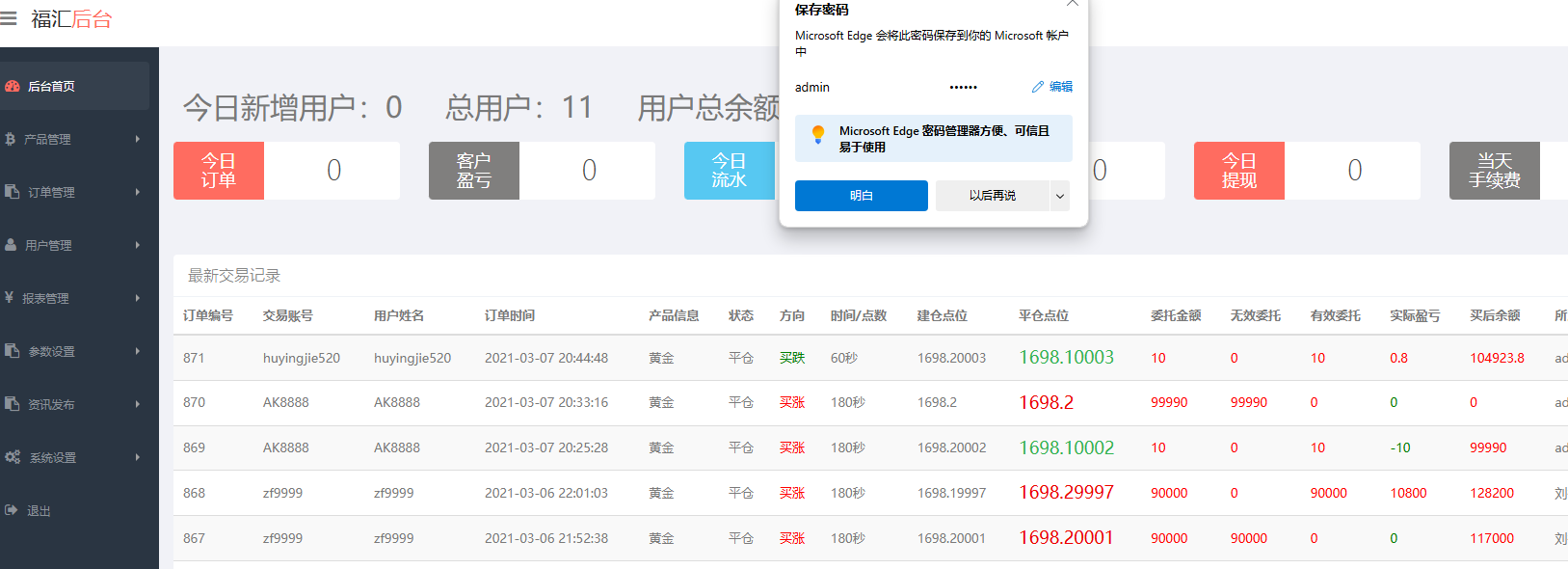

24. 以管理员账号“admin”登录后台,后台首页显示用户总余额为多少?(标准格式:234663.5)

重构后台

注释限制ip,远程连接数据库服务器的数据库

将此处值改为上题的MD5加密结果,可使得密码改为abc123

替换成功

成功进入

用户余额则为566810.6

25. 以管理员账号“admin”登录后台,USDT充币地址为?(标准格式:0x561434F2348e6DcB69C0a3C0d1f1086c5c5832ab)

0x803084F2348e6DcB69C0a3C0d1f2086c5c5863ce

本文由 Y0ungK1ng 创作,采用 知识共享署名4.0 国际许可协议进行许可。

本站文章除注明转载/出处外,均为本站原创或翻译,转载前请务必署名。